Teknologibranchen kæmper for at rette (eller i det mindste mindske) de to nye sårbarheder, der blev opdaget af sikkerhedsforskere i slutningen af 2017. Nedsmeltning og Spektrum skaber overskrifter rundt om i verden, og med god grund - de to fejl påvirker næsten alle enheder, der er drevet af en Intel-, AMD- eller ARM-processor, der er fremstillet i de sidste 20 år.

Disse sårbarheder kan påvirke smartphones, desktops, laptops, cloud-servere, og listen fortsætter. Husk, at dette ikke er et eksklusivt Microsoft-problem - alle andre operativsystemleverandører er berørt.

Hvad er Meltdown and Spectre?

Døbt Nedsmeltning og Spektrum , gør de to sårbarheder det muligt for en angriber at udnytte kritiske fejl i moderne processorer for at få adgang til beskyttet kernehukommelse . Med det rigtige sæt af færdigheder kunne en hacker teoretisk udnytte dem til at kompromittere en processors privilegerede hukommelse og køre en ondsindet kode for at få adgang til ekstremt følsomt hukommelsesindhold fra den. Dette hukommelsesindhold kan indeholde adgangskoder, tastetryk, personlige data og andre værdifulde oplysninger.

Dette sæt sårbarheder viser, at det er muligt at omgå adresse plads isolation - grundlaget for processorintegritet lige siden 1980. Indtil nu har adresse plads isolation blev betragtet som en sikker isoleringsmekanisme mellem brugerapplikationer og operativsystemet og mellem to applikationer.

Alle moderne CPU'er bruger en række grundlæggende processer til at fremskynde anmodninger. Nedsmeltning og Spektrum drage fordel af timingen af forskellige instruktioner til at udtrække følsomme eller personlige oplysninger. Mens sikkerhedseksperter fastslog, at Spectre er sværere at udnytte end Meltdown, ser det ud til, at det kan gøre betydeligt mere skade end Meltdown.

Hvordan påvirker det dig?

Mens Nedsmeltning omgår isolationen mellem brugerapplikationer og operativsystemet, Spektrum river isolationen mellem to forskellige applikationer. Det måske mest bekymrende ved Spectre er, at hackere ikke længere behøver at finde en sårbarhed inden for programmet - det er teoretisk muligt at narre programmer, der følger bedste praksis, til at lække følsomme oplysninger, selvom de driver en solid sikkerhedsbutik.

Hvis vi skulle være helt pessimistiske over for sikkerhedstruslen, kan ingen ansøgning længere betragtes som 100% sikker. Selvom der ikke har været nogen bekræftede angreb, der gør brug af Spectre og Meltdown, er chancerne for, at hackere med sort hat allerede overvejer, hvordan man får fat i dine data ved at udnytte disse sårbarheder.

Sikkerhedsrettelser

Desværre er dette en sikkerhedsfejl på chipniveau, der ikke kan løses helt med en softwareopdatering. Fordi det kræver ændring af OS-kernen, er den eneste permanente løsning, der fuldstændigt fjerner overtrædelserne, et arkitekturdesign (med andre ord udskiftning af CPU). Dette har efterladt de store aktører i teknologiindustrien med få valgmuligheder. Da de ikke kan erstatte CPU'en på alle tidligere frigivne enheder, er deres bedste håb at mindske risikoen så meget som muligt via sikkerhedspatches.

Alle leverandører af operativsystemer har frigivet (eller skal frigive) sikkerhedsrettelser for at tackle fejlene. Fixen har dog en pris - sikkerhedsrettelser forventes at bremse alle berørte enheder hvor som helst mellem 5 og 30 procent på grund af grundlæggende ændringer i, hvordan OS-kernen håndterer hukommelsen.

Det er sjældent, at alle de store spillere mødes i et forsøg på at løse disse fejl, men det er også en god indikator for, hvor alvorligt problemet virkelig er. Uden panik for meget er det god praksis at holde øje med sikkerhedsopdateringer og sørge for, at du tilbyder din enhed den bedste beskyttelse, du kan mod disse sårbarheder. For at hjælpe dig i denne søgen har vi samlet en liste over rettelser mod de to sikkerhedsfejl.

Sådan beskyttes mod Meltdown og Spectre CPU-sikkerhedsfejl

Nedenfor finder du en liste over måder, hvorpå du kan beskytte dig mod Meltdown og Spectre-sårbarheder. Guiden er opdelt i en række undertitler med det mest populære udvalg af enheder, der er berørt af disse sårbarheder. Følg den vejledning, der passer til din enhed, og sørg for at besøge dette link igen, da vi opdaterer artiklen med nye rettelser, efterhånden som de frigives.

Bemærk: Husk, at nedenstående trin stort set er effektive mod Meltdown, som er den mest øjeblikkelige trussel mod de to sikkerhedsfejl. Spectre er stadig et stort ukendt, men sikkerhedsforskere placerer det andet på deres liste, fordi det er meget sværere at udnytte end Meltdown.

Sådan løses sikkerhedsfejl på Spectre og Meltdown på Windows

Der er tre hovedkrav, der skal opfyldes for at sikre maksimal beskyttelse mod de nye sikkerhedsfejl på Windows - OS-opdatering, browseropdatering og firmwareopdatering. Fra den gennemsnitlige Windows-brugers synspunkt er den bedste ting at gøre lige nu at sikre, at du har den nyeste Windows 10-opdatering og sørg for, at du surfer på nettet fra en patched webbrowser.

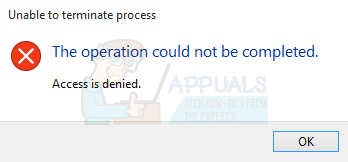

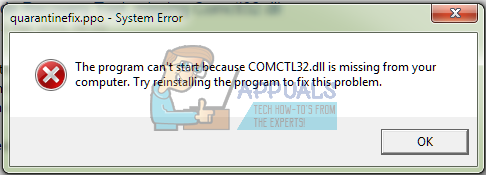

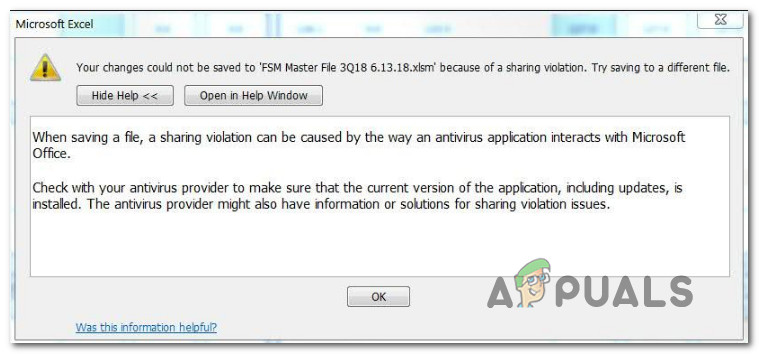

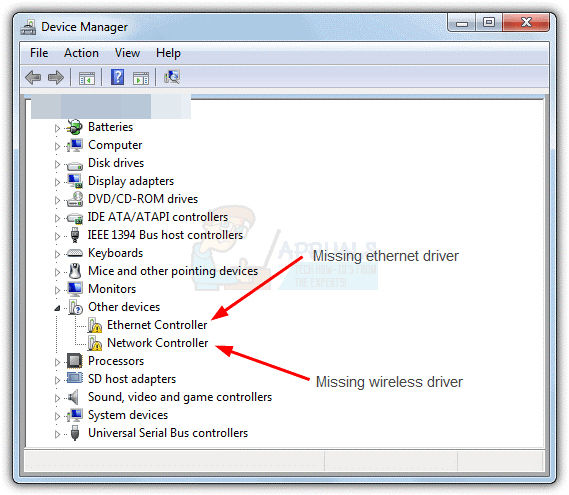

Microsoft har allerede udstedt en nødsikkerhedsopdatering igennem WU (Windows opdatering). Imidlertid ser det ud til, at opdatering ikke er synlig på nogle pc'er på grund af antiviruspakker fra tredjepart, der forhindrer kerneændringer. Sikkerhedseksperter arbejder på en liste over understøttede antivirusprogrammer, men tingene er mildt sagt fragmenterede.

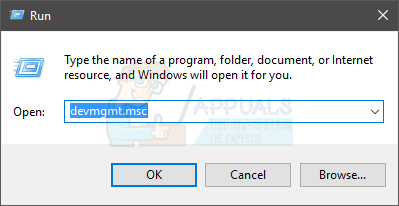

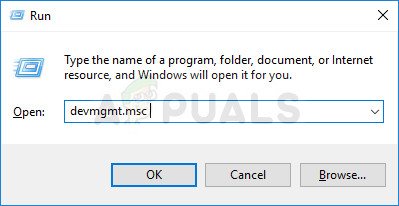

Hvis du ikke er bedt om at opdatere automatisk, skal du åbne et Kør-vindue ( Windows-tast + R ), skriv “ kontrolopdatering ” og ramte Gå ind . I Windows opdatering klik på Søg efter opdateringer og installer den nye sikkerhedsopdatering, hvis du bliver bedt om det.

Microsoft har også leveret manuelle downloadlink til at løse dette problem i Windows 7, Windows 8.1 og Windows 10:

- Windows 7 SP1

- Windows 8.1

- Windows 10

Bemærk: Ovenstående links indeholder flere opdateringspakker i henhold til forskellige CPU-arkitekturer. Download en patch, der gælder for din pc-konfiguration.

At beskytte din Windows-pc mod Spectre og Meltdown er dog lidt mere kompliceret end at downloade en Microsoft-sikkerhedsopdatering. Den anden forsvarslinje er sikkerhedsrettelser til den webbrowser, du bruger.

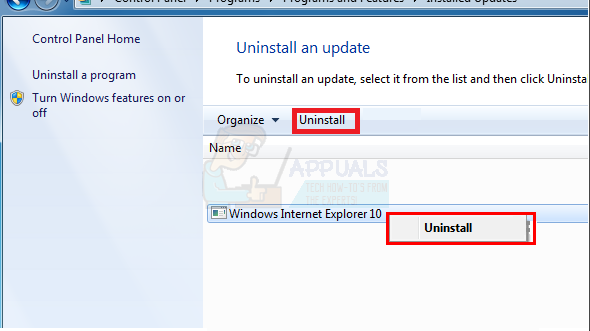

- Firefox indeholder allerede en rettelse, der starter med version 57.

- Edge og Internet Explorer til Windows 10 har allerede modtaget sikkerhedsrettelser, der har til formål at beskytte mod disse sårbarheder.

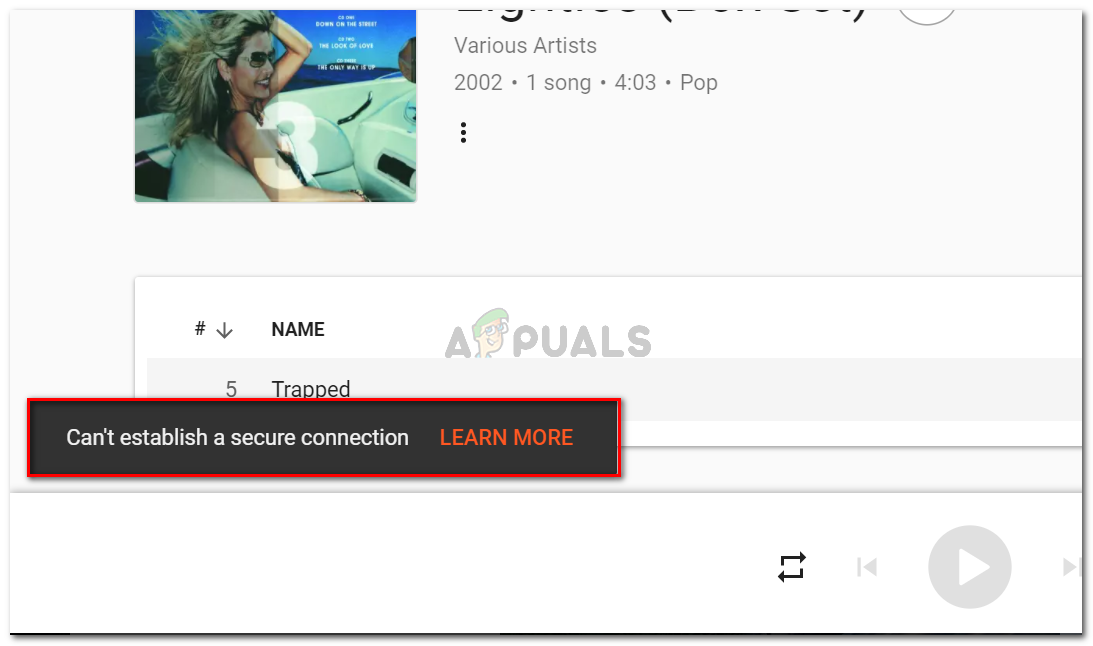

- Chrome har annonceret en sikkerhedsopdatering, der planlægges frigivet den 23. januar.

Brugerne bliver bedt om at acceptere enhver automatisk opdatering for at sikre beskyttelse på browserniveau. Hvis du ikke har den seneste browserversion, eller opdateringen ikke blev installeret automatisk, skal du afinstallere den og downloade den nyeste version.

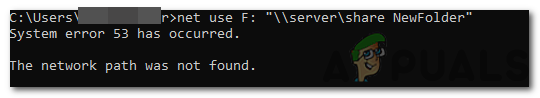

I en separat vej arbejder chipproducenter (Intel, AMD og ARM) med firmwareopdateringer for yderligere hardware-beskyttelse. Mest sandsynligt distribueres disse separat af OEM-firmwareopdateringer. Arbejdet begynder dog kun, så det kan tage et stykke tid, indtil vi ser firmwareopdateringerne ankomme til vores enheder. Da det er op til OEM'erne at frigive firmwareopdateringer, er det værd at prøve med din pc's OEM-supportwebsted for nyheder om en mulig løsning.

Der er allerede tale om, at Microsoft parrer sig med CPU-producenter for at oprette et værktøj, der kontrollerer, om der er beskyttelse for både firmware og Windows-opdateringer. Men indtil da er vi nødt til manuelt at kontrollere for os selv.

Sådan løses sikkerhedsfejl på Spectre og Meltdown på Android

Android-enheder er også påvirket af Specter og Meltdown-sårbarhederne. I det mindste i teorien. Det var et Google-forskerteam, der opdagede sårbarhederne og underrettede chipproducenterne (længe før pressen fik øje på det). Dette skete 6 måneder før den koordinerede afsløring fandt sted, så man kunne spekulere i, at denne forsinkelse gjorde det muligt for Google at være bedre forberedt end konkurrencen.

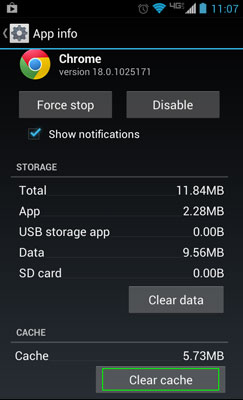

Fra den 5. januar begyndte Google at distribuere en ny sikkerhedsopdatering til Android for at beskytte mod Meltdown og Spectre. Men i betragtning af Android-rigets fragmenterede natur er chancerne for, at du ikke får det, så snart du vil. Naturligvis havde Google-brandede telefoner som Nexus og Pixel prioritet og fik det næsten øjeblikkeligt OTA.

Hvis du ejer en Android-telefon fra en anden producent end Google, kan du vente længe. I betragtning af pressens opmærksomhed, som Meltdown og Spectre får, kan de muligvis fremskynde processen betydeligt.

Men uanset din Android-producent, gå til Indstillinger og se om du afventer en ny opdatering. Hvis ikke, skal du foretage en onlineundersøgelse for at se, om din telefonproducent planlægger at frigive en løsning når som helst snart.

Sådan løses sikkerhedsfejl på Spectre og Meltdown iOS

Apple er bestemt fanget af vagt, når de to sårbarheder, vi afsløres. Mens virksomheden oprindeligt benægtede, at nogen af deres enheder er påvirket af Meltdown og Spectre, er de siden kommet til indrømme, at fejlen påvirker alle iPhones . Da de har en næsten identisk CPU-arkitektur, påvirkes iPads og iPods lige så meget af sikkerhedsfejlene.

Apple har meddelt, at de har påbegyndt 'afbødningsprocedurer' for Meltdown i iOS 11.2, men der blev ikke annonceret nogen udgivelsesdato for rettelsen på ældre versioner. Det ser ud til, at den næste opdatering har til formål at tilslutte den potentielle Javascript-udnyttelse på Safari.

Mens du venter på en officiel Apple-erklæring, skal du holde øje med nye opdateringer til din iPhone, iPad eller iPod. Gå til Indstillinger> Generelt> Softwareopdatering og installer enhver opdatering, der afventer.

Sådan løses Specter og Meltdown sikkerhedsfejl på Macs

Selvom Apple oprindeligt var tæt på problemet, er Macs også påvirket af Meltdown og Spectre. Som det viser sig, næsten alle Apples produkter (udover Apple ure) er berørt.

Virksomheden har allerede udgivet en række rettelser designet til at afbøde problemet fra og med macOS version 10.13.2 , og en topchef bekræftede, at flere rettelser er på vej. Der er også en kommende opdatering til Safari-browseren på både macOS og iOS, der angiveligt er designet til at afbøde en potentiel Javascript-udnyttelse.

Indtil nye rettelser ankommer, skal du flittigt anvende enhver opdatering fra App Store til dit OS X eller macOS og sørg for, at du er i den nyeste version.

Sådan løses sikkerhedsfejl på Spectre og Meltdown Chrome OS

Chromebooks ser ud til at være de enheder med det stærkeste lag af beskyttelse mod Meltdown og Spectre. Google har meddelt, at alle nyere Chromebooks automatisk skal beskyttes mod disse nye sikkerhedstrusler. Enhver Chromebook, der kører Chrome OS version 63 (udgivet i december) skulle allerede have de nødvendige sikkerhedsrettelser.

For at sikre, at du er beskyttet, skal du sørge for at have den seneste opdatering til Chrome OS. De fleste brugere har allerede version 63, men hvis du ikke er det, skal du opdatere det med det samme.

Hvis du vil blive mere teknisk, kan du skrive ' krom: // gpu ” ind i din Omnibar og slå Gå ind . Brug derefter Ctrl + F at søge efter “ operativ system ”Dette giver dig mulighed for at se din Kernel-version. Kerneversioner 3.18 og 4.4 er allerede patched for disse sikkerhedsfejl.