I nogen tid er det blevet antaget, at ransomware sjældent påvirker maskiner, der kører Linux og endda FreeBSD for den sags skyld. Desværre har KillDisk ransomware nu angrebet en håndfuld Linux-drevne maskiner, og det ser ud til, at selv distributioner, der hash ud rodkontoen som Ubuntu og dens forskellige officielle spins, kan være sårbare. Visse computerforskere har udtrykt den opfattelse, at mange sikkerhedstrusler, der påvirkede Ubuntu, på en eller anden måde kompromitterede et eller andet aspekt af Unity-desktopgrænsefladen, men denne trussel kan skade selv dem, der bruger KDE, Xfce4, Openbox eller endda den helt virtuelle konsolbaserede Ubuntu Server.

Naturligvis gælder de gode regler for sund fornuft i kampen mod denne type trussel. Få ikke adgang til mistænkelige links i en browser, og sørg for at udføre en malware-scanning på filer, der er downloadet fra Internettet, såvel som dem fra vedhæftede filer. Dette gælder især for enhver eksekverbar kode, du har downloadet, selvom programmer, der kommer fra de officielle arkiver, modtager en digital signatur for at reducere denne trussel. Du skal altid sørge for at bruge en teksteditor til at læse indholdet af ethvert script, før du kører det. Oven på disse ting er der et par specifikke trin, du kan tage for at beskytte dit system mod KillDIsk, der angriber Ubuntu.

Metode 1: Hash ud rodkontoen

Ubuntus udviklere tog en bevidst beslutning om at fjerne rodkontoen, og selvom dette ikke har vist sig at være i stand til at stoppe denne type angreb, er det en af de primære grunde til, at det har været langsomt at skade systemer. Det er muligt at gendanne adgang til rodkontoen, hvilket er almindeligt for dem, der bruger deres maskiner som servere, men dette har alvorlige konsekvenser, når det kommer til sikkerhed.

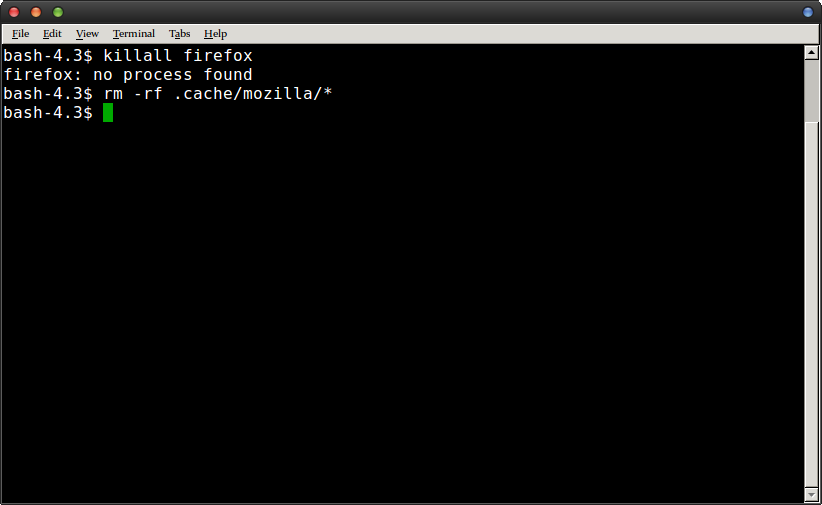

Nogle brugere har muligvis udstedt sudo passwd og derefter givet rodkontoen en adgangskode, som de faktisk kunne bruge til at logge ind fra både grafiske og virtuelle konsoller. For straks at deaktivere denne funktionalitet skal du bruge sudo passwd -l root for at eliminere root-login og sætte Ubuntu eller det spin, du bruger tilbage til det sted, hvor det oprindeligt var. Når du bliver bedt om din adgangskode, skal du faktisk indtaste din brugeradgangskode og ikke den specielle, du gav til rodkontoen, forudsat at du arbejdede ud fra et brugerlogin.

Naturligvis involverer den bedste metode aldrig at have brugt sudo passwd til at begynde med. En sikrere måde at håndtere problemet på er at bruge sudo bash til at få en rodkonto. Du bliver bedt om din adgangskode, som igen vil være din bruger og ikke root-adgangskode, forudsat at du kun har en brugerkonto på din Ubuntu-maskine. Husk at du også kan få en rodprompt til andre skaller ved at bruge sudo efterfulgt af navnet på skallen. For eksempel opretter sudo tclsh en rodskal baseret på en simpel Tcl-tolk.

Sørg for at skrive exit for at komme ud af en shell, når du er færdig med dine administrationsopgaver, fordi en root-bruger shell kan slette enhver fil på systemet uanset ejerskab. Hvis du bruger en skal som tclsh, og din prompt er simpelthen et% tegn, så prøv whoami som en kommando ved prompt. Det skal fortælle dig præcis, hvem du er logget ind som.

Du kan altid bruge sudo rbash også for at få adgang til en begrænset skal, der ikke har så mange funktioner, og som derfor giver mindre chance for at forårsage skade. Husk, at disse fungerer lige så godt fra en grafisk terminal, du åbner i dit skrivebordsmiljø, et grafisk terminalmiljø i fuld skærm eller en af de seks virtuelle konsoller, som Linux stiller til rådighed for dig. Systemet kan ikke skelne mellem disse forskellige muligheder, hvilket betyder, at du er i stand til at foretage disse ændringer fra standard Ubuntu, nogen af spins som Lubuntu eller Kubuntu eller en installation af Ubuntu Server uden nogen grafiske desktop-pakker.

Metode 2: Kontroller, om rodkontoen har en ubrugelig adgangskode

Kør sudo passwd -S root for at kontrollere, om rodkontoen til enhver tid har en ubrugelig adgangskode. Hvis det gør det, læser det rod L i det returnerede output samt nogle oplysninger om datoen og klokkeslættet, hvor rodadgangskoden blev lukket. Dette svarer generelt til, hvornår du installerede Ubuntu, og kan sikkert ignoreres. Hvis den i stedet læser rod P, har rodkontoen en gyldig adgangskode, og du skal låse den ud med trinene i metode 1.

Hvis output fra dette program læser NP, er du endnu mere nødt til at køre sudo passwd -l root for at løse problemet, da dette indikerer, at der slet ikke er en root-adgangskode, og enhver, der inkluderer et script, kunne få en root shell fra en virtuel konsol.

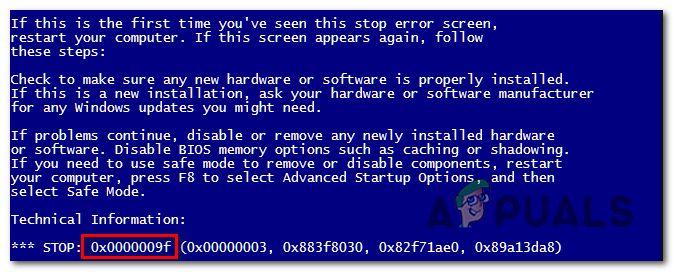

Metode 3: Identificering af et kompromitteret system fra GRUB

Dette er den skræmmende del og grunden til, at du altid har brug for at tage sikkerhedskopier af dine vigtigste filer. Når du indlæser GNU GRUB-menuen, generelt ved at trykke på Esc, når du starter dit system, skal du se flere forskellige opstartsindstillinger. Men hvis du ser en meddelelse stavet, hvor de ville være, ser du muligvis på en kompromitteret maskine.

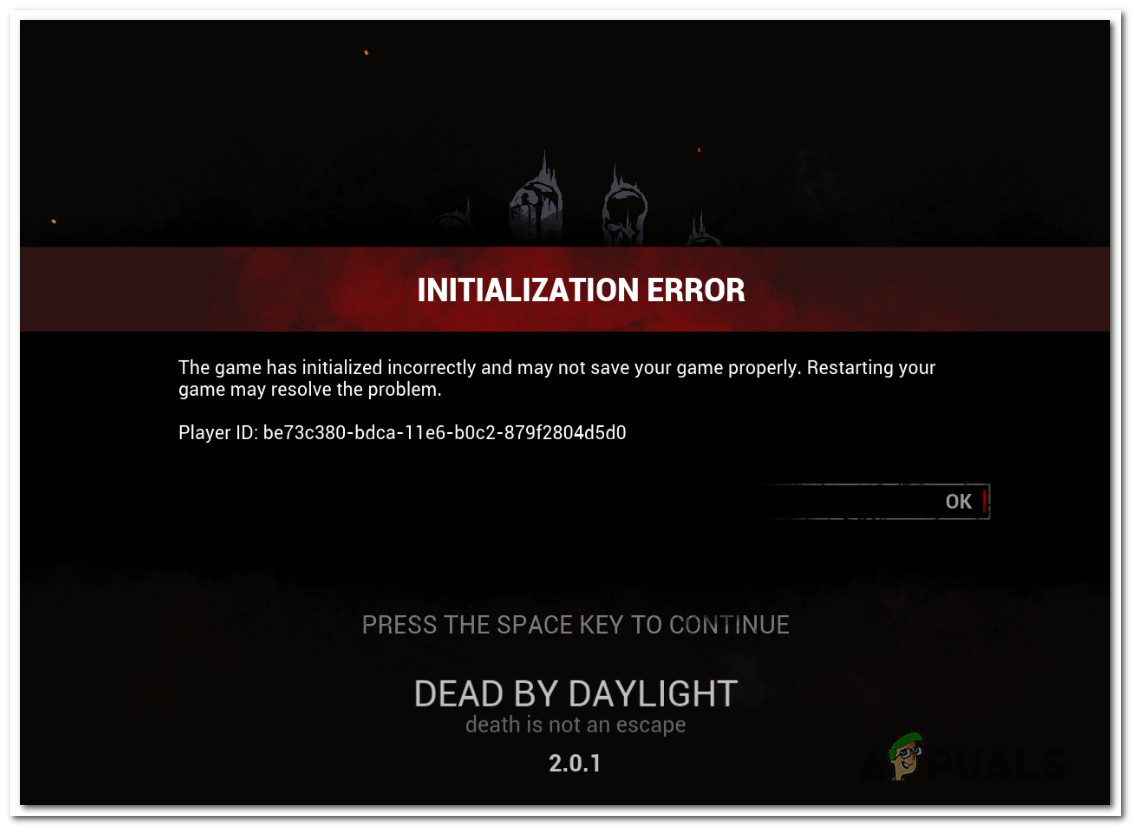

Testmaskiner kompromitteret med KillDisk-programmet læser noget som:

* Vi beklager, men krypteringen

af dine data er fuldført

så du kan miste dine data eller

Meddelelsen fortsætter med at instruere dig i at sende penge til en bestemt adresse. Du skal omformatere denne maskine og geninstallere Linux på den. Svar ikke på nogen af KillDisk's trusler. Dette hjælper ikke kun de personer, der kører denne slags ordninger, men også Linux-versionsprogrammet gemmer faktisk ikke krypteringsnøglen korrekt på grund af en fejl. Det betyder, at der ikke er nogen vej rundt, selvom du skulle give efter. Bare sørg for at have rene sikkerhedskopier, så behøver du ikke bekymre dig om at være en position som denne.

4 minutter læst