Internet Explorer

Der er en sikkerhedsfejl i den aldrende, men stadig aktivt anvendte Internet Explorer, den 'standard' webbrowser til Microsoft Windows-operativsystemet aktivt udnyttet af angribere og ondsindede kodeforfattere . Selvom Microsoft er meget opmærksom på Zero-Day Exploit i IE, har virksomheden i øjeblikket udsendt en nødsikkerhedsrådgivning. Microsoft har endnu ikke udstedt eller implementeret en opdatering til nødsikkerhedsrettelse for at løse sikkerhedssårbarheden i Internet Explorer.

En 0-dages udnyttelse inden for Internet Explorer bliver efter sigende udnyttet af angribere 'i naturen'. Kort sagt, en nyopdaget fejl i IE bruges aktivt til at udføre ondsindet eller vilkårlig kode eksternt. Microsoft har udsendt en sikkerhedsrådgivning, der advarer millioner af Windows OS-brugere om den nye nul-dages sårbarhed i Internet Explorer-browseren, men har endnu ikke frigivet en patch til at tilslutte det pågældende sikkerhedssmuthul.

Sikkerhedssårbarhed i Internet Explorer, klassificeret som 'moderat', der aktivt udnyttes i naturen:

Den nyligt opdagede og efter sigende udnyttede sikkerhedssårbarhed i Internet Explorer er officielt mærket som CVE-2020-0674 . 0-dages udnyttelse er klassificeret som 'Moderat'. Sikkerhedshullet er i det væsentlige et problem med fjernudførelse af kode, der eksisterer på den måde, som scriptmotoren håndterer objekter i Internet Explorer. Fejlen udløses gennem JScript.dll-biblioteket.

# mørkhotel # 0dag #udnyt

CVE-2020-0674

Microsofts vejledning om svagbarhed med korruption i hukommelseskorruption

Der eksisterer en sårbarhed med fjernudførelse af kode på den måde, at scriptmotoren håndterer objekter i hukommelsen i Internet Explorer. https://t.co/1mbqh1IMDz

- blackorbird (@blackorbird) 18. januar 2020

Ved at udnytte fejlen med succes kan en fjernangriber udføre vilkårlig kode på målrettede computere. Angribere kan tage fuld kontrol over ofrene bare ved at overbevise dem om at åbne en ondsindet udformet webside på den sårbare Microsoft-browser. Med andre ord kan angriberne implementere et phishing-angreb og narre Windows OS-brugere ved hjælp af IE til at klikke på weblinks, der fører ofrene ind i et plettet websted, der er snøret med malware. Interessant nok kan sårbarheden ikke give administrative rettigheder, medmindre brugeren selv er logget på som administrator, angivet Microsofts sikkerhedsrådgivning :

“Sårbarheden kan ødelægge hukommelsen på en sådan måde, at en angriber kan udføre vilkårlig kode i forbindelse med den nuværende bruger. En hacker, der med succes udnyttede sårbarheden, kunne få de samme brugerrettigheder som den nuværende bruger. Hvis den aktuelle bruger er logget på med administrative brugerrettigheder, kan en hacker, der med succes udnytter sårbarheden, tage kontrol over et berørt system. En hacker kunne derefter installere programmer; se, ændre eller slette data eller opret nye konti med fulde brugerrettigheder. ”

Microsoft er opmærksom på IE Zero-Day Exploit Security Sårbarhed og arbejder på en løsning:

Det er bekymrende at bemærke, at næsten alle versioner og varianter af Internet Explorer er sårbare over for 0-dages udnyttelse. Den berørte webbrowserplatform inkluderer Internet Explorer 9, Internet Explorer 10 og Internet Explorer 11. Enhver af disse versioner af IE kan køre på alle versioner af Windows 10, Windows 8.1, Windows 7.

Det er fredag, weekenden er landet ... og #Microsoft advarer om en Internet Explorer nul dagsudnyttelse ... https://t.co/1bkNhKIDYt #Registrer

- Security News Bot (@SecurityNewsbot) 18. januar 2020

Selvom Microsoft har t udryddet gratis support til Windows 7 , virksomheden er stadig understøtter aldring og allerede forældet IE-webbrowser. Microsoft har angiveligt angivet, at de er opmærksomme på 'begrænsede målrettede angreb' i naturen og arbejder på en løsning. Plasteret er dog ikke klar endnu. Med andre ord forbliver millioner af Windows OS-brugere, der arbejder på IE, fortsat sårbare.

Enkle, men midlertidige løsninger til beskyttelse mod nul-dagsudnyttelsen i IE:

Den enkle og brugbare løsning til beskyttelse mod den nye 0-dages udnyttelse i IE er afhængig af at forhindre indlæsning af JScript.dll-biblioteket. Med andre ord skal IE-brugere forhindre, at biblioteket indlæses i hukommelsen for manuelt at blokere udnyttelse af denne sårbarhed .

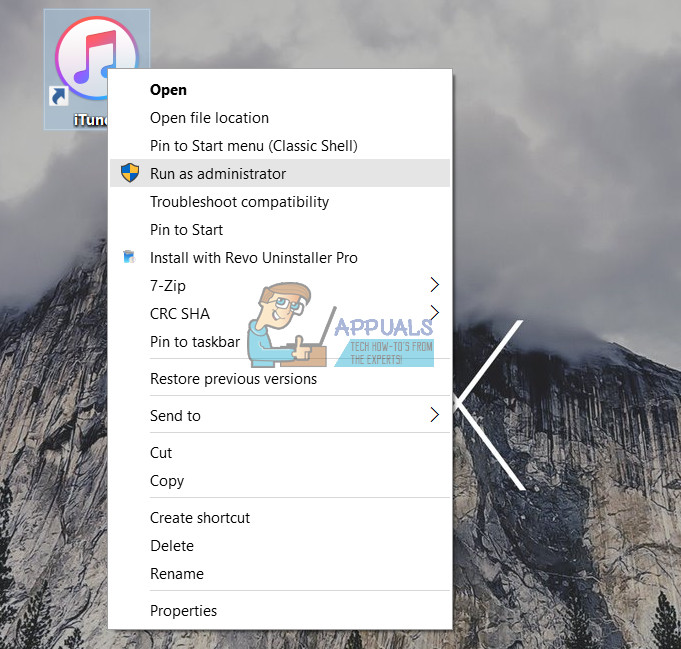

Da 0-dages udnyttelse i IE udnyttes aktivt, skal Windows OS-brugere, der arbejder med IE, følge instruktionerne. For at begrænse adgangen til JScript.dll skal brugerne køre følgende kommandoer på dit Windows-system med administratorrettigheder, rapporteret TheHackerNews .

Til 32-bit systemer:

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P alle: N

For 64-bit systemer:

takeown / f% windir% syswow64 jscript.dll

cacls% windir% syswow64 jscript.dll / E / P alle: N

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P alle: N

Microsoft har bekræftet, at det snart vil implementere programrettelsen. Brugere, der kører de ovennævnte kommandoer, kan opleve et par websteder, der opfører sig uretmæssigt eller ikke kan indlæses. Når programrettelsen er tilgængelig, sandsynligvis via Windows Update, kan brugerne fortryde ændringerne ved at køre følgende kommandoer:

Til 32-bit systemer:

cacls% windir% system32 jscript.dll / E / R alle

Mærker Internet ExplorerFor 64-bit systemer:

cacls% windir% system32 jscript.dll / E / R alle

cacls% windir% syswow64 jscript.dll / E / R alle

![[FIX] OneNote fortsætter med at gå ned på iPad](https://jf-balio.pt/img/how-tos/32/onenote-keeps-crashing-ipad.jpg)

![[FIX] VKEnumeratePhysicalDevices Failed](https://jf-balio.pt/img/how-tos/13/vkenumeratephysicaldevices-failed.png)