MEGA

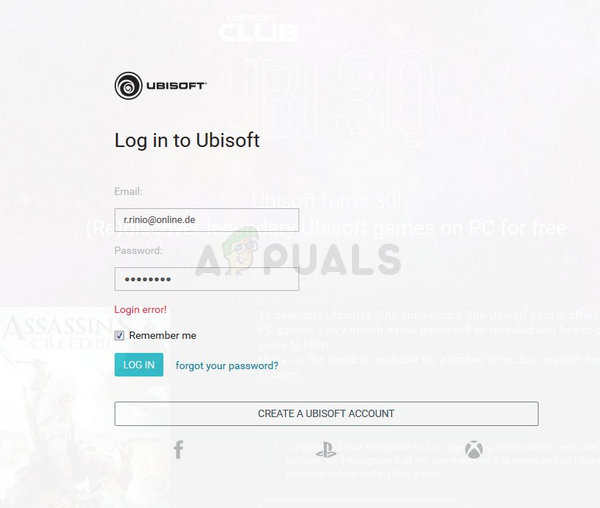

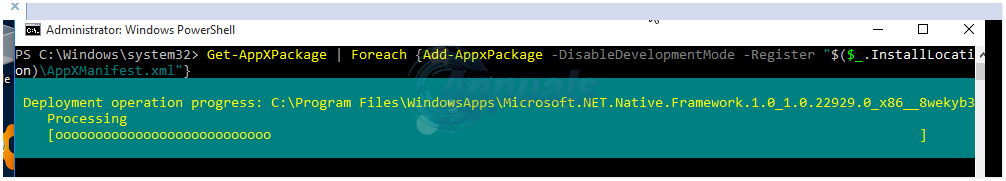

MEGA Chromes trojanske udvidelse blev opdateret med en renere version 3.39.5, efter at en ukendt angriber uploadede den trojanske version til webbutikken i Google Chrome den 4.thseptember. Efter autoupdate eller installation beder Chrome-udvidelsen om forhøjede tilladelser, der oprindeligt ikke kræves af den rigtige udvidelse. Hvis tilladelse blev givet, exfiltrerede den legitimationsoplysninger fra websteder som live.com, amazon.com, github.com og google.com, mymonero.com, myetherwallet.com, idex.market og HTTP Post-anmodninger til andre websteds server, som var beliggende i Ukraine.

Fire timer efter denne overtrædelse opstod, tog MEGA en øjeblikkelig handling og opdaterede den trojanske udvidelse med en renere version 3.39.5 og derved autouddatere de installationer, der var berørt. På grund af dette brud fjernede Google denne udvidelse fra Chrome-webshoppen efter fem timer.

Det relevant blog af MEGA anførte årsagen til dette sikkerhedsbrud og placerede noget skylden for Google, ”Desværre besluttede Google at afvise forlagssignaturer på Chrome-udvidelser og stoler nu udelukkende på at underskrive dem automatisk efter upload til Chrome webbutik, hvilket fjerner en vigtig barriere for ekstern kompromis. MEGAsync og vores Firefox-udvidelse er underskrevet og hostet af os og kunne derfor ikke være blevet offer for denne angrebsvektor. Mens vores mobile apps hostes af Apple / Google / Microsoft, er de kryptografisk underskrevet af os og derfor også immune. '

Ifølge bloggen , kun de brugere blev påvirket af dette brud, der havde MEGA Chrome-udvidelse installeret på deres computer på tidspunktet for denne hændelse, autoupdate blev aktiveret, og yderligere tilladelse blev accepteret. Hvis version 3.39.4 også var nyinstalleret, ville den trojanske udvidelse påvirke brugerne. En anden vigtig note til brugerne blev leveret af MEGA-teamet, “Vær opmærksom på, at hvis du besøgte et websted eller brugte en anden udvidelse, der sender legitimationsoplysninger til almindelig tekst gennem POST-anmodninger, enten ved direkte formularafsendelse eller gennem en XMLHttpRequest-baggrundsproces i baggrunden ( MEGA er ikke en af dem) mens den trojanske udvidelse var aktiv, skal du overveje at dine legitimationsoplysninger var kompromitteret på disse websteder og / eller applikationer. ”

Dog de brugere, der har adgang https://mega.nz uden Chrome-udvidelse påvirkes ikke.

I den sidste del af deres blog undskyldte Mega-udviklere den ulejlighed, brugerne havde forårsaget på grund af denne særlige hændelse. De hævdede, at hvor det var muligt, anvendte MEGA strenge procedurer for frigivelse med en kodegennemgang i flere parter, kryptografiske signaturer og robust build-workflow. MEGA erklærede også, at de aktivt undersøger angrebets art, og hvordan gerningsmanden fik adgang til Chrome Webshop-konto.