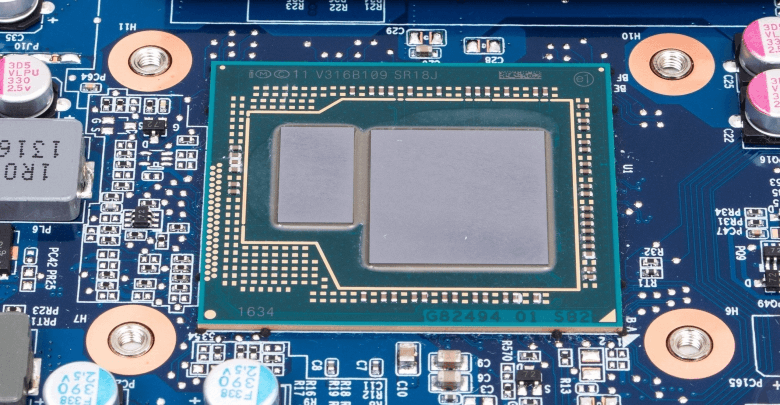

Intel, ExtremeTech

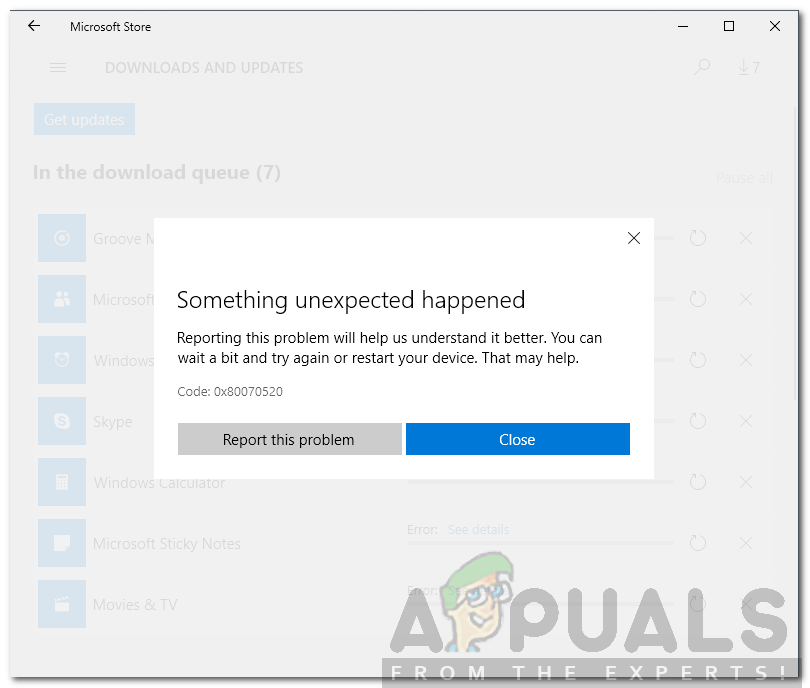

En Intel-relateret sikkerhedssårbarhed, der blev anset for at være CVE-2018-3665, skabte en del ophidselse, da mange organisationer forsøgte hurtigt at frigive patches til problemet tirsdag. Mens detaljer stadig kommer ud, antyder oplysninger, der blev frigivet i aftes og så sent som i eftermiddags, at nogle brugere muligvis allerede er sikre uden at have installeret nogen opdateringer mellem 11. og 14. juni.

Lazy FP-tilstandsgendannelsesfunktionalitet leveret af nogle Intel-chips kan potentielt udnyttes, når en bruger skifter mellem to forskellige applikationer. Operativsystemsoftware, der bruger denne instruktion i stedet for korrekt gemning og gendannelse, kan teoretisk tillade, at data lækker ud.

Intels ingeniører fortsatte med at anbefale udviklere at bruge Eager FP i stedet for Lazy FP-teknik, når de skiftede applikationer. Den gode nyhed er, at de nyeste versioner af GNU / Linux ikke påvirkes af sårbarheden.

Enhver, der kører kerneversion 4.9 eller nyere, kan ikke spilde nogen data, selvom de arbejder med en kompromitteret processor. Linux-sikkerhedseksperter har arbejdet med at overføre rettelser til tidligere versioner af kernen, hvilket er vigtigt for at sikre, at et flertal af brugerne er beskyttet. Brugere af de fleste distributioner kan være på en ældre kerne og kræver derfor en opdatering for at løse problemet.

Sikkerhedseksperter føler, at nogle andre Unix-implementeringer kun er immune, hvis brugerne kører nyere versioner af deres operativsystem. For eksempel påvirker '3665 ikke de seneste spins af DragonflyBSD eller OpenBSD. Ingeniører sagde også, at brugere af Red Hat Enterprise Linux 7 ikke påvirkes, så længe de bruger kernel-alt-pakken, selvom brugere af standard RHEL 7 skal opdatere.

Deres repræsentanter nævnte også, at maskiner, der kører RHEL på hardware, der drives af AMD-udstyr, ikke påvirkes. Udviklere sagde, at brugere, der starter Linux-kernen på ældre processorer med 'eagerfpu = on' som parameter, allerede har mildnet problemet.

Selvom en installation er sårbar over for '3665, betyder det ikke, at noget skadeligt faktisk vil ske. Ondsindet software skal integreres inde i det, for at det kan ske. Hvis det var tilfældet, ville infektionen kun være i stand til at fjerne små mængder data hver gang en applikation blev skiftet til en anden, mens den stadig kørte. Ikke desto mindre opfordres brugerne til at opdatere for at forhindre fremtidige problemer i betragtning af hvor alvorligt dette problem er.

Mærker Intel Linux-sikkerhed