Live Nation Entertainment

Ticketmaster måtte for nylig rette en relativt alvorlig overtrædelse, der potentielt kunne føre til lækage af flere tusinde kunders kreditkortoplysninger. De har arbejdet hårdt på at rette op på problemet, men en person mener, at han har løst det, der foranledigede angrebene.

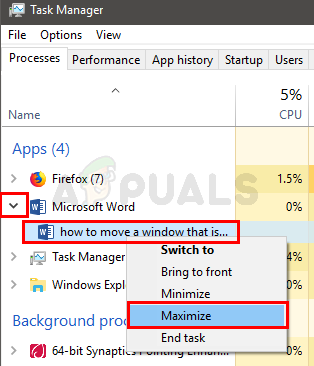

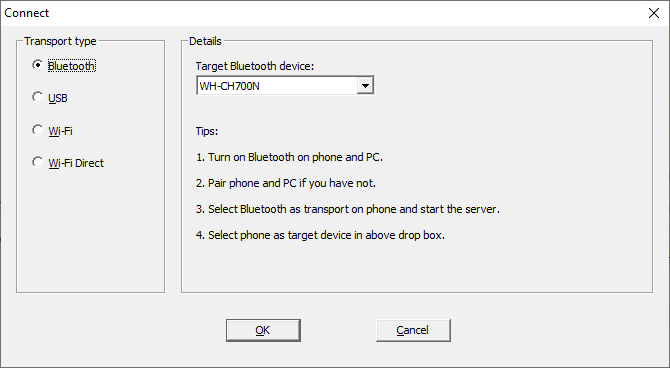

Kevin Beaumont, en af Storbritanniens bedste forskere inden for digital sikkerhed, mener, at han ved, hvad angrebsvektoren var. Inbenta havde leveret en chat-bot til webmastere, der fungerer ved at kalde en JavaScript-fil fra Inbentas egen eksterne server.

En enkelt HTML-linje blev anvendt til at kalde netop dette stykke JavaScript. Beaumont mente, at Inbent forsynede Ticketmaster en enkelt JavaScript-linie, som de muligvis derefter havde brugt på deres betalingsside uden meddelelse fra Inbentas teknikere. Da koden nu var på Ticketmasters betalingsbehandlingswebsted, blev den funktionelt placeret midt i alle kreditkorttransaktioner, der gennemgår webstedet.

JavaScript-kode kunne derefter ifølge Beaumonts teori blive udført i en klients browser fra den samme side, som deres kreditkortoplysninger var på. Nogen må have ændret koden og givet den myndighed til at gøre noget ondsindet, da de gjorde det.

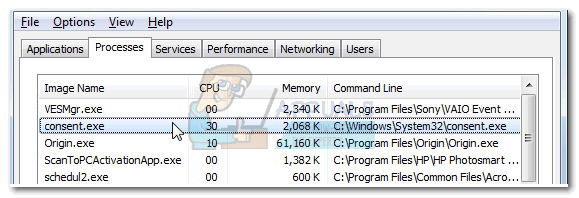

Hans forskning synes også at indikere, at anti-malware-værktøjer udførte deres arbejde. Noget sikkerhedssoftware var i stand til at begynde at markere scriptet flere måneder før Ticketmasters agenter meddelte, at overtrædelsen var sket. Selve JavaScript-filen blev tilsyneladende uploadet til nogle trusselunderretningsværktøjer, hvilket mere end sandsynligt er, hvordan de var i stand til at fange bruddet i tide.

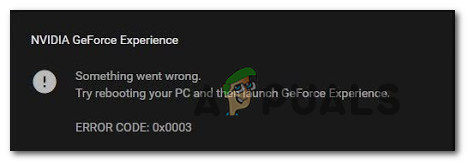

Andre eksperter har udtrykt bekymring over JavaScript-afhængighed af biblioteket, og hvordan dette vedrører denne form for overtrædelse. Det er blevet almindeligt, at kodere bruger git-arkiver til at løse tredjepartsafhængighedsproblemer for at bruge visse JavaScript-rammer, der gør deres job lettere.

Selvom dette er en effektiv metode til genbrug af kode, er der en risiko for, at nogle af disse afhængigheder kan have noget ondsindet i sig. Mange af disse arkiver er lejlighedsvis ofre for kiksere, der også misbruger dem, hvilket betyder, at de kan oversætte til yderligere steder for ikke-revideret kode for at finde en vej til ellers legitime baser.

Som et resultat udtrykker nogle et ønske om mere opmærksomhed på strenge kodeovervågningsprocedurer for at reducere risikoen for denne slags problemer.

Mærker websikkerhed