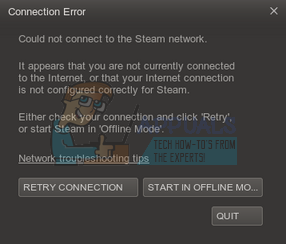

Ransom Message oprettet af Xbash i MySQL Database

En ny malware kendt som ' Xbash Er blevet opdaget af forskere fra Enhed 42, et blogindlæg hos Palo Alto Networks har rapporteret . Denne malware er unik i sin målretningskraft og påvirker Microsoft Windows- og Linux-servere samtidigt. Forskere ved enhed 42 har bundet denne malware til Iron Group, som er en trusselsaktørgruppe, der tidligere var kendt for ransomware-angreb.

Ifølge blogindlægget har Xbash mulighed for møntfremstilling, selvforplantning og ransonware. Det besidder også nogle funktioner, der, når de implementeres, kan gøre det muligt for malware at sprede sig ret hurtigt inden for en organisations netværk på lignende måder som WannaCry eller Petya / NotPetya.

Xbash-egenskaber

En kommentar til egenskaberne ved denne nye malware skrev forskere fra Unit 42: ”For nylig brugte Unit 42 Palo Alto Networks WildFire til at identificere en ny malware-familie, der er målrettet mod Linux-servere. Efter yderligere undersøgelse indså vi, at det er en kombination af botnet og ransomware, der blev udviklet af en aktiv cyberkriminalitetsgruppe Iron (aka Rocke) i år. Vi har navngivet denne nye malware 'Xbash', baseret på navnet på den ondsindede kodes oprindelige hovedmodul. '

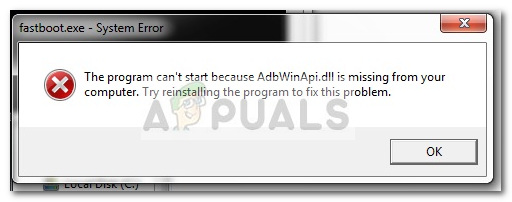

Iron Group havde tidligere til formål at udvikle og sprede kryptokurrency-kapring eller minearbejdere trojanske heste, der hovedsagelig var beregnet til at målrette mod Microsoft Windows. Imidlertid er Xbash rettet mod at opdage alle ubeskyttede tjenester, slette brugernes MySQL-, PostgreSQL- og MongoDB-databaser og løsesum for Bitcoins. Tre kendte sårbarheder, der bruges af Xbash til infektion af Windows-systemer, er Hadoop, Redis og ActiveMQ.

Xbash spredes hovedsageligt ved at målrette mod eventuelle upatchede sårbarheder og svage adgangskoder. det er data-destruktiv , hvilket antyder, at det ødelægger Linux-baserede databaser som dets ransomwarefunktioner. Ingen funktioner er også til stede i Xbash, der vil gendanne de ødelagte data, efter at løsepenge er betalt.

I modsætning til tidligere berømte Linux-botnet som Gafgyt og Mirai er Xbash et Linux-botnet på næste niveau, der udvider sit mål til offentlige websteder, da det retter sig mod domæner og IP-adresser.

Xbash genererer liste over IP-adresser i offerets undernet og udfører portscanning (Palo Alto Networks)

Der er nogle andre specifikationer om malwareens muligheder:

- Det har muligheder for botnet, møntfremstilling, ransomware og selvudbredelse.

- Det er målrettet mod Linux-baserede systemer til dets ransomware- og botnet-funktioner.

- Det er målrettet mod Microsoft Windows-baserede systemer for dets møntfremstilling og selvformeringsfunktioner.

- Ransomware-komponenten er målrettet mod og sletter Linux-baserede databaser.

- Til dato har vi observeret 48 indgående transaktioner til disse tegnebøger med en samlet indkomst på ca. 0,964 bitcoins, hvilket betyder, at 48 ofre har betalt ca. US $ 6.000 i alt (på tidspunktet for denne skrivning).

- Der er dog ingen beviser for, at de betalte løsesum har resulteret i bedring for ofrene.

- Faktisk kan vi ikke finde noget bevis for nogen funktionalitet, der muliggør genopretning gennem løsesumbetaling.

- Vores analyse viser, at dette sandsynligvis er Iron Groups arbejde, en gruppe, der er offentligt knyttet til andre ransomwarekampagner, herunder dem, der bruger Remote Control System (RCS), hvis kildekode blev antaget at være stjålet fra ' HackingTeam ”I 2015.

Beskyttelse mod Xbash

Organisationer kan bruge nogle teknikker og tip givet af forskere fra Unit 42 for at beskytte sig mod mulige angreb fra Xbash:

- Brug af stærke, ikke-standardadgangskoder

- Hold dig opdateret om sikkerhedsopdateringer

- Implementering af slutpunktssikkerhed på Microsoft Windows- og Linux-systemer

- Forebyggelse af adgang til ukendte værter på internettet (for at forhindre adgang til kommando- og kontrolservere)

- Implementering og vedligeholdelse af strenge og effektive sikkerhedskopierings- og gendannelsesprocesser og procedurer.