Oracle VirtualBox

En nul-dags sårbarhed i VirtualBox blev offentliggjort af en uafhængig sårbarhedsforsker og udnyttelsesudvikler Sergey Zelenyuk. VirtualBox er en berømt open source-virtualiseringssoftware, der er udviklet af Oracle. Denne for nylig opdagede sårbarhed kan gøre det muligt for et ondsindet program at slippe for virtuel maskine og derefter udføre kode på værtsmaskinens operativsystem.

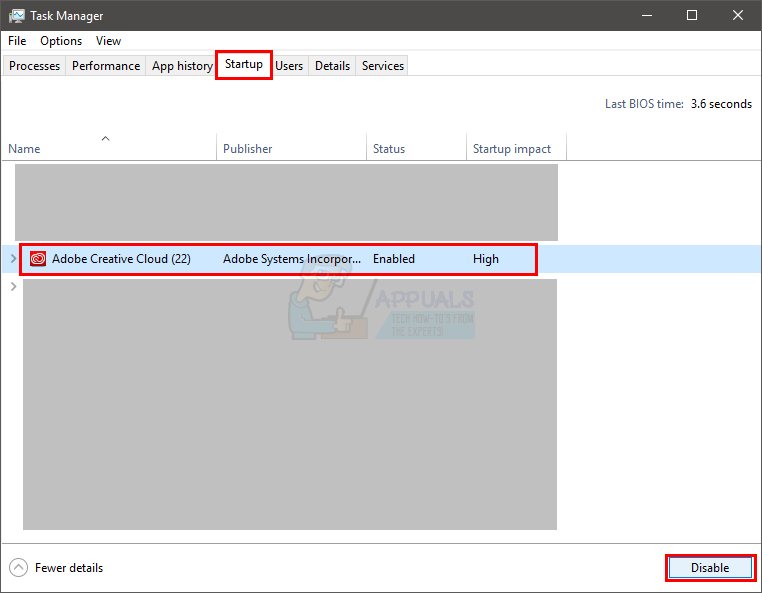

Tekniske detaljer

Denne sårbarhed har tendens til at opstå på grund af problemer med hukommelseskorruption og påvirker Intel PRO / 1000 MT Desktop-netværkskort (E1000), når NAT (Network Address Translation) er den indstillede netværkstilstand.

Problemet har en tendens til at være uafhængig af den OS-type, der bruges af værten og virtuelle maskiner, da den ligger i en delt kodebase.

Ifølge teknisk forklaring af denne sårbarhed beskrevet på GitHub, sårbarheden påvirker alle de nuværende versioner af VirtualBox og er til stede i Virtual Machine (VM) standardkonfiguration. Sårbarheden gør det muligt for et ondsindet program eller en angriber med administratorrettigheder eller rod i gæstens operativsystem at udføre og undslippe vilkårlig kode i applikationslaget i værtsoperativsystemet. Det bruges til at køre kode fra størstedelen af brugerprogrammerne med mindst privilegier. Zelenyuk sagde, 'E1000 har en sårbarhed, der gør det muligt for en angriber med root / administratorrettigheder i en gæst at flygte til en værtsring 3. Derefter kan angriberen bruge eksisterende teknikker til at eskalere privilegier til at ringe 0 via / dev / vboxdrv.' En videodemonstration af angrebet på Vimeo er også frigivet.

Mulig løsning

Der er endnu ingen sikkerhedspatch tilgængelig for denne sårbarhed. Ifølge Zelenyuk er hans udnyttelse fuldstændig pålidelig, som han konkluderede efter at have testet den på Ubuntu version 16.04 og 18.04 × 86-46 gæster. Imidlertid mener han også, at denne udnyttelse også fungerer mod Windows-platformen.

Selvom den udnyttelse, der er leveret af ham, er ret vanskelig at udføre, kan følgende forklaring fra ham hjælpe dem, der måske vil få det til at fungere:

“Udnyttelsen er Linux kernemodul (LKM), der skal indlæses i et gæst OS. Windows-sagen ville kræve en driver, der adskiller sig fra LKM bare ved en initialiseringsindpakning og kernel API-opkald.

Forhøjede privilegier kræves for at indlæse en driver i begge operativsystemer. Det er almindeligt og betragtes ikke som en uoverstigelig hindring. Se på Pwn2Own-konkurrence, hvor forsker bruger udnyttelseskæder: en browser åbnede et ondsindet websted i gæstens OS udnyttes, en browsersandkasse-flugt foretages for at få fuld ring 3-adgang, et operativsystems sårbarhed udnyttes til at bane en måde at ringe 0 fra hvor der er noget, du har brug for for at angribe en hypervisor fra gæstens operativsystem. De mest magtfulde hypervisor-sårbarheder er helt sikkert dem, der kan udnyttes fra gæstring 3. Der i VirtualBox er også en sådan kode, der kan nås uden gæsters rodrettigheder, og den er for det meste ikke revideret endnu.

Udnyttelsen er 100% pålidelig. Det betyder, at det enten altid eller aldrig fungerer på grund af uoverensstemmende binære filer eller andre, mere subtile grunde til, at jeg ikke tog højde for. Det fungerer i det mindste på Ubuntu 16.04 og 18.04 x86_64 gæster med standardkonfiguration. ”

Zelenyuk besluttede at blive offentlig med denne seneste opdagelse af sårbarhed, fordi han var i 'uenighed med [den] moderne tilstand af infosec, især inden for sikkerhedsforskning og bugbounty', som han stod over for sidste år, da han ansvarligt havde rapporteret en fejl i VirtualBox til Oracle. Han udtrykte også sin utilfredshed med den måde, hvorpå sårbarhedsfrigivelsesprocessen markedsføres, og den måde, hvorpå de fremhæves af sikkerhedsforskere på konferencer hvert år.

Selvom der endnu ikke er nogen sikkerhedsopdatering tilgængelig for denne sårbarhed, kan brugerne beskytte sig mod det ved at ændre deres netværkskort fra virtuelle maskiner til enten Paravirtualized Network eller PCnet.