ASUS DSL-N12E_C1 Modem Router. ASUS

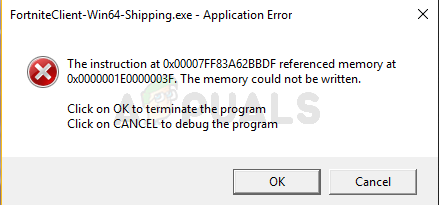

Der blev opdaget en sårbarhed i forbindelse med udførelse af fjernkommando i ASUS DSL-N12E_C1 firmwareversion 1.1.2.3. Udnyttelsen blev opdaget og skrevet af Fakhri Zulkifli og blev kun testet i version 1.1.2.3_345. Sårbarhedens indvirkning på ældre versioner er stadig ukendt på dette tidspunkt. For at afbøde denne sårbarhed har ASUS frigivet en opdatering (version 1.1.2.3_502) til firmwaren på dens enheder, og brugerne opfordres til at opgradere BIOS og firmware på deres enheder til denne seneste version for at undgå de risici, der er forbundet med denne sårbarhed.

DSL-N12E_C1 er en trådløs ADSL-modemrouter på 300 Mbps fra ASUS. Enheden har omfattende områdedækning, stærkere signaludsendelse, hurtigere hastigheder og en simpel 30 sekunders routeropsætning. Den hurtige opsætning giver brugerne mulighed for at konfigurere enheden direkte fra browserne på deres håndholdte enheder.

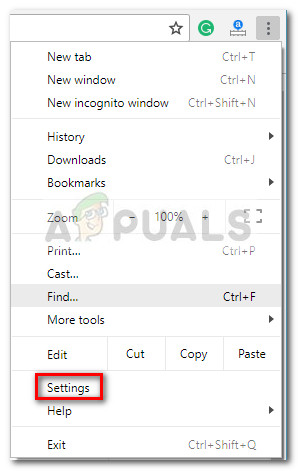

Produktsupport til denne trådløse enhed på Asus-webstedet tilbyder en firmwareopdatering til version 1.1.2.3_502 . Denne opdatering bringer flere fejlrettelser for både bilag A og bilag B. Disse rettelser inkluderer en opløsning til UI, der ikke kunne logge ind, samt et problem, der ikke trådte i kraft under LAN> LAN IP. Opdateringen forbedrer også webserverens funktionalitet, samtidig med at de ofte stillede spørgsmål ressourcelink forbedres om almindelige problemer med fejlfinding. Ud over dette har opdateringen forbedret QoS-standardregellisten, og den har også rettet en række andre UI-relaterede problemer.

Da den seneste opdatering til denne trådløse ASUS-enhed har været ude i over en måned, ser det ud til, at sårbarheden kun kommer frem på grund af forsømmelse fra brugernes side til at opgradere deres systemer. Oplysninger om kodefejl, der udløser denne sårbarhed, er beskrevet af Zulkifli i hans udnyttelse stolpe . Da problemet allerede er løst, blev der ikke anmodet om en CVE for denne sårbarhed, og risikoen anses for lav, da en løsning kun er en opdatering væk.