MikroTik.

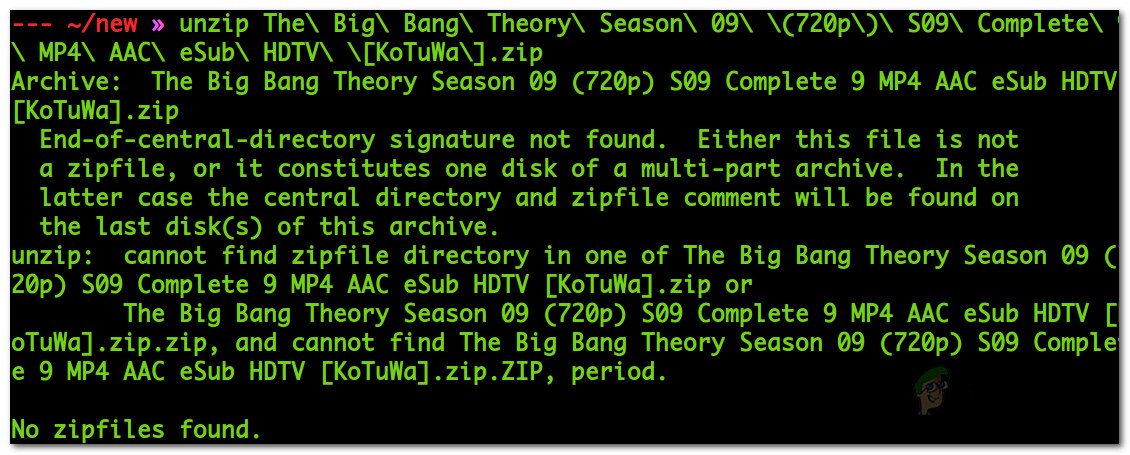

Hvad der kunne have været et kompromis i lav skala på webstedet, viste sig at være et massivt cryptojack-angreb. Simon Kenin, en sikkerhedsforsker hos Trustwave, var netop vendt tilbage fra at præsentere en tale på RSA Asia 2018 om cyberkriminelle og brugen af kryptokurver til ondsindede aktiviteter. Kald det tilfældighed, men straks efter at have vendt tilbage til sit kontor bemærkede han en massiv bølge af CoinHive, og efter yderligere inspektion fandt han, at den var specifikt forbundet med MikroTik-netværksenheder og stærkt målrettet mod Brasilien. Da Kenin dykkede dybere ned i undersøgelsen af denne begivenhed, fandt han, at over 70.000 MikroTik-enheder blev udnyttet i dette angreb, et tal, der siden er steget til 200.000.

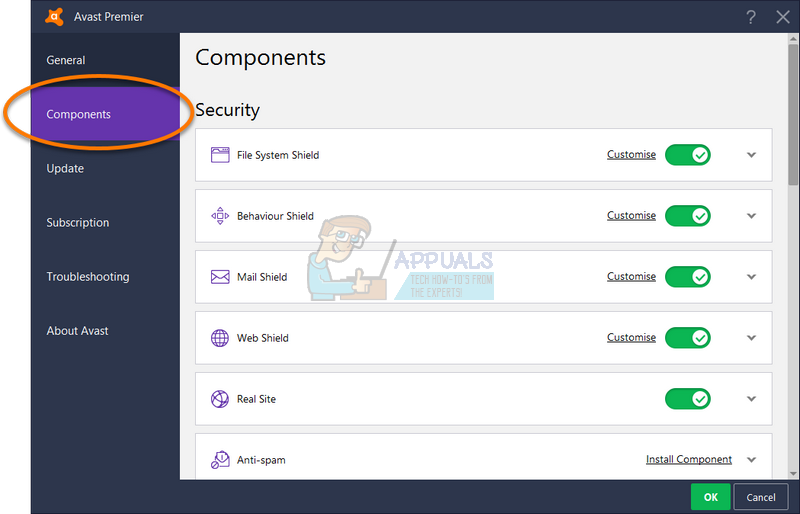

Shodan-søgning af MikroTik-enheder i Brasilien med CoinHive gav 70.000+ resultater. Simon Kenin / Trustwave

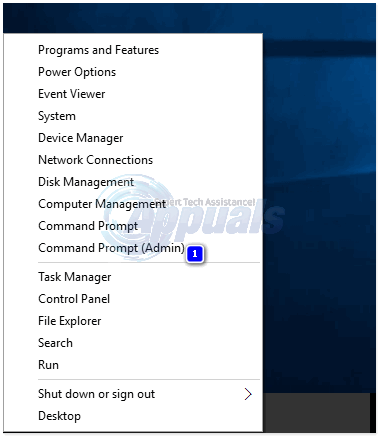

”Dette kunne være en bizar tilfældighed, men ved yderligere inspektion så jeg, at alle disse enheder brugte den samme CoinHive sitekey, hvilket betyder, at de alle i sidste ende kommer i hænderne på en enhed. Jeg ledte efter CoinHive-stednøglen, der blev brugt på disse enheder, og så, at angriberen faktisk hovedsageligt fokuserede på Brasilien. ”

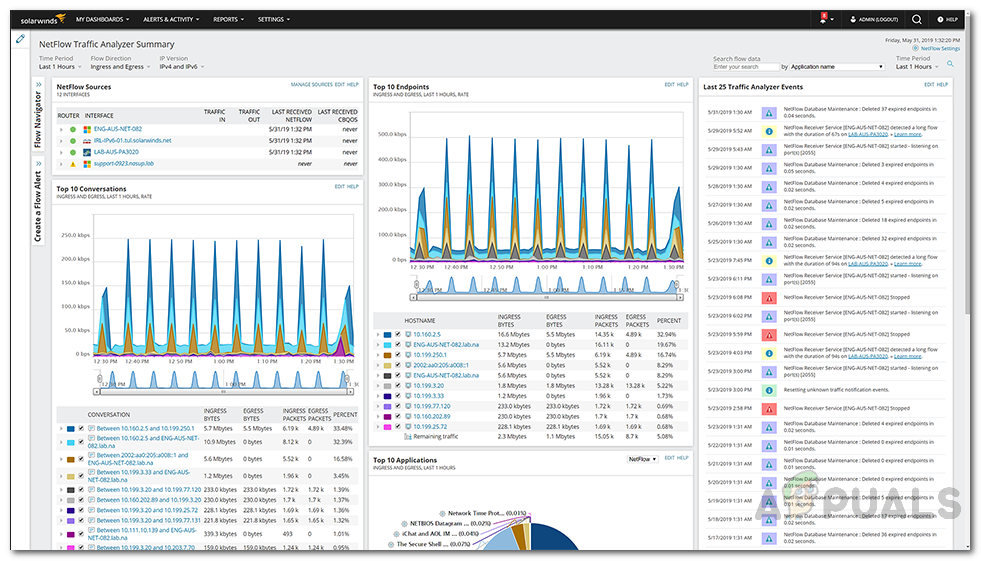

Shodan-søgning efter CoinHive-sitekey viste, at al udnyttelse gav efter for den samme angriber. Simon Kenin / Trustwave

Kenin havde oprindeligt mistanke om, at angrebet var en nul-dages udnyttelse mod MikroTik, men han indså senere, at angriberne udnyttede en kendt sårbarhed i routerne til at udføre denne aktivitet. Denne sårbarhed blev registreret, og der blev udstedt en patch den 23. april for at afbøde dens sikkerhedsrisici, men som de fleste sådanne opdateringer blev frigivelsen ignoreret, og mange routere fungerede på den sårbare firmware. Kenin fandt hundredtusinder af sådanne forældede routere rundt om i verden, titusinder, som han opdagede var i Brasilien.

Tidligere blev det konstateret, at sårbarheden tillod fjernudførelse af ondsindet kode på routeren. Dette seneste angreb formåede imidlertid at tage dette et skridt videre ved at bruge denne mekanisme til at 'injicere CoinHive-scriptet i hver webside, som en bruger besøgte.' Kenin bemærkede også, at angriberne anvendte tre taktikker, der forstærkede angrebets brutalitet. En CoinHive-script-bakket fejlside blev oprettet, der kørte scriptet hver gang en bruger stødte på en fejl under browsing. Ud over dette påvirkede scriptet besøgende på forskellige websteder med eller uden MikroTik-routere (selvom routerne i første omgang var middel til at injicere dette script). Angriberen blev også fundet at bruge en MiktoTik.php-fil, der er programmeret til at injicere CoinHive i hver html-side.

Da mange internetudbydere (ISP'er) bruger MikroTik-routere til at levere internetforbindelse i masseskala for virksomheder, anses dette angreb for at være en trussel på højt niveau, der ikke blev gjort for at målrette intetanende brugere derhjemme, men til at kaste en massiv slag for store virksomheder og virksomheder. Hvad mere er, er, at angriberen installerede et “u113.src” script på routerne, som tillod ham / hende at downloade andre kommandoer og kode senere. Dette gør det muligt for hacker at opretholde strømmen af adgang gennem routerne og køre standby-alternative scripts, hvis den oprindelige webstedsnøgle er blokeret af CoinHive.

Kilde TrustWave

![[FIX] Ubuntu 20.04 LTS tastatur og mus fungerer ikke](https://jf-balio.pt/img/how-tos/83/ubuntu-20-04-lts-keyboard.png)