Heldigvis er ssh_exchange_identification: læs: Forbindelse nulstillet af peer-fejl er ret sjælden, men du kan muligvis løbe ind i det, hvis du prøver at ssh ind i enhver type Unix-server. Det betyder ikke noget, om du bruger Windows med cygwin til at få adgang til Ubuntu eller macOS med terminalen for at ssh ind i Arch, Fedora eller CentOS. Da ssh er universelt på tværs af Unix og Linux, kan denne fejl opstå når som helst, når fjernserveren nulstiller forbindelsen uden din tilladelse.

Metode 1: Kontroller hosts.deny-filen

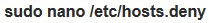

Hvis du har administrative rettigheder på serveren og en måde at få adgang til den, er den langt nemmeste måde at løse dette problem på at gå over til en prompt, der er logget direkte ind på serverens computer og se på hosts.deny-filen.

Type  på serveren for at se, om din maskine er opført som forbudt af en eller anden grund.

på serveren for at se, om din maskine er opført som forbudt af en eller anden grund.

Hvis det er tilfældet, er dette generelt en fejltagelse, og du kan sikkert fjerne det og derefter oprette forbindelse igen via ssh på den anden maskine. Ellers skal du kontrollere, at der ikke er underlige jokertegn, der forhindrer din maskine i at tilslutte. En ny fil med intet andet end standardteksten, der blev tilføjet af serverens distribution, er dog ikke skyldige i de fleste tilfælde.

Prøve  hvis du manuelt vil tilføje dit fjernlogin for at sikre, at det kan oprette forbindelse. Husk, at dette sjældent er nødvendigt, men hvis du tilføjer dem, skal du følge den informationstekst, som distributionen leverede. Du vil f.eks. Tilføje en linje i bunden, der læser som ALLE: appuals.com, så alle på appuals.com kan oprette forbindelse til serveren. Sørg for at skrive din vært korrekt, hvis du gør dette, og tryk derefter på Ctrl + O for at gemme filen og Ctrl + X for at afslutte.

hvis du manuelt vil tilføje dit fjernlogin for at sikre, at det kan oprette forbindelse. Husk, at dette sjældent er nødvendigt, men hvis du tilføjer dem, skal du følge den informationstekst, som distributionen leverede. Du vil f.eks. Tilføje en linje i bunden, der læser som ALLE: appuals.com, så alle på appuals.com kan oprette forbindelse til serveren. Sørg for at skrive din vært korrekt, hvis du gør dette, og tryk derefter på Ctrl + O for at gemme filen og Ctrl + X for at afslutte.

Du skal kunne ssh ind på serveren på dette tidspunkt.

Metode 2: Ændring af ssh-konfigurationsindstillinger

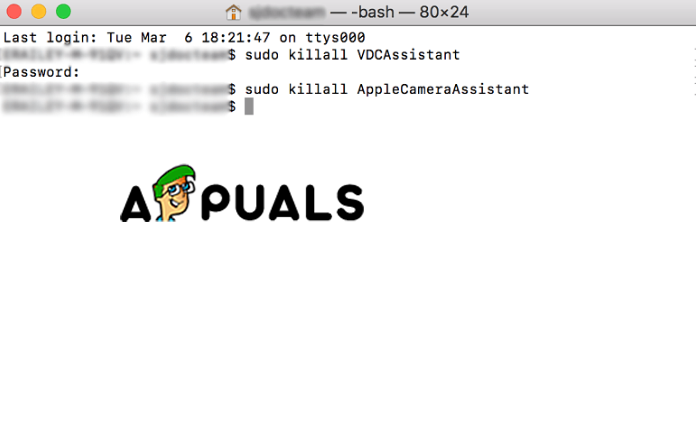

Hvis du ikke kan komme til fjernserveren, eller hvis den tidligere metode ikke løste indstillingen, skal du rydde dine gamle ssh-konfigurationsfiler og se om det gør tricket efter en opdatering. Forudsat at det ikke gør det, skal du tilføje -v-indstillingen til ssh og forsøge at oprette forbindelse igen. Skulle du stadig få en fejlmeddelelse, så prøv at tilføje -c aes256-ctr til din ssh-kommando og se om det gør tricket. Dette bør forkorte krypteringslisten og give dig mulighed for at oprette forbindelse til den server, du forsøgte at ssh ind, da dette forkorter pakkestørrelsen igen.

Nogle brugere har bemærket, at dette er især nyttigt ved fejlfinding af visse typer Cisco-mærket udstyr, fordi nogle stykker serverhardware som standard forventer mindre pakkestørrelser. Føj ganske enkelt -c aes256-ctr til din sædvanlige ssh-kommando, og du skal være i stand til at komme ind.

Metode 3: Tilsidesættelse af utilsigtede IP-forbud

Hvis du har prøvet at logge ind et par gange før og blev nægtet, kan din egen server muligvis have forvekslet dig med en dårlig IP-adresse. Dette sker normalt, hvis du fortsætter med at prøve forbindelsen igen under fejlfinding, hvilket er et rationelt svar, men det kan se ud som et angreb på fail2ban-underrutinen. For at sikre, at dette ikke er tilfældet, skal du køre sudo iptables -L – linje-nummer fra fjerntilslutningen og se efter din IP-adresse. Du vil sandsynligvis opdage, at der er et hvilket som helst antal ikke-relaterede forbindelser, du kan ignorere.

Når du har fundet problemet, skal du køre iptables -D efterfulgt af den fornærmende kæde og kæde nummer for at forhindre dig i at blive forbudt af din egen software igen. Du skulle ikke have yderligere problemer som et resultat. Men hvis du gør det,

du kan redigere følgende fil.

Indlæs det i din yndlings teksteditor, mere end sandsynligt nano eller vi, som root. Du vil sandsynligvis gerne køre noget lignende  og kig derefter efter en linje, der læser ignorip. Føj din IP-adresse til denne linje for permanent at blokere fail2ban fra at tilføje din IP-adresse til eventuelle blokeringslister.

og kig derefter efter en linje, der læser ignorip. Føj din IP-adresse til denne linje for permanent at blokere fail2ban fra at tilføje din IP-adresse til eventuelle blokeringslister.

Forskellige Linux-distributioner gør tingene lidt anderledes, men disse ændringer bør træde i kraft med det samme i de fleste tilfælde.

3 minutter læst