GrandCrab Ransomware v4.1.2. Malwarebytes Lab

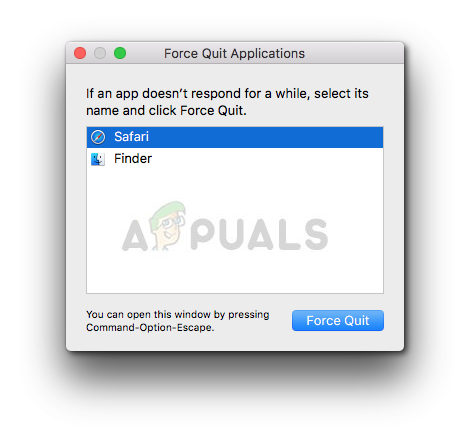

GrandCrab Ransomware installerer sig selv i værtscomputersystemer gennem forklædte online downloads, mest angiveligt i form af PDF-kvitteringer og krypterer brugerens lokale data ved at udføre dens .gdcb- og .crab-filer. Denne ransomware er den mest udbredte malware af sin art, og den bruger Magnitude Exploit Kit til at sprede sig til sit bytte. Den seneste version af GrandCrab Ransomware, version 4.1.2, er for nylig blevet opdaget, og inden dets angreb får fart, er et sydkoreansk cybersikkerhedsfirma, AhnLab , har replikeret den hexadecimale streng, der udføres på kompromitterede systemer af GrandCrab ransomware 4.1.2, og virksomheden har formuleret, at den eksisterer på upåvirkede systemer harmløst, så når ransomware kommer ind i et system og udfører sin streng for at kryptere det, narret til at tro, at computeren allerede er krypteret og kompromitteret (allerede inficeret, angiveligt), og så ransomware ikke genudfører den samme kryptering, som ville dobbeltkryptere og ødelægge filerne helt.

Den hexadecimale streng, der er formuleret af AhnLab, opretter unikke hexadecimale ID'er til dens værtssystemer baseret på detaljerne i selve værten og en Salsa20-algoritme, der bruges sammen. Salsa20 er en struktureret stream symmetrisk chiffer med 32 bytes nøglelængde. Denne algoritme har vist sig at være vellykket mod en lang række angreb og har sjældent kompromitteret dens værtsenheder, når de udsættes for ondsindede hackere. Krypteringen blev udviklet af Daniel J. Bernstein og sendt til eStream til udviklingsformål. Det er nu i brug i AhnLabs GrandCrab Ransomware v4.1.2 kampmekanisme.

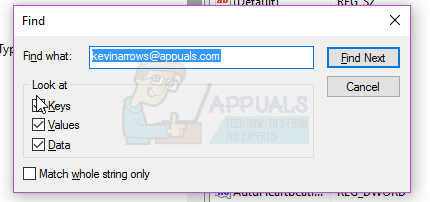

Den formulerede applikation til afværgelse af GC v4.1.2 gemmer sin [hexadecimal-string] .lock-fil forskellige steder baseret på værts Windows-operativsystem. I Windows XP gemmes applikationen i C: Documents and Settings All Users Application Data. I nyere versioner af Windows, Windows 7, 8 og 10 gemmes applikationen i C: ProgramData. På dette stadium forventes applikationen kun at narre GrandCrab Ransomware v4.1.2. Det er endnu ikke blevet sat på prøve mod ældre versioner af ransomware, men mange har mistanke om, at hvis filer fra den nyere applikation matches med ældre ransomware-kampkoder, kunne de bringes op på niveau gennem backporting og gøres effektive til at smide angrebet også fra ældre versioner af ransomware. For at vurdere den trussel, som denne ransomware udgør, har Fortinet offentliggjort grundig forskning om sagen og for at beskytte mod truslen har AhnLab gjort deres applikation tilgængelig til gratis download via følgende links: Forbindelse 1 & Forbindelse 2 .