Windows 10 sikkerhedsopdateringer KB4465065 og KB4346084- Microsoft

Microsoft frigav en håndfuld nye afbødningsopdateringer til Windows 10 Spectre-varianter. Disse opdateringer adresserer Specter-sikkerhedssårbarheder, nemlig RSRE, SSB og L1 Terminal Fault.

Changelogs antyder, at Microsoft besluttede at adressere følgende tre store sårbarheder denne gang:

- Spectre Variant 3a (CVE-2018-3640: 'Rogue System Register Read (RSRE)')

- Spectre Variant 4 (CVE-2018-3639: “Speculative Store Bypass (SSB)”)

- L1TF (CVE-2018-3620, CVE-2018-3646: “L1 terminalfejl”)

Det er værd at nævne, at disse opdateringer er frigivet kun til Intel-enhederne. Opdateringerne blev oprindeligt rullet ud til brugerne i august 2018, men den nylige udgivelse indeholder nogle ekstra forbedringer, som kan ses på:

KB4465065 - Windows 10 version 1809

KB4346084 - Windows 10 version 1803

KB4346085 - Windows 10 version 1709

KB4346086 - Windows 10 version 1703

KB4346087 - Windows 10 version 1607

Hvad er RSRE-, SSB- og L1-terminalfejl?

Rogue System Register Læs

Det er en anden angrebsmetode, der også er kendt som Variant 3a. Angriberen ændrer værdien af få systemregistertilstande ved hjælp af sidekanalcache ogspekulativ udførelsemetoder. Kernens adresse plads randomiseringsbeskyttelse omgåes af angriberen som et resultat af denne sårbarhed. Selvom metoden 3a-variant ikke er i stand til at eksponere følsomme brugerdata, kan den muligvis tillade angriberen at udsætte fysiske adresser for nogle datastrukturer.

L1 terminalfejl

L1 Terminal Fault er en anden type hardwaresikkerhedssårbarhed, der udtrækker hemmelig information fra CPU niveau 1-datacache. Forskellige Intel-processorer er blevet berørt på grund af denne sårbarhed, herunder Centaur, AMD sammen med få andre ikke-Intel-leverandører. Sårbarheden tillader ondsindede applikationer at ændre dataværdierne i operativsystemets hukommelse eller applikationsdata.

Spekulativ bypass

Speculative Store Bypass er dybest set en sikkerhedssårbarhed i hardware, der fungerer nøjagtigt på samme måde som Meltdown og Spectre-sikkerhedsproblemer. Ifølge Intel er der en lavere sandsynlighed for, at brugerne kan blive påvirket af sårbarheden. Du kan forvente delvis beskyttelse mod variant 4, hvis du bruger de webbrowsere, der har mulighed for at afbøde Spectre-varianter 1 og 2. Intel er klar til at frigive en mikrokodepatch (i de næste par uger), der skal håndtere Variant 4.

For at sikre fuldstændig beskyttelse mod sårbarheden skal brugerne aktivere Spectre-afbødning for Windows klient og Windows Server .

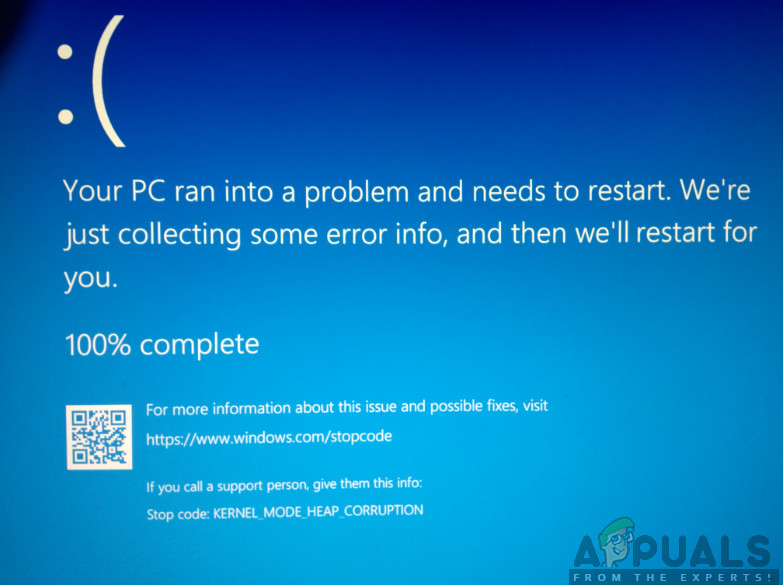

Er der kendte problemer i opdateringerne?

Heldigvis har Microsoft ikke opført nogen kendte problemer denne gang. Ideelt set står brugerne ikke over for tekniske problemer under installationen, og opdateringen forventes at blive installeret problemfrit. Disse opdateringer kan installeres direkte fra Microsoft Update-katalog . Mens nogle få undtagelser kan forventes for nogle få brugere. Hvis du er en af dem, bedes du rapportere disse problemer til Microsoft, så de kan løses i de næste udgivelser.

Mærker Windows

![[FIX] Google Chrome viser ikke YouTube-kommentarer](https://jf-balio.pt/img/how-tos/62/google-chrome-not-showing-youtube-comments.jpg)