Dahua informations- og sikkerhedsbestemmelser. IFSEC Global

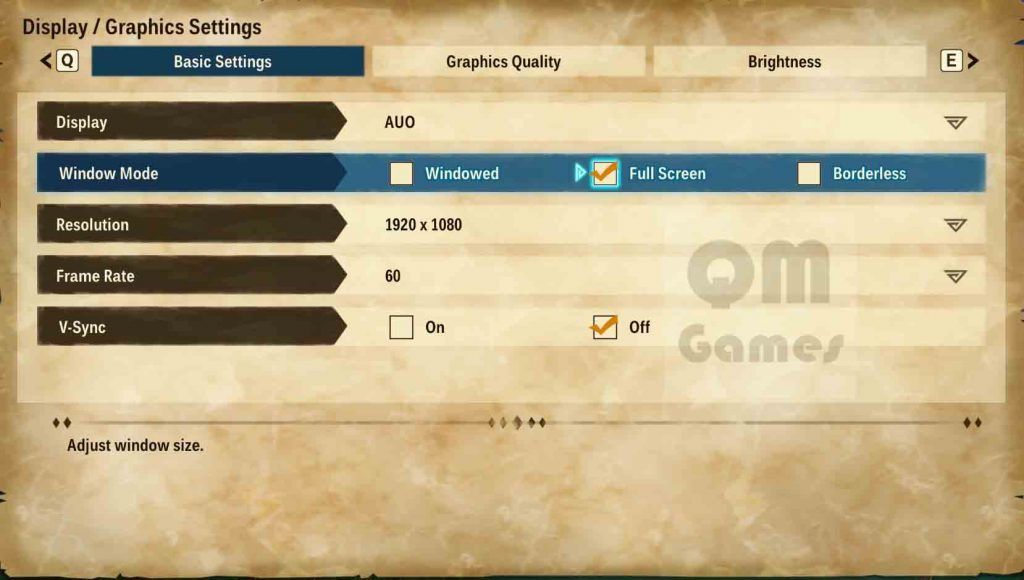

Da folk vender sig væk fra fysiske hjemmevagter, sikkerhedsofficerer og dyr til digital videooptagelse (DVR) lukket kredsløb (CCTV) sikkerhedskameraer, har hackere fundet en sårbarhed i ældre teknologier, der muliggør brud på adgangen til installerede hjemmekontrolenhedskonti. hvilket kan sætte ejere i fare. Dahua er et førende sikkerheds- og overvågningsteknologifirma, der leverer opdaterede sikre løsninger til erstatning af forældede moduler ved hjælp af eksisterende forbindelser og kabler. Det ser dog ud til, at der er en sårbarhed, der har været kendt siden 2013 i Dahuas sikkerhedsbilleddannende DVR-enheder, hvortil der blev sendt en opdatering til sikkerhedsopgradering, men da mange brugere ikke har benyttet sig af den gratis opgradering, har tusindvis af enheder blev stjålet deres adgangsoplysninger og er nu rødmærket i fare.

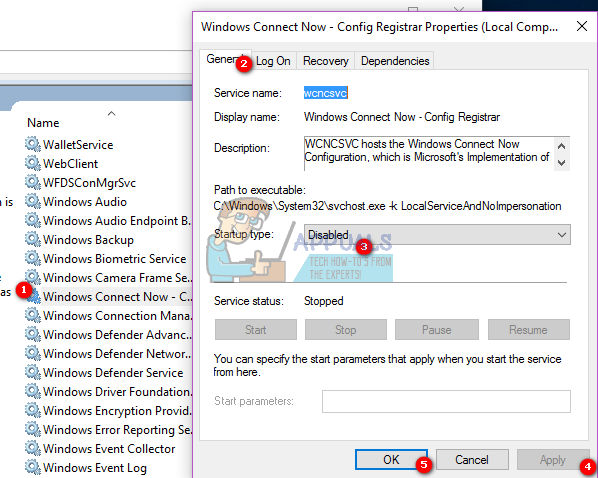

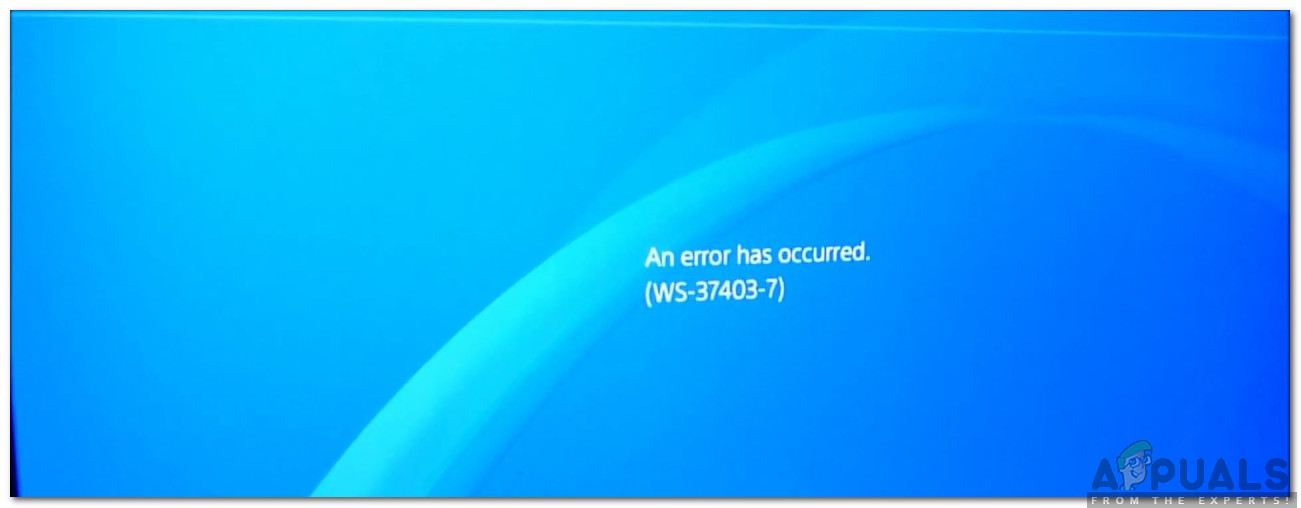

Udnyttelsen blev undersøgt og skrevet dybt ned inden den blev præsenteret for offentligheden. Det rapport CVE-2013-6117, opdaget og detaljeret af Jake Reynolds forklarer, at udnyttelsen begynder med en hacker, der starter en transmissionsstyringsprotokol med Dahua-enheden på port 37777 for nyttelast. Til denne anmodning sender enheden derefter automatisk sine legitimationsoplysninger til det dynamiske domænenavnsystem, som hacker derefter kan bruge til at få fjernadgang til enheden, manipulere med det lagrede indhold samt manipulere dens konfigurationer. Lige siden sårbarheden blev rapporteret blev opdateringsanmodninger sendt ud, men da mange brugere valgte at give afkald på opgraderingerne, er deres legitimationsoplysninger blevet stjålet og er nu tilgængelige på ZoomEye, en søgemaskine, der registrerer oplysninger, der er opnået fra forskellige enheder og online-websteder.

ZoomEye Cyberspace søgemaskine. ICS ZoomEye

Dahua DVR-enheder fungerer via TCP 37777-porten, hvorigennem de bruger en simpel binær protokol til at få adgang til DVR's kamerasystem fra en ekstern placering på nettet. På intet tidspunkt i denne proces kræves tilstrækkelig godkendelsesgodkendelse, som det forventes med engangs binære procedurer. Det er en direkte forbindelse til enhedens port og giver adgang til aktuelle strømme af optagelser såvel som tidligere optagede optagelser, som kan fjernstyres og fjernes. ActiveX, PSS, iDMSS og lignende tillader hacker at omgå den nøjagtige minimums loginside, der også leveres, hvilket derefter giver hacker mulighed for at sende uautoriserede anmodninger, der kan gøre alt fra at slette DVR'en for at ændre adgangsoplysningerne. I et andet scenario kan en hacker få adgang til TCP 37777-porten for at måle firmwaren og serienummeret på den anvendte DVR. Ved at udnytte de engangs-binære protokoller i det følgende kunne han / hun få e-mail-, DDNS- og FTP-oplysninger, der er gemt på enheden. Disse oplysninger kan bruges til at følge via login-siden på DVR-webportalen for fjernadgang, og derefter kan hackeren få adgang til streams og optagelser af interesse. Dette er, hvis hacker ikke overlever processen og omgår login-siden helt som påpeget tidligere.

Fjernindloggingsside. Dybdesikkerhed

Når man ser på ZoomEye's optegnelser, er det klart, at denne sårbarhed er blevet udnyttet til at få adgang til hundreder af tusinder af DVR'er og hente deres adgangsoplysninger til fjernvisning gennem produktets webportal. Logfiler med tusinder af adgangskoder gemmes i almindelig adgang på ZoomEye, og en simpel søgning på adgangskoder eller brugernavne kan returnere utrolige antal hits. Når man søger gennem de samlede data, er det ikke trøstende at se, at omkring 14.000 mennesker vælger at beholde deres adgangskode som 'adgangskode', men det er ikke det direkte spørgsmål, der bekymrer sig om denne sårbarhed. Dahua frigav en opdatering, der tilføjer yderligere sikkerhedsniveauer for at forhindre uautoriseret adgang til kameraets optagelser, men på trods af det holder fjernadgang hele processen lidt fishy, da der ikke er tid og sted begrænsning for adgangen og lige så godt som ejeren kan trykke på hans eller hendes kameraer langtfra, en hacker der formår at stjæle loginoplysningerne også. Som forklaret ovenfor er det ikke så svært at stjæle dem, når alle Dahuas enheder fungerer på ensartede porte og forbindelser.