Microsoft Corporation

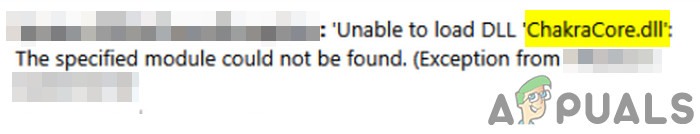

Microsoft DNSLint hjælpeprogram arbejder på at diagnosticere DNS-navnsøgningsproblemer i forbindelse med IP-adresser, der er tildelt forskellige webservere, der fås via en browser. Det er ikke inkluderet som en del af den grundlæggende Windows-pakke, men kan downloades gratis fra Microsofts websted. En sårbarhed med fjernadgang klassificeret til 7,6 (kritisk) på CVSS 3.0 skala blev opdaget at påvirke dette hjælpeprogram, der forårsagede tvunget drev af downloads til at finde sted.

Sårbarheden stiger ud fra det faktum, at DNSLint ikke gennemgår domænenavne, når de analyserer DNS-testfiler i henhold til “/ ql” -kontakten. I tilfælde af at en slutbruger formår at bruge en sådan fil, der indeholder script eller binær kode i modsætning til de typisk forventede domænenavnoplysninger, kan systemet bringes i fare, hvor det bliver let at indføre tvungne downloads. I tilfælde af at dette sker, kan en hacker presse på for tvungen download af en ondsindet fil, der kunne downloade og udføre fjernkommandoer, når der er adgang til dem via webbrowseren. Overførslen gemmes på en lokal systemplacering og hurtig sikkerhedsadgang, og eftersom filen kommer fra et kendt sted på diskdrevet, kan en bruger være tilbøjelig til at lade den eksekverbare fortsætte. Når den ondsindede fil er tildelt privilegium, kan den køre enhver bestemt kode eksternt og kompromittere brugerens sikkerhed og privatliv.

John Side af hyp3rlinx har skrevet et bevis på konceptet, der simulerer denne sårbarhed, og forklaret, at en utilsigtet fil kunne downloade som følger, når et script eller en binær reference-tekstfil bruges i modsætning til domænenavnet:

dnslint.exe / v / y / d “MALWARE-FILE” / s X.X.X.X / r “myreport”

I forbindelse med DNSLint-værktøjet viser det følgende, hvordan sårbarheden kunne udnyttes til at introducere malware i systemet.

1) “dnslint-update.exe” på rod-dir.

2) “servers.txt”

DNSLint

; Dette er en eksempel på en DNSLint-inputfil

+ Denne DNS-server hedder: dns1.cp.msft.net

[dns ~ server] X.X.X.X

, a, r; En post

X.X.X.X, ptr, r; PTR-post

test1, cname, r; CNAME-post

test2, mx, r; MX-post

3) dnslint.exe / ql servers.txt

Ovenstående kode blev ikke ændret som beskrevet af rettigheder af hyp3rlinx til dette indhold. Når vi afslører denne sårbarhed, ser det ikke ud til, at der er nogen opdatering af programrettelser, der løser dette problem endnu. En CVE-kode skal stadig tildeles denne sårbarhed, og den skal identificeres og skrives af Microsoft i sin officielle sikkerhedsbulletin om sagen.