Oracle

To sårbarheder mærket CVE-2018-2998 og CVE-2018-2933 er blevet opdaget af Denis Andzakovic fra PulseSecurity, der udnytter Oracle WebLogic Server SAML henholdsvis WLS-kernekomponenter for at få adgang til og ændre data i begrænset omfang.

To sårbarheder blev opdaget inden for Oracle WebLogic SAML-udbydergodkendelsesmekanismen. Ved at indsætte en XML-kommentar i SAML

NameIDtag, kan en angriber tvinge SAML-tjenesteudbyderen til at logge ind som en anden bruger. Derudover kræver WebLogic ikke signerede SAML-påstande i standardkonfigurationen. Ved at udelade signaturdelene fra en SAML-påstand kan en angriber udarbejde en vilkårlig SAML-påstand og omgå godkendelsesmekanismen.

Denis Andzakovic - Pulssikkerhed

Oracle Fusion Middleware 12c WebLogic Server v.12.2.1.3.0 viste sig at være sårbar over for disse sårbarheder, skønt tre andre versioner: 10.3.6.0, 12.1.3.0 og 12.2.1.2 også har været påvirket.

I en risikovurderingsmatrix offentliggjort af Oracle, blev CVE-2018-2998 sårbarheden vurderet til at udnytte SAML-komponenten lokalt. Ifølge CVSS version 3.0 , denne sårbarhed fik en basisscore på 5,4 ud af 10, vurderet til at have en generelt lav risikofaktor for manipulation. I samme vurdering blev CVE-2018-2933 sårbarheden vurderet til at udnytte WLS Core-komponenterne fra lokale serverenheder. Sårbarheden fik en lidt lavere basisscore på 4,9 ud af en mulig 10. Et dokument med ID 2421480.1 blev udgivet af Oracle for sine brugere med instruktioner til afbødning af denne sårbarhed. Dette dokument er tilgængeligt for Oracle-administratorkonti, når de først logger på.

Oracle Security Assertions Markup Language (SAML) beskriver en ramme, der letter deling af godkendelsesinformation på tværs af flere enheder på det samme netværk, så en enkelt enhed kan handle fra en andens side. Det forstyrrer brugernes godkendelse og autorisation: om de har legitimationsoplysninger er legitime, og om de har de nødvendige tilladelser til at udføre de ønskede handlinger. Oftere end ikke bruges denne protokol til at konfigurere enkelt login for brugere og SAML-udbydere administrerer den server eller administratorenhed, der tildeler disse legitimationsoplysninger. Når først SAML-påstand i XML er godkendt og godkendt, er det muligt at gennemføre den angivne brugeropgave. SAML 2.0 er blevet sat som standard for denne godkendelses- og godkendelsesproces på computere siden 2005, og det er den standard, der anvendes af Oracle WebLogic-servere i de applikationer, de opretter.

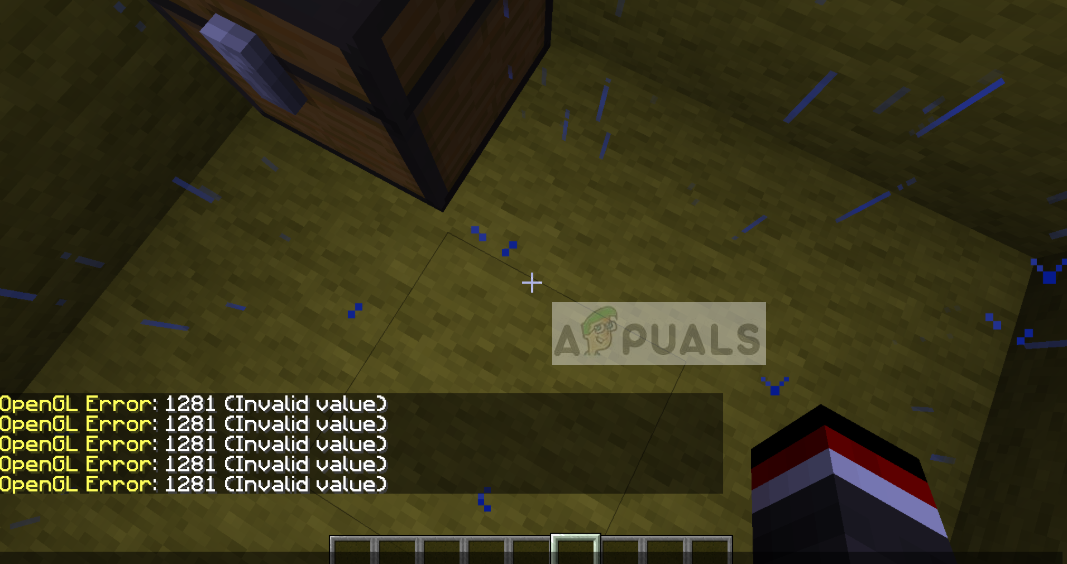

De to sårbarheder, der arbejdede hånd i hånd med sårbarheden, der blev opdaget i kernelementerne på WebLogic Server, viste sig at udnytte det faktum, at WebLogic ikke kræver underskrevne påstande som standard. Sårbarhederne manipulerede godkendelses- og autorisationsmekanismen ved at indsætte en vilkårlig XML-kommentar i Name ID-tag, der tvinger systemet til at tillade logget på en anden brugers konto uden at ugyldiggøre SAML-påstandens signatur, da serveren kun verificerer strengen efter kommentaren som vist under.

angrebsmadI konfigurationsindstillingerne for administratorserveren, hvis SingleSignOnServicesMBean.WantAssertionsSigned attribut er deaktiveret eller ikke påkrævet, som det er standardtilfælde, signaturen er ikke verificeret, og godkendelse kan omgåes for at give nogen mulighed for at logge ind som enhver bruger. Hackere kan udnytte denne sårbarhed til at få adgang til magtfulde konti i systemet for at forstyrre systemindstillinger, udtrække data eller korrupte servere. I denne standardopsætning, der ikke kræver signaturer, deles følgende kode (forkortet for læsbarhed) af Pulssikkerhed viser, hvordan en hacker kan logge ind som “admin”:

REDACTED REDACTED admin WLS_SP urn: oase: navne: tc: SAML: 2.0: ac: klasser: PasswordProtectedTransportFor at klare denne sårbarhed og den foregående, der blev opdaget ved siden af, har Oracle anmodet brugerne om at opdatere den respektive Oracle-komponent i deres produkt med juli 2018 Critical Patch til Oracle Fusion Middleware.

![[FIX] Du har brug for en WIA Driver Scanner](https://jf-balio.pt/img/how-tos/23/you-need-wia-driver-scanner.jpg)