Softpedia

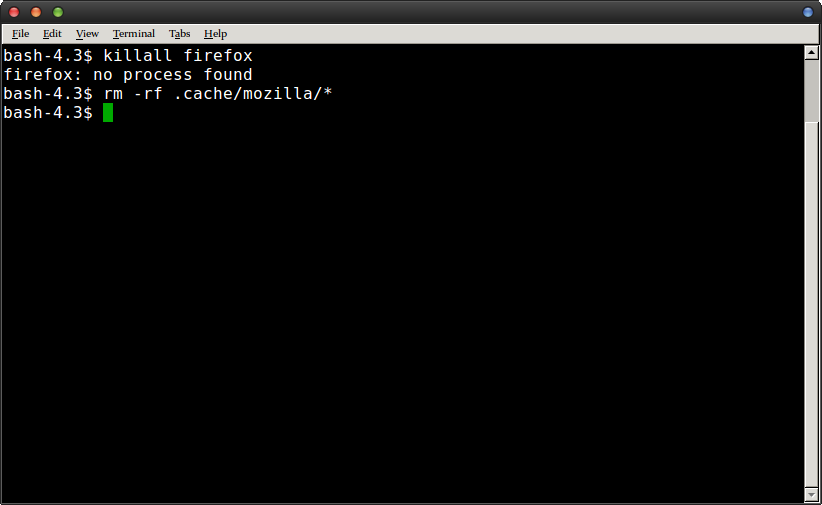

I et tweet af Alex Ionescu, vicepræsident for EDR-strategi hos CrowdStrike, Inc., annoncerede han frigivelsen af Ring 0 Army Knife (r0ak) på GitHub lige i tide til Black Hat USA 2018 informationssikkerhedskonference. Han beskrev værktøjet til at være driverløst og indbygget i alle Windows-domænesystemer: Windows 8 og fremover. Værktøjet giver mulighed for ring 0-læsning, skrivning og fejlretning i Hypervisor Code Integrity (HVCI), Secure Boot og WDAG-miljøer (Windows Defender Application Guard), en bedrift, der ofte er vanskelig at opnå i disse miljøer.

Lige i tide til #Sort hat , Jeg har frigivet Ring 0 Army Knife (r0ak) kl https://t.co/ILcO7MoSw3 . Fuld driverfri, indbygget, Windows 8+ Ring 0 vilkårlig læse / skrive / udføre fejlfindingsværktøj til HVCI / Secure Boot / WDAG-miljøer, hvor lokal fejlretning ofte er umulig at konfigurere. pic.twitter.com/bPlSDBVoRr

- Alex Ionescu (@aionescu) 6. august 2018

Det forventes Alex Ionescu tale på årets Black Hat USA-konference planlagt til 4. til 9. august i Mandalay Bay, Las Vegas. 4. til 7. august vil bestå af tekniske træningsworkshops, mens 8. og 9. august vil være taler, briefinger, præsentationer og forretningslokaler for nogle af de førende navne i it-sikkerhedsverdenen, herunder Ionescu i håb om at dele det nyeste inden for forskning , udvikling og tendenser blandt it-sikkerhedssamfundet. Alex Ionescu præsenterer en tale med titlen 'Windows Notification Facility: Peeling the Onion of the Most Undocumented Kernel Attack Surface Yet.' Hans frigivelse før samtalen ser ud til at være lige i gaden, hvad han ønsker at tale om.

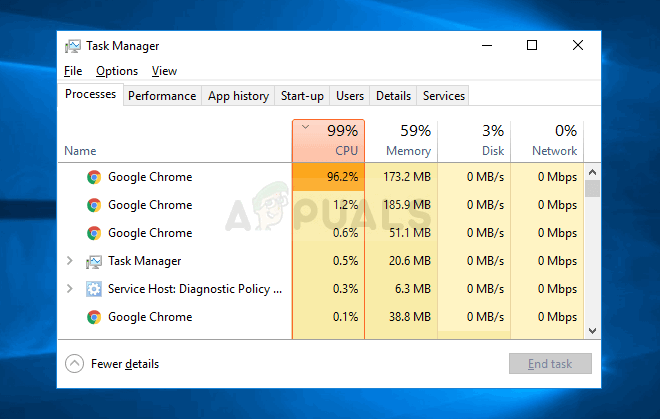

Open source-værktøjer og zero day exploits forventes at blive delt åbent på denne konference, og det ser ud til at være passende, at Ionescu netop er kommet ud med et gratis værktøj til læsning, skrivning og debugging af Ring 0 til Windows. Nogle af de største udfordringer på Windows-platformen inkluderer begrænsningerne i dens Windows Debugger og SysInternal Tools, der er altafgørende for it-fejlfinding. Da de er begrænset i deres egen adgang til Windows API'er, kommer Ionescus værktøj frem som et velkomment nødfix til hurtigt at foretage fejlfinding af kerne- og systemniveauproblemer, som normalt ville være umulige at analysere.

Ring 0 Army Knife af Alex Ionescu. GitHub

Da kun eksisterende, indbyggede og Microsoft-underskrevne Windows-funktionaliteter er ansat, hvor alle de kaldte funktioner er en del af KCFG bitmap, overtræder dette værktøj ikke nogen sikkerhedskontrol, kræver ingen eskalering af privilegier eller bruger nogen 3rdpartidrivere til at udføre sine operationer. Værktøjet fungerer på operativsystemets grundlæggende struktur ved at omdirigere udførelsesstrømmen af vinduesadministratorens pålidelige skrifttypevalideringskontrol for at modtage en asynkron meddelelse om hændelsessporing til Windows (ETW) om den komplette udførelse af arbejdselementet (WORK_QUEUE_ITEM) til frigørelse af kernel-mode buffere og gendannelse af normal drift.

Da dette værktøj løser begrænsningerne for andre sådanne funktioner i Windows, kommer det med sit eget sæt begrænsninger. Disse er dog IT-specialister villige til at håndtere, da værktøjet muliggør en vellykket udførelse af den nødvendige basale proces. Disse begrænsninger er, at værktøjet kun kan læse 4 GB data ad gangen, skrive op til 32 bit data ad gangen og kun udføre 1 skalarparameterfunktioner. Disse begrænsninger kunne let have været overvundet, hvis værktøjet var programmeret på en anden måde, men Ionescu hævder, at han valgte at holde værktøjet på denne måde, da det formår at udføre, hvad det er bestemt til at gøre effektivt, og det er alt, hvad der betyder noget.