Wireshark Packet Analyzer. Oanalista

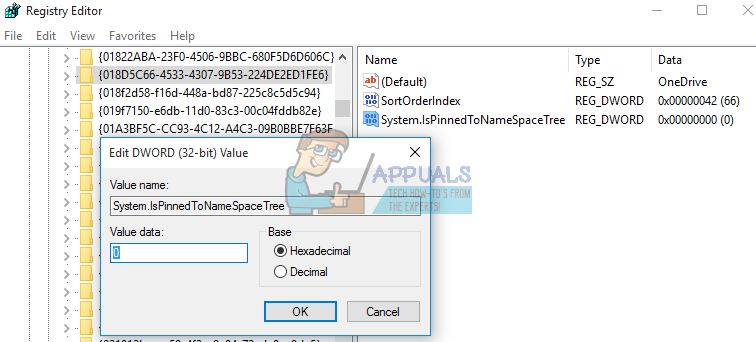

En bypass-sikkerhedssårbarhed opdages i Wireshark-netværksprotokolanalysatoren. Sårbarheden, mærket CVE-2018-14438 , påvirker den gratis open source-pakkeanalysator i alle versioner indtil 2.6.2. Risikoen udgøres af, at adgangskontrollisten, der administrerer brugere og deres rettigheder, er for en mutex med navnet “Wireshark-kører- {9CA78EEA-EA4D-4490-9240-FC01FCEF464B}.” Denne mutex-funktion holdes kørende for Wireshark og sammenkædede processer kontinuerligt, så NSIS-installationsprogrammet er i stand til at informere brugeren om, at Wireshark er i drift.

Denne mutex-funktion i wsutil / file_util.c kalder SetSecurityDescriptorDacl er i stand til at indstille en null-deskriptor i DACL. Evnen til at oprette nul-ACL'er på denne måde kunne udnyttes af enhver ekstern angriber, der potentielt kunne indstille nul for alle brugere inklusive administratoren, hvilket ville begrænse alles kontrol, samtidig med at han gav hackeren adgang til at begrænse rettigheder, misbruge egne rettigheder og udføre vilkårlig kode.

Denne sårbarhed er kategoriseret som en fejl i den almindelige hjælpeprogram (libwsutil) komponent i pakkeanalysatoren, især en fejl i den forkerte SetSecurityDescriptorDacl-funktion. Det er blevet rangeret som en relativt lav risikosårbarhed på dette stadium. Det øjeblikkelige svar er at sikre, at ikke-nul-deskriptorer kun kan indstilles, men sikkerhedsimplikationerne af dette er ukendte. Der er ikke frigivet en opdatering eller opdatering til at løse denne sårbarhed endnu.