PB Tech

Jerome Segura, en top sikkerhedsforsker, der arbejder med Malwarebytes, har fundet ud af en måde at komme rundt på sikkerhedsbeskyttelse i Microsoft Office ved at bruge en angrebsvektor, der ikke kræver makroer. Dette kommer i hælene på andre forskere, der for nylig har fundet metoder til at bruge makrogenveje til at misbruge Access-databaser.

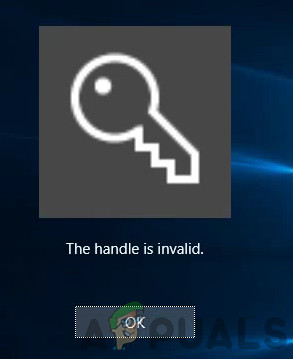

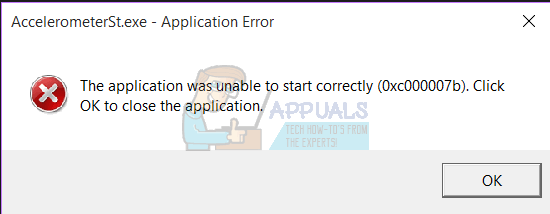

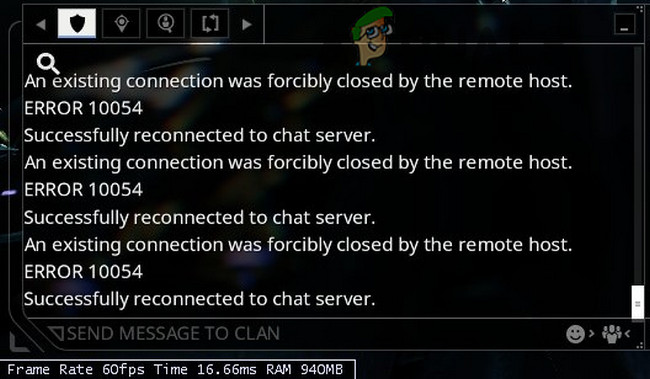

Ved at integrere en indstillingsfil i et Office-dokument kan angribere bruge social engineering til at få brugere til at køre farlig kode uden yderligere meddelelser. Når teknikken fungerer, kaster Windows ikke nogen fejlmeddelelser. Selv kryptiske kan omgåes, hvilket hjælper med at skjule det faktum, at alt foregår.

Et filformat, der er specifikt for Windows 10, indeholder XML-kode, der kan oprette genveje til applets i Kontrolpanel. Dette format, .SettingContent.ms, eksisterede ikke i tidligere versioner af Windows. Som et resultat bør de ikke være sårbare over for denne udnyttelse, så vidt forskere ved.

De, der har implementeret Office ved hjælp af kompatibilitetslaget for Wine-applikationer, bør heller ikke opleve problemer, uanset om de bruger GNU / Linux eller macOS. Et af de XML-elementer, som denne fil indeholder, kan imidlertid skabe kaos med Windows 10-maskiner, der kører på bare metal.

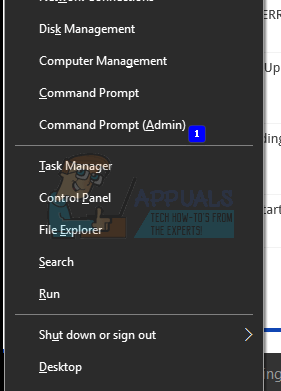

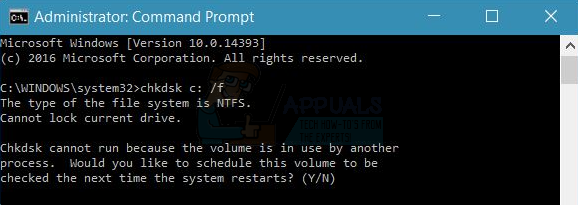

Som elementet er kendt, tillader DeepLink, at binære eksekverbare bundter kan udføres, selvom de har omskiftere og parametre efter dem. En angriber kunne kalde på PowerShell og derefter tilføje noget efter det, så de kunne begynde at udføre vilkårlig kode. Hvis de foretrækker det, kan de endda kalde den oprindelige ældre kommandotolk og bruge det samme miljø, som Windows-kommandolinjen har forsynet kodere med siden de tidligste versioner af NT-kernen.

Som et resultat kunne en kreativ angriber udarbejde et dokument, der ser legitimt ud og foregive at være en anden for at få folk til at klikke på et link på det. Dette kan for eksempel vænne sig til at downloade kryptomining-applikationer til et offers maskine.

De vil måske også sende en fil ud via en stor spam-kampagne. Segura foreslog, at dette skulle sikre, at klassiske social engineering-angreb ikke snart falder ud af stil. Mens en sådan fil skulle distribueres til utallige brugere for at sikre, at nogle få tillader kodekørsel, bør dette være muligt ved at skjule det som noget andet.