Universal Media Server. Ledningsskæring

En sårbarhed, der behandler ekstern XML-behandling af enheder uden for bandet, er fundet af Chris Moberly i XML-parsemotoren i Universal Media Server's version 7.1.0. Sårbarheden tildelte den reserverede etiket CVE-2018-13416 , påvirker SSDP (Simple Service Discovery Protocol) og UPnP (Universal Plug and Play) -funktionaliteten.

Universal Media Server er en gratis tjeneste, der videresender lyd, video og billeder til DLNA-kompatible enheder. Det fungerer godt med Sony PlayStations 3 og 4, Microsofts Xbox 360 og One og en bred vifte af smartphones, smart-tv, smarte skærme og smarte multimedie-afspillere.

Sårbarheden giver en uautoriseret angriber på det samme LAN adgang til filer på systemet med de samme tilladelser som den autoriserede bruger, der kører Universal Media Server's service. Angriberen er også i stand til at bruge SMB-forbindelser (Server Message Block) til at manipulere NetNTLM-sikkerhedsprotokollen til at udsætte oplysninger, der kan konverteres til klar tekst. Dette kan let bruges til at stjæle adgangskoder og andre legitimationsoplysninger fra brugeren. Ved hjælp af den samme mekanisme kan angriberen udføre kommandoer på Windows-enheder eksternt ved at udfordre eller reagere på NetNTLM-sikkerhedsprotokollen.

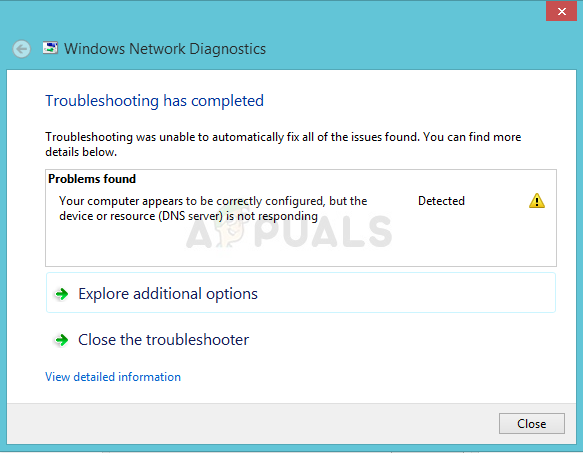

SSDP-tjenesten sender en UDP-multicast til 239.255.255.250 på port 1900 til opdagelse og parring af UPnP-enheder. Når denne forbindelse er oprettet, sender enheden en placering til en Device Descriptor XML-fil tilbage, der indeholder flere oplysninger om den delte enhed. UMS udnytter derefter oplysninger fra denne XML-fil via HTTP for at etablere forbindelsen. Sårbarheden i dette kommer frem, når angribere opretter deres egne XML-filer på det tilsigtede sted, så de kan manipulere UMS og dets kommunikation i denne henseende. Da UMS parser den implementerede XML-fil, får den adgang til SMB på variablen $ smbServer, så en hacker kan bruge denne kanal til at udfordre eller reagere på NetNTLM-sikkerhedsprotokollen som ønsket.

Risikoen for denne sårbarhed er kompromis med følsom information i det mindste og udførelse af fjernkommando på det højeste udnyttelsesniveau. Det har vist sig at påvirke version 7.1.0 af Universal Media Server på Windows 10-enheder. Det mistænkes også, at tidligere versioner af UMS er sårbare over for det samme problem, men kun version 7.1.0 er hidtil testet for det.

Den mest basale udnyttelse af denne sårbarhed kræver, at angriberen indstiller XML-filen til at læse følgende. Dette giver angriberen adgang til NetNTLM-sikkerhedsprotokollen, hvilket muliggør lateral bevægelse gennem netværket på basis af en enkelt kompromitteret konto.

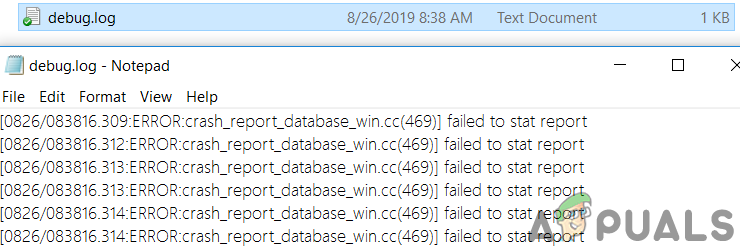

& xxe; & xxe-url; 1 0Hvis angriberen udnytter sårbarheden ved at udføre onde-ssdp værktøj fra en vært og lancerer en netcat-lytter eller Impacket på den samme enhed, vil angriberen være i stand til at manipulere SMB-kommunikationen på enheden og udtrække data, adgangskoder og information i klar tekst. En hacker kan også hente fulde oplysninger om en enkelt linje fra filer fra offerets computer ved at indstille Device Descriptor XML-filen til at læse følgende:

&sende;Dette beder systemet om at vende tilbage til at indsamle en anden data.dtd-fil, som angriberen kunne indstille til at læse:

%alle;Ved at manipulere disse to filer kan angriberen hente enkeltlinjeoplysninger fra filer på offerets computer, forudsat at angriberen indstiller kommandoen til at se et bestemt sted.

UMS blev informeret om denne sårbarhed inden for få timer efter opdagelsen, og virksomheden har informeret om, at de arbejder på en patch for at løse sikkerhedsproblemet.