Android-illustrationskilde - Fossbytes

Google har arbejdet hårdt på at rydde op i Android-koden og gøre fremtidige udgivelser sikrere. De har konsekvent foretaget designvalg i år, der vil gøre sikkerhedsrettelser lettere at implementere. Selv efter omhyggelige bestræbelser fra devs for at lappe sårbarheder synes der at være en ny, der dukker op.

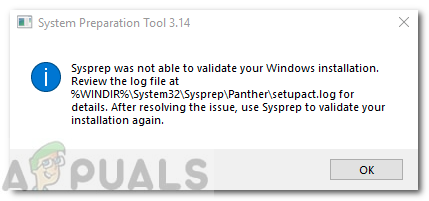

Der er opdaget en sårbarhed i Android'er RSSI udsendelser fra forskere. Android er open source, der er flere metoder til kommunikationskanaler mellem forskellige apps og OS, applikationer kan bruge 'intention' -kanalen til at sende systemdækkende meddelelser, der kan afhentes af andre apps. Der er måder at begrænse udsendelsen fra at gå til bestemte apps, men på grund af uagtsomhed fra nogle udviklere pålægges disse begrænsninger ikke korrekt.

Google har implementeret tilladelser i Android, som beder brugeren inden OS overleverer relevante data til en applikation. Dette er en fantastisk sikkerhedsfunktion, men der kræves desværre ingen særlig tilladelse til at transmittere WiFi-styrkeværdien. Styrken af signalet modtaget af enheden er repræsenteret af RSSI-værdier. Selvom dette ikke korrelerer med dBm-værdier (fysisk).

Android version 9.0 har forskellige “hensigter” for disse værdier, “ android.net.wifi.STATE_CHANGE ”. Mens ældre versioner stadig bruger “ android.net.wifi.RSSI_CHANGED ” hensigt. Begge disse giver RSSI-værdier væk ved udsendelse og omgår de nødvendige tilladelser normalt.

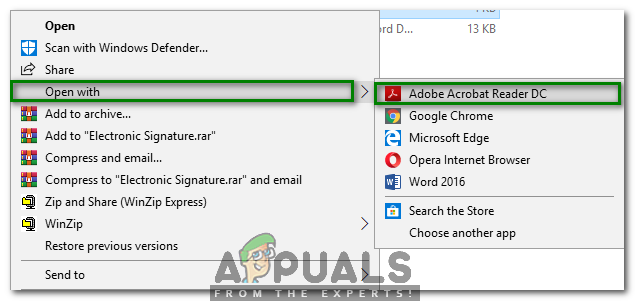

Ifølge kildeartiklen fra nightwatchcybersecurity , dette kan replikeres af normale brugere. Du skal bare installere “ Intern Broadcaster Monitor ”App, og kør den. Du vil være i stand til at observere RSSI-værdier, der sendes fra din enhed.

Dette blev endda testet på flere enheder af nightwatchcybersecurity .

Pixel 2, der kører Android 8.1.0, patchniveau juli 2018

Nexus 6P, der kører Android 8.1.0, patchniveau juli 2018

Moto G4, der kører Android 7.0, patchniveau april 2018

Kindle Fire HD (8 gen), der kører Fire OS 5.6.10, som er forked fra Android 5.1.1, opdateret april 2018

Den anvendte router var ASUS RT-N56U, der kørte den nyeste firmware

Alle viste et unikt udvalg af RSSI-værdier.

Googles svar

Google har anerkendt problemet og klassificeret det som en moderat udnyttelse. Dette blev delvist rettet i Android 9.0, da en af hensigterne ikke slår følsomme data ud.

RSSI-værdier kan bruges til at geografisk lokalisere enkeltpersoner på lokale wifi-netværk. I betragtning af at det påvirker alle Android-telefoner, uanset leverandøren, kan dette blive et alvorligt sikkerhedsproblem, hvis det ikke sendes.

Mærker Android-sikkerhed Data