LockCrypt Ransomware. Fix inficeret pc

En relativt svagere ondsindet ransomware, LockCrypt, har fungeret under radaren for at udføre cyberkriminalitetsangreb i lav skala siden juni 2017. Den var mest fremtrædende aktiv i februar og marts i år, men på grund af det faktum, at ransomware skal installeres. manuelt på enheder, der skulle træde i kraft, udgjorde det ikke en så stor trussel som nogle af de mest berygtede kryptokriminelle løsepenge derude, GrandCrab var en af dem. Efter analyse (af en prøve hentet fra VirusTotal) af antivirusfirmaer som det rumænske selskab BitDefender og MalwareBytes Research Lab, opdagede sikkerhedseksperter flere fejl i programmeringen af ransomware, som kunne vendes for at dekryptere stjålne filer. Ved hjælp af de indsamlede oplysninger har BitDefender frigivet en Dekrypteringsværktøj der er i stand til at gendanne filer på alle versioner af LockCrypt ransomware bortset fra den nyeste.

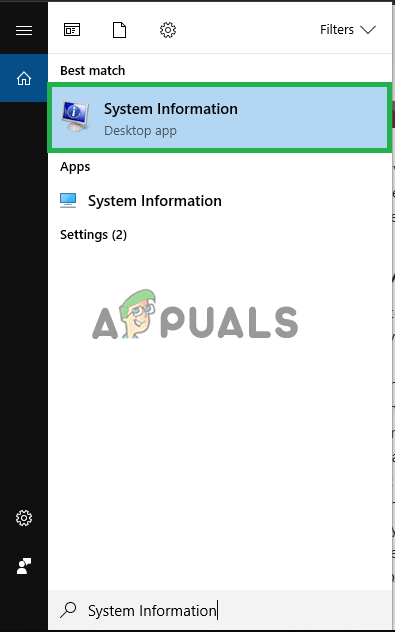

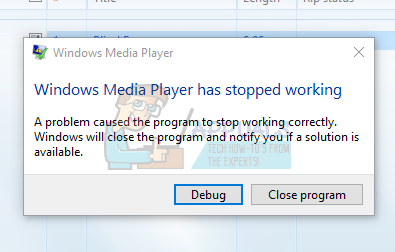

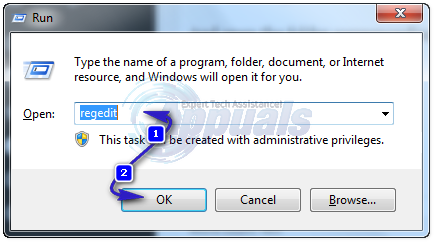

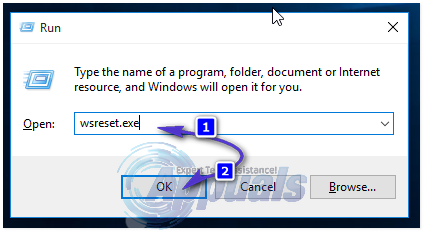

Ifølge en grundig MalwareBytes Lab-undersøgelse rapport der analyserer malware indefra og ude, er den første fejl opdaget i LockCrypt det faktum, at det kræver manuel installation og administratorrettigheder for at træde i kraft. Hvis disse betingelser er opfyldt, kører den eksekverbare, placerer en wwvcm.exe-fil i C: Windows og tilføjer også en tilsvarende registreringsdatabasenøgle. Når ransomware begynder at trænge ind i systemet, krypterer det alle de filer, det kan få adgang til, herunder .exe-filer, hvilket stopper systemprocesser undervejs for at sikre, at dets egen proces fortsætter uafbrudt. Filnavne ændres til tilfældige base64 alfanumeriske strenge, og deres udvidelser er indstillet til .1btc. En tekstfil-løsesumnote startes i slutningen af processen, og yderligere oplysninger gemmes i HKEY_LOCAL_MACHINE-registreringsdatabasen, der indeholder den angrebne brugers tildelte 'ID' samt påmindelser om instruktioner til filgendannelse.

LockCrypt Ransomware Note Pop-up. MalwareBytes Lab

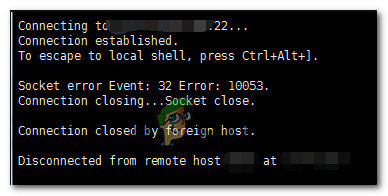

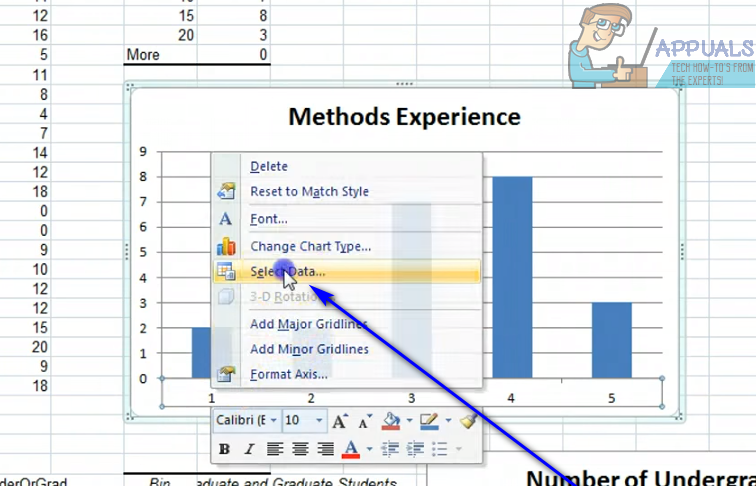

Selvom denne ransomware er i stand til at køre uden en internetforbindelse, i tilfælde af at den er tilsluttet, har forskere fundet den til at kommunikere med en CnC i Iran og sende den base64 alfanumeriske data, der afkoder til den angrebne enheds tildelte ID, operativsystem og ransomware hæmmer placering på drevet. Forskere har opdaget, at malware-koden bruger GetTickCount-funktionen til at indstille randomiserede alfanumeriske navne og kommunikation, som ikke er særlig stærke koder til at dechifrere. Dette gøres i to dele: den første bruger en XOR-operation, mens den anden bruger XOR samt ROL og bitvis swap. Disse svage metoder gør malware-koden let dechiffreret, hvilket var, hvordan BitDefender var i stand til at manipulere den til at oprette et dekrypteringsværktøj til låste .1btc-filer.

BitDefender har undersøgt flere versioner af LockCrypt-ransomware for at udtænke et offentligt tilgængeligt BitDefender-værktøj, der er i stand til at dekryptere .1btc-filer. Andre versioner af malware krypterer også filer til .lock, .2018 og .mich-udvidelser, som også kan dekrypteres ved kontakt med sikkerhedsforskeren. Michael Gillespie . Den seneste version af ransomware ser ud til at kryptere filer til .BI_D-udvidelsen, som en dekrypteringsmekanisme endnu ikke er udtænkt for, men alle tidligere versioner kan nu let dekrypteres.