Monero-projekt, CryptoNews

Ifølge en rapport, der oprindeligt blev frigivet af sikkerhedsanalytikere fra Palo Alto Networks, blev mindst fem procent af alle Monero-tokens, der i øjeblikket er i omløb på markedet, udvundet ved hjælp af malware. Dette betyder, at kriminelle organisationer har brugt sikkerhedsbrud på servere og slutbrugermaskiner til at udvinde over 790.000 Monero-mønter, også kendt som XMR. Lidt omkring 20 millioner hash pr. Sekund, hvilket er omkring to procent af Monero-netværks hele hashkraft, kom fra inficerede enheder i løbet af det sidste år.

I betragtning af de nuværende valutakurser, netværksproblemer og andre faktorer vil denne imponerende mængde processorkraft stadig oversætte til et sted omkring $ 30.000 hver dag for disse grupper, hvilket er en betydelig mængde penge til sammenligning. De tre bedste hash-priser miner mellem $ 1.600 og $ 2.700 i Monero hver dag.

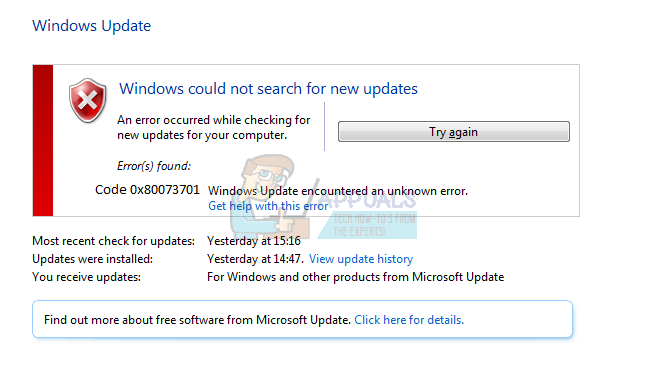

Linux-sikkerhedseksperter blev overraskede over at høre tilbage i januar, at RubyMiner-malware, der blev brugt til at udvinde Monero i denne metode, faktisk havde målrettet mod servere, der kører GNU / Linux såvel som dem, der kører Microsoft Windows-serverpakker som en del af deres systemsoftware.

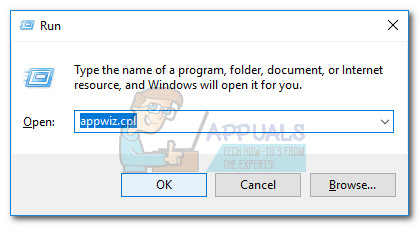

Udnyttelsen på Linux-maskiner indeholdt et sæt shell-kommandoer og tillod angribere at rydde cron-job, før de tilføjede deres egne. Dette nye cron-job downloader et shell-script, der hostes i robots.txt-tekstfiler, der er en standarddel af de fleste webdomæner.

Til sidst kan dette script downloade og installere en ikke-understøttet version af den ellers legitime XMRig Monero miner-applikation. PyCryptoMiner målrettede også Linux-servere. En anden gruppe af Monero minearbejder malware fulgte Oracle WebLogic servere.

Heldigvis var disse udnyttelser ikke i stand til at gøre meget skade, fordi angriberne var afhængige af ældre bedrifter, som Linux-sikkerhedseksperter fandt ud af, hvordan man tilslutte for længe siden. Dette førte nogle i open source-samfundet til at antage, at angribere gik efter maskiner med operativsysteminstallationer, der var forældede i serverbetingelser.

Ikke desto mindre ville de seneste mere imponerende tal, der er beskrevet i denne rapport, antyde, at nyere angreb muligvis drager fordel af de seneste udnyttelser i både Windows og GNU / Linux.

![Windows 10 startmenu fungerer ikke [Fix]](https://jf-balio.pt/img/how-tos/39/windows-10-start-menu-not-working.jpg)