Axis IP-kamera. IPCam

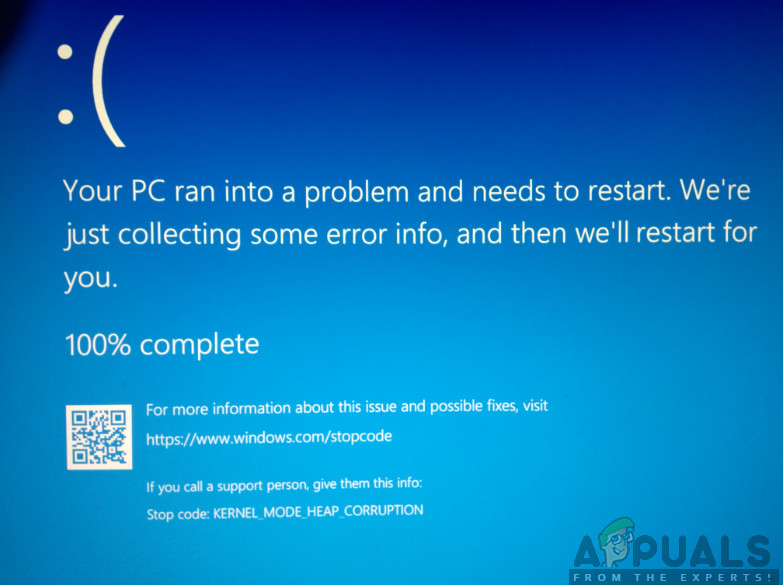

Ifølge en sikkerhedsrådgivning udgivet af Axis Communications under ID ACV-128401, er der registreret 7 sårbarheder i Axis Camera Network, som muliggør udførelse af fjernkommando. Sårbarhederne er tildelt CVE-etiketter; de er: CVE-2018-10658 , CVE-2018-10659 , CVE-2018-10660 , CVE-2018-10661 , CVE-2018-10662 , CVE-2018-10663 og CVE-2018-10664 . CVE-2018-10658 egner sig til et problem med hukommelseskorruption i flere modeller af Axis IP-kameraer, der forårsager en nægtelse af service-crashrespons med oprindelse i en kode i det delte objekt libdbus-send.so CVE-2018-10659 løser et andet problem med hukommelseskorruption, der forårsager et DoS-nedbrud, ved at sende en udformet kommando, der minder om UND's udefinerede ARM-instruktion. CVE-2018-10660 beskriver en sårbarhed ved shell-injektion. CVE-2018-10661 beskrev en omgåelse af adgangskontrolsårbarhed. CVE-2018-10662 beskriver en udsat usikker grænsefladesårbarhed. CVE-2018-10663 beskriver et forkert problem med størrelsesberegning i systemet. Endelig beskriver CVE-2018-10664 et generisk hukommelseskorruptionsproblem i httpd-processen af flere modeller af Axis IP-kameraer.

Sårbarhederne er ikke blevet analyseret af CVE MITER endnu og afventer stadig CVSS 3.0 karakterer, men Axis rapporterer, at når risikoen udnyttes i kombination, er den kritiske. I henhold til risikovurderingen i den offentliggjorte rapport skal en angriber få netværksadgang til enheden for at udnytte sårbarhederne, men han / hun har ikke brug for nogen legitimationsoplysninger for at få denne adgang. I henhold til vurderingen er enheder i fare i forhold til, hvor eksponerede de er. Internettet vendte enheder eksponeret via router port-forward har høj risiko for, hvor enheder på et beskyttet lokalt netværk har en relativt lavere risiko for udnyttelse.

Axis har leveret en komplet liste over berørte produkter og har også frigivet en patch opdatering til den firmware, som brugerne opfordres til at opgradere til for at forhindre udnyttelse af disse sårbarheder. Derudover anbefales det, at brugerne ikke udsætter deres enheder direkte for internetport-videresendelsesopsætninger og rådes til at bruge AXIS Companion applikation til Windows, Android og iOS, som giver sikker adgang til optagelserne eksternt. Intern IP-tabel ved hjælp af IP-filtreringsapplikation foreslås også for at mindske risikoen for fremtidige sådanne sårbarheder på en forebyggende måde.

![[FIX] Kan ikke oprette forbindelse til Docker-dæmonen på 'unix: ///var/run/docker.sock'](https://jf-balio.pt/img/how-tos/23/cannot-connect-docker-daemon-unix.png)