Let’s Encrypt er et Linux Foundation Collaborative Project, åbent certifikatmyndighed, leveret af Internet Security Research Group. Det er gratis for alle, der ejer et domænenavn, at bruge Lad os kryptere til at få et betroet certifikat. Evnen til at automatisere fornyelsesprocessen samt arbejde på at gøre det lettere at installere og konfigurere. Hjælp med at beskytte websteder og fremme TLS-sikkerhedspraksis. Oprethold gennemsigtighed med alle certifikater offentligt tilgængelige til inspektion. Tillad andre at bruge deres udstedelses- og fornyelsesprotokoller som en åben standard.

I det væsentlige forsøger Lad os kryptere at gøre sikkerhed ikke afhængig af latterlige bøjler, der er lavet af store, for profit organisationer. (Du kan sige, at jeg tror på open source, og dette er open source, når det er bedst).

Der er to muligheder: Hent pakken og installer fra opbevaringssteder eller installer certbot-auto-indpakningen (tidligere letsencrypt-auto) fra letsencrypt direkte.

For at downloade fra arkiverne

sudo apt-get install letsencrypt -y

Når installationen er færdig, er det tid til at få dit certifikat! Vi bruger certonly standalone-metoden og gyder en forekomst af en server kun for at erhverve dit certifikat.

sudo letsencrypt certonly –standalone –d example.com -d subdomain.example.com -d othersubdomain.example.com

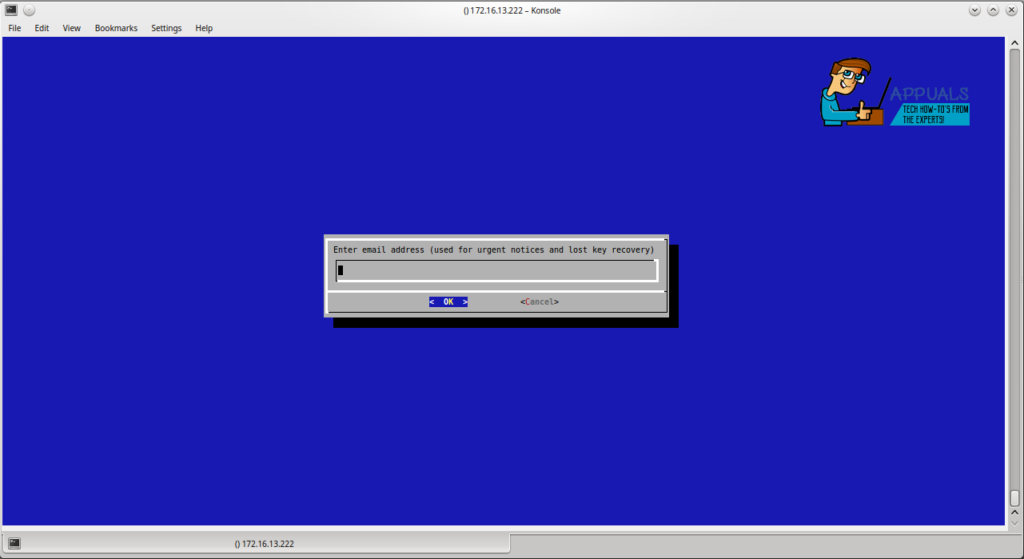

Indtast din e-mail og accepter servicevilkårene. Du skal nu have et certifikat, der er godt for hvert af de domæner og underdomæner, du har indtastet. Hvert domæne og underdomæne bliver udfordret, så hvis du ikke har en dns-post, der peger på din server, mislykkes anmodningen.

Hvis du vil teste processen, inden du får dit faktiske certifikat, kan du tilføje –test-cert som et argument efter certonly. Bemærk: –test-cert installerer et ugyldigt certifikat. Du kan gøre dette et ubegrænset antal gange, men hvis du bruger live certs, er der en satsgrænse.

Wildcard-domæner understøttes ikke, og det ser heller ikke ud til at de understøttes. Årsagen er, at da certifikatprocessen er gratis, kan du anmode om så mange, som du har brug for. Du kan også have flere domæner og underdomæner på det samme certifikat.

Flytter til konfigurationen af NGINX for at bruge vores nyerhvervede certifikat! Til stien til certifikatet bruger jeg den faktiske sti snarere end et regulært udtryk.

Vi har SSL, kan lige så godt omdirigere al vores trafik til det. Den første serversektion gør netop det. Jeg har det indstillet til at omdirigere al trafik, inklusive underdomæner, til det primære domæne.

Hvis du bruger Chrome og ikke deaktiverer de ovennævnte ssl-chifre, får du err_spdy_inadequate_transport_security. Du skal også redigere nginx conf-filen for at se sådan noget ud for at omgå en sikkerhedsfejl i gzip

Hvis du finder ud af, at du får noget som adgang nægtet - skal du dobbelttjekke, om servernavn (og rod) er korrekt. Jeg er lige færdig med at slå mit hoved mod væggen, indtil jeg gik ud. Heldigvis kom svaret på mine servermareridt - du glemte at indstille din rodmappe! Blodigt og udtværet sætter jeg roden, og der er den, mit dejlige indeks.

Hvis du tryllestav for at konfigurere til separate underdomæner, kan du bruge

Du bliver bedt om at oprette en adgangskode til brugernavnet (to gange).

sudo service nginx genstart

Nu vil du være i stand til at få adgang til dit websted overalt med et brugernavn og en adgangskode eller lokalt uden. Hvis du altid vil have en adgangskodeudfordring, skal du fjerne tilladelsen 10.0.0.0/24; # Skift til din lokale netværkslinje.

Vær opmærksom på afstanden til auth_basic, hvis det ikke er korrekt, får du en fejl.

Hvis du har adgangskoden forkert, bliver du ramt af en 403

En sidste ting, vi skal gøre, opsætte automatisk fornyelse af SSL-certifikaterne.

Til dette er et simpelt cron-job det rigtige værktøj til jobbet, vi vil sætte det som rodbruger for at forhindre tilladelsesfejl

(sudo crontab -l 2> / dev / null; ekko '0 0 1 * * letsencrypt fornye') | sudo crontab -

Årsagen til at bruge / dev / null er at sikre, at du kan skrive til crontab, selvom en ikke tidligere eksisterede.

3 minutter læst

![[FIX] Hvid bjælke, der dækker den øverste del af Windows Stifinder](https://jf-balio.pt/img/how-tos/17/white-bar-covering-top-portion-windows-explorer.jpg)