Microsoft

Microsoft har frigivet adskillige rådgivninger siden begyndelsen af året for at løse de spekulative udførelsessider i hardwareproblemer i Intels Core og Xeon-processorer. De pågældende sårbarheder var nemlig Spectre og Metldown. Microsoft har lige nu frigivet en anden rådgivning om en spekulativ sårbarhed ved sidekanal: L1 Terminal Fault (L1TF).

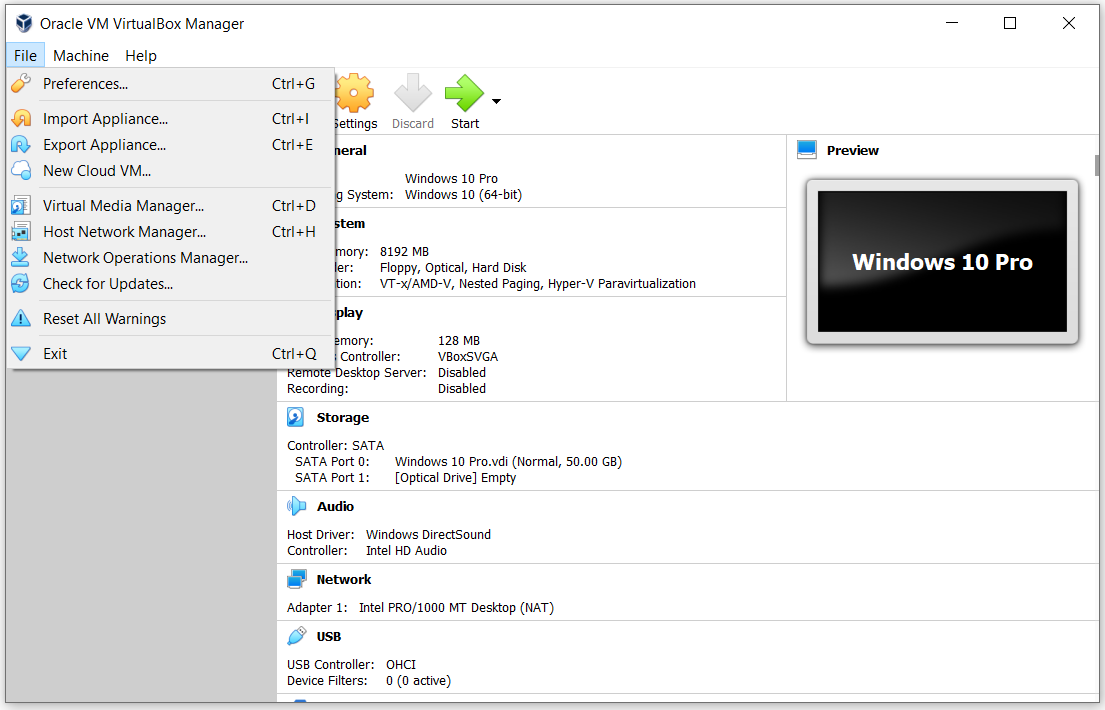

Ifølge rådgivende frigivet, er denne L1-terminalfejl tildelt tre CVE-identifikatorer. Den første, CVE-2018-3615, henviser til L1TF-sårbarheden i Intel Software Guard Extensions (SGX). Den anden, CVE-2018-3620, henviser til L1TF-sårbarheden i operativsystem- og systemstyringstilstand (SMM). Den tredje, CVE-2018-3646, henviser til L1TF-sårbarheden i Virtual Machine Manager (VMM).

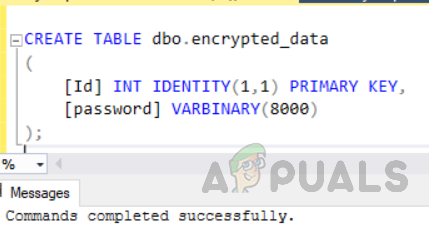

Den primære risiko forbundet med disse sårbarheder kommer således, at hvis sidekanalerne udnyttes gennem L1TF-sårbarheden, kan private data være tilgængelige for ondsindede hackere eksternt og virtuelt. En sådan udnyttelse kræver dog, at angriberen får fat i den pågældende enhed inden hånden for at give tilladelser til udførelse af kode på den tilsigtede enhed.

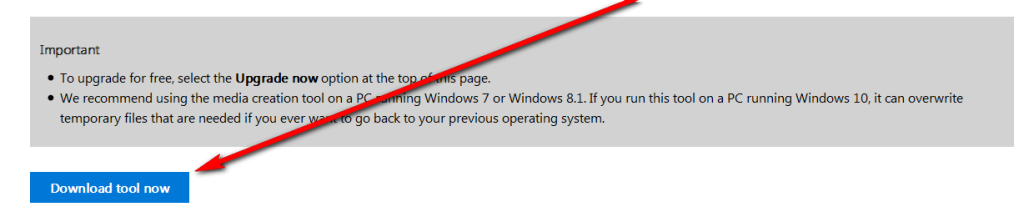

For at afbøde konsekvenserne af denne sårbarhed sammen med flere andre lignende udnyttelsesmuligheder har Microsoft frigivet et stort antal opdateringer, der er rettet mod smuthuller og kæder, gennem hvilke angribere kan klare at få sådan adgang. Windows-brugere opfordres til at holde deres enheder opdateret med de nyeste opdateringer og anvende alle opdateringer, beskyttelser og firmwareopdateringer.

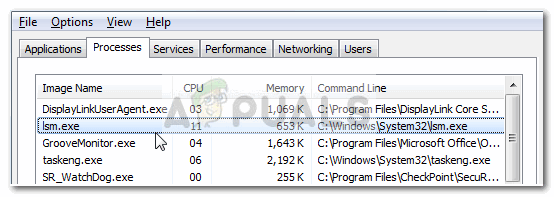

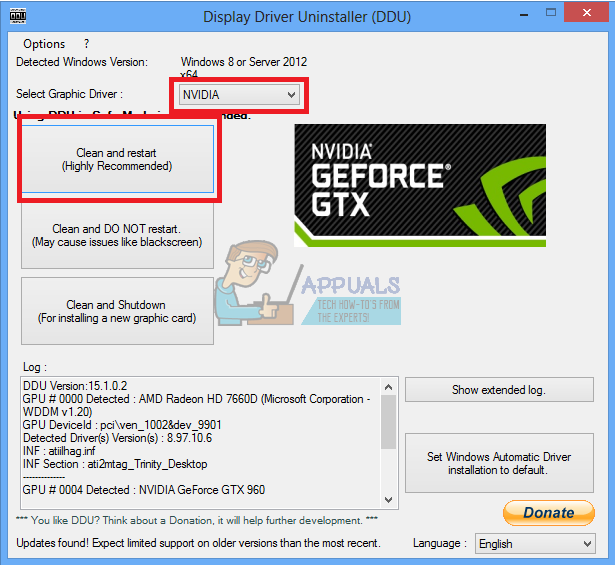

For Enterprise-systemer, der anvender Microsoft Windows OS, foreslås det, at administratorer undersøger deres netværkssystemer for brug af risikable platforme og niveauet for deres integration i virksomhedens almindelige brug. De foreslås derefter at logge Virtualization Based Security (VBS) på deres netværk og målrette mod bestemte klienter, der er i brug til at indsamle data, der påvirker. Efter at have analyseret trusselsniveauet, bør administratorer anvende de relevante programrettelser for de relevante risikable kunder, der er ansat i deres it-infrastrukturer.

Mærker Microsoft