Interface teknisk træning

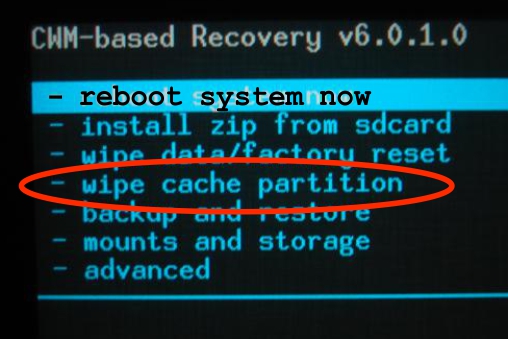

SegmentSmack, en sårbarhed, der kunne tillade nægtelse af serviceangreb, når de blev udnyttet, fik øjeblikkelig berømmelse og popularitet, da det blev fremført af Carnegie Mellon University's CERT / CC cybersikkerhedsafdeling. Imidlertid kunne journalisterne ikke erkende, at den nyligt rapporterede sårbarhed faktisk blev patchet to uger før i både 4.9.116 og 4.17.11 Linux-kernerne.

Ifølge forskerne ved universitetet forårsagede sårbarheden et benægtelsesangreb ved at tvinge systemet til at 'foretage meget dyre opkald til tcp_collapse_ofo_queue () og tcp_prune_ofo_queue () for hver indkommende pakke.' Selvom dette er sandt, er sårbarheden faktisk blevet patched, og mange Linux-distributører som SUSE har allerede implementeret opdateringerne. Selvom nogle distributører som Red Hat hænger bagefter med dem, er faktum stadig, at opdateringerne er tilgængelige, og de efterslæbende distributører også vil fange meget snart.

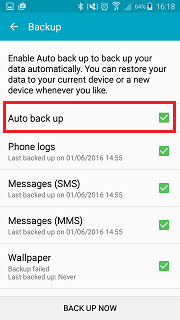

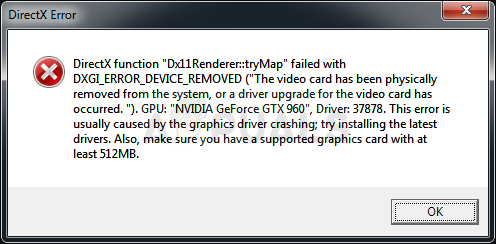

Ifølge en rådgivende offentliggjort på Red Hats websted, blev sårbarheden tildelt etiketten CVE-2018-5390 . På trods af udnyttelsens evne til at forårsage CPU-mætning og et DoS-nedbrud ville vedligeholdelse af DoS-nedbruddet kræve 'kontinuerlige tovejs TCP-sessioner til en tilgængelig åben port, så angrebene kan ikke udføres ved hjælp af falske IP-adresser.' Hvis angrebet udføres med 4 streams, kan det forårsage mætning af 4 CPU-kerner som vist nedenfor.

4 CPU Core Streams. rød hat

Det blev fundet, at selvom forskerne ved Carnegie Mellon University's CERT / CC-division præsenterede en grundig analyse af sårbarheden, tog de ikke hensyn til de krav, der var nødvendige for at opretholde DoS-nedbruddet, hvilket fik sårbarheden til at lyde langt værre, end den faktisk er.

Ifølge rådgivningen påvirker Segment Smack-sårbarheden Red Hat Enterprise Linux (RHEL) 6, RHEL 7, RHEL 7 for Real Time, RHEL 7 for ARM64, RHEL 7 for Power og RHEL Atomic Host. Ingen afbødningsteknikker er blevet offentliggjort på webstedet endnu. Det angiver dog, at Red Hat arbejder på at frigive de nødvendige opdateringer og afbødningsteknikker for at undgå risikoen for udnyttelse.