Eksempel på en pc uden en integreret Bluetooth-funktion

Ifølge en rapport fra theHackerNews Sikkerhedsforskere har fundet en ny sårbarhed i Bluetooth-chips, der potentielt kan udsætte millioner af brugere for fjernangreb. Sårbarheden blev opdaget af forskere fra det israelske sikkerhedsfirma Armis og kaldes nu som BleedingBit .

Den første sårbarhed er blevet identificeret som CVE-2018-16986 og findes i TI-chips CC2640 og CC2650 . Sårbarheden påvirker Cisco og Merakis Wi-Fi-adgangspunkter og udnytter smuthullet i Bluetooth-chips. Sårbarheden giver angribere mulighed for at overbelaste chippen, der forårsager hukommelseskorruption, og tillader en hacker at køre ondsindet kode på en berørt enhed.

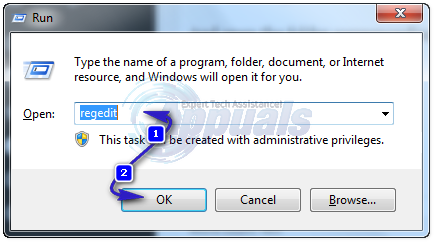

For det første sender angriberen flere godartede BLE-udsendelsesmeddelelser, kaldet Advertising Packets, som lagres på hukommelsen for den sårbare BLE-chip i den målrettede enhed.

Dernæst sender angriberen overløbspakken, som er en standard reklamepakke med en subtil ændring - en bestemt bit i dens overskrift tændt i stedet for fra. Denne bit får chippen til at tildele informationen fra pakken en meget større plads, end den virkelig har brug for, hvilket udløser et overløb af kritisk hukommelse i processen.

Den anden sårbarhed er identificeret som CVE-2018-7080, ligger i CC2642R2, CC2640R2, CC2640, CC2650, CC2540 og CC2541 TI og påvirker Arubas Wi-Fi-adgangspunkt Series 300. Denne sårbarhed vil give en hacker mulighed for at levere en ondsindet opdater uden at brugeren ved det.

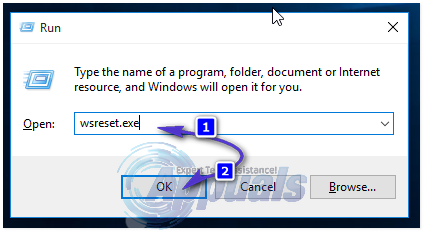

Som standard er OAD-funktionen ikke automatisk konfigureret til at adressere sikre firmwareopdateringer. Det giver mulighed for en simpel opdateringsmekanisme for firmwaren, der kører på BLE-chippen over en GATT-transaktion.

En hacker kan oprette forbindelse til BLE-chippen på et sårbart adgangspunkt og uploade en ondsindet firmware, der indeholder angriberens egen kode, hvilket effektivt tillader en fuldstændig omskrivning af operativsystemet og derved får fuld kontrol over det.

Den gode nyhed er, at alle sårbarheder blev rapporteret af Armis i juni 2018 til de ansvarlige virksomheder og er blevet patched siden da. Desuden bemærkede både Cisco og Aruba, at deres enheder har Bluetooth deaktiveret som standard. Ingen leverandører er opmærksomme på nogen, der aktivt udnytter nogen af disse nul-dags sårbarheder i naturen.

Mærker Bluetooth Sårbarhed i sikkerhed