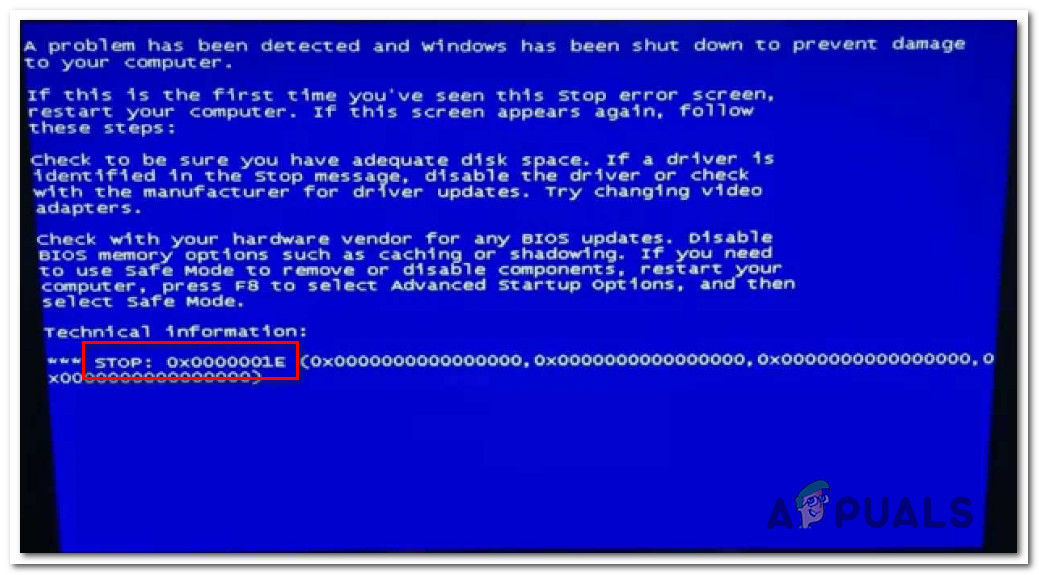

Billede taget fra Bleeping Computer

Windows-filtypen “.SettingContent-ms”, der oprindeligt blev introduceret i Windows 10 i 2015, er sårbar over for kommandokørsel ved hjælp af DeepLink-attributten i det skema, som i sig selv er et simpelt XML-dokument.

Matt Nelson fra SpectreOps opdagede og rapporterede sårbarheden, som angribere kan bruge til let nyttelast for at få adgang, også simuleret i denne video

Angribere kan bruge SettingContent-ms-filen til at hente downloads fra internettet, hvilket giver flere muligheder for alvorlig skade, da den kan bruges til at downloade filer, der muligvis muliggør ekstern kodekørsel.

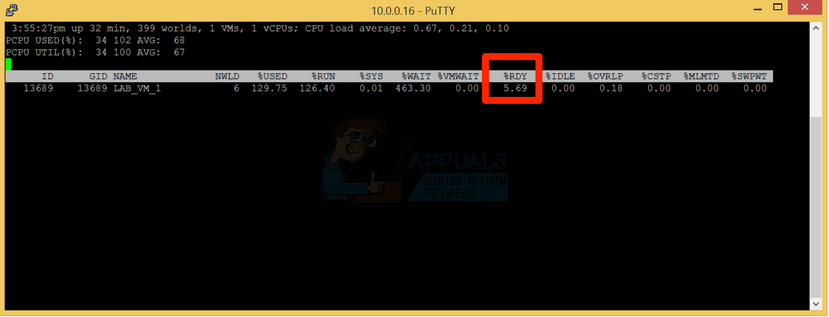

Selv med Office 2016's OLE-blokregel og ASR's Child Process Creation-regel aktiveret kan angriberen unddrage sig OLE-blokken gennem .SettingsContent-ms-filfiler kombineret med en hvidlistet sti i Office-mappen kan tillade angriberen at omgå disse kontroller og udføre vilkårlig kommandoer som Matt demonstrerede på SpectreOps-bloggen ved hjælp af AppVLP-filen.

OLE / ASR unddragelses nyttelast - SpectreOps

Som standard markeres Office-dokumenter som MOTW og åbnes i Protected View, der er visse filer, der stadig tillader OLE og ikke udløses af Protected View. Ideelt set bør SettingContent-ms-filen ikke udføre nogen fil uden for C: Windows ImmersiveControlPanel.

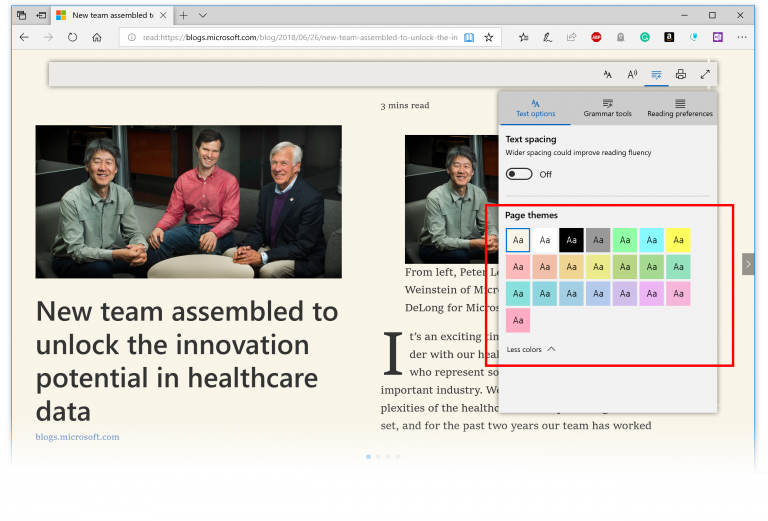

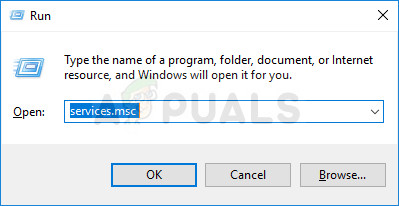

Matt foreslår også at neutralisere filformaterne ved at dræbe dets håndterere ved at indstille 'DelegateExecute' gennem registreringseditoren i HKCR: SettingContent Shell Open Command til at være tom igen - dog er der ingen garantier for at gøre dette ikke bryder Windows derfor et gendannelsespunkt skal oprettes, før du prøver dette.

![Netværksforbindelsesfejl 0x00028002 [Hurtig løsning]](https://jf-balio.pt/img/how-tos/95/network-connection-error-0x00028002.png)

![[FIX] Fejl (kode 43) med AMD Radeon GPU](https://jf-balio.pt/img/how-tos/62/error-with-amd-radeon-gpu.png)