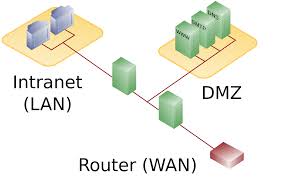

Inden for computersikkerhed er en DMZ (undertiden benævnt et perimeternetværk) et fysisk eller logisk subnetværk, der indeholder og udsætter en organisations ydre tjenester, der vender ud mod et større ikke-betroet netværk, normalt Internettet. Formålet med en DMZ er at tilføje et ekstra lag af sikkerhed til en organisations lokale netværk (LAN); en ekstern angriber har kun adgang til udstyr i DMZ snarere end nogen anden del af netværket. Navnet er afledt af udtrykket 'demilitariseret zone', et område mellem nationalstater, hvor militær handling ikke er tilladt.

Det er almindelig praksis at have en firewall og en demilitariseret zone (DMZ) på dit netværk, men mange mennesker, selv ikke IT-fagfolk, forstår ikke rigtig hvorfor, bortset fra en vag idé om semi-sikkerhed.

De fleste virksomheder, der er vært for deres egne servere, driver deres netværk med en DMZ, der er placeret i omkredsen af deres netværk, og normalt fungerer de på en separat firewall som et semi-betroet område for systemer, der grænseflader med omverdenen.

Hvorfor findes sådanne zoner, og hvilke slags systemer eller data skal der være?

For at opretholde reel sikkerhed er det vigtigt at forstå formålet med en DMZ klart.

De fleste firewalls er sikkerhedsenheder på netværksniveau, normalt et apparat eller et apparat i kombination med netværksudstyr. De er beregnet til at tilvejebringe et detaljeret middel til adgangskontrol på et nøglepunkt i et virksomhedsnetværk. En DMZ er et område af dit netværk, der er adskilt fra dit interne netværk og internettet, men er forbundet til begge.

En DMZ er beregnet til at være vært for systemer, der skal være tilgængelige for Internettet, men på forskellige måder end dit interne netværk. Graden af tilgængelighed til Internettet på netværksniveau styres af firewallen. Graden af tilgængelighed til Internettet på applikationsniveau styres af software og egentlig en kombination af webserver, operativsystem, brugerdefineret applikation og ofte databasesoftware.

DMZ tillader typisk begrænset adgang fra Internettet og fra det interne netværk. Interne brugere skal typisk få adgang til systemer i DMZ for at opdatere oplysninger eller bruge data indsamlet eller behandlet der. DMZ er beregnet til at give offentligheden adgang til information via Internettet, men på begrænsede måder. Men da der er eksponering for Internettet og en verden af geniale mennesker, er der en altid tilstedeværende risiko for, at disse systemer kan blive kompromitteret.

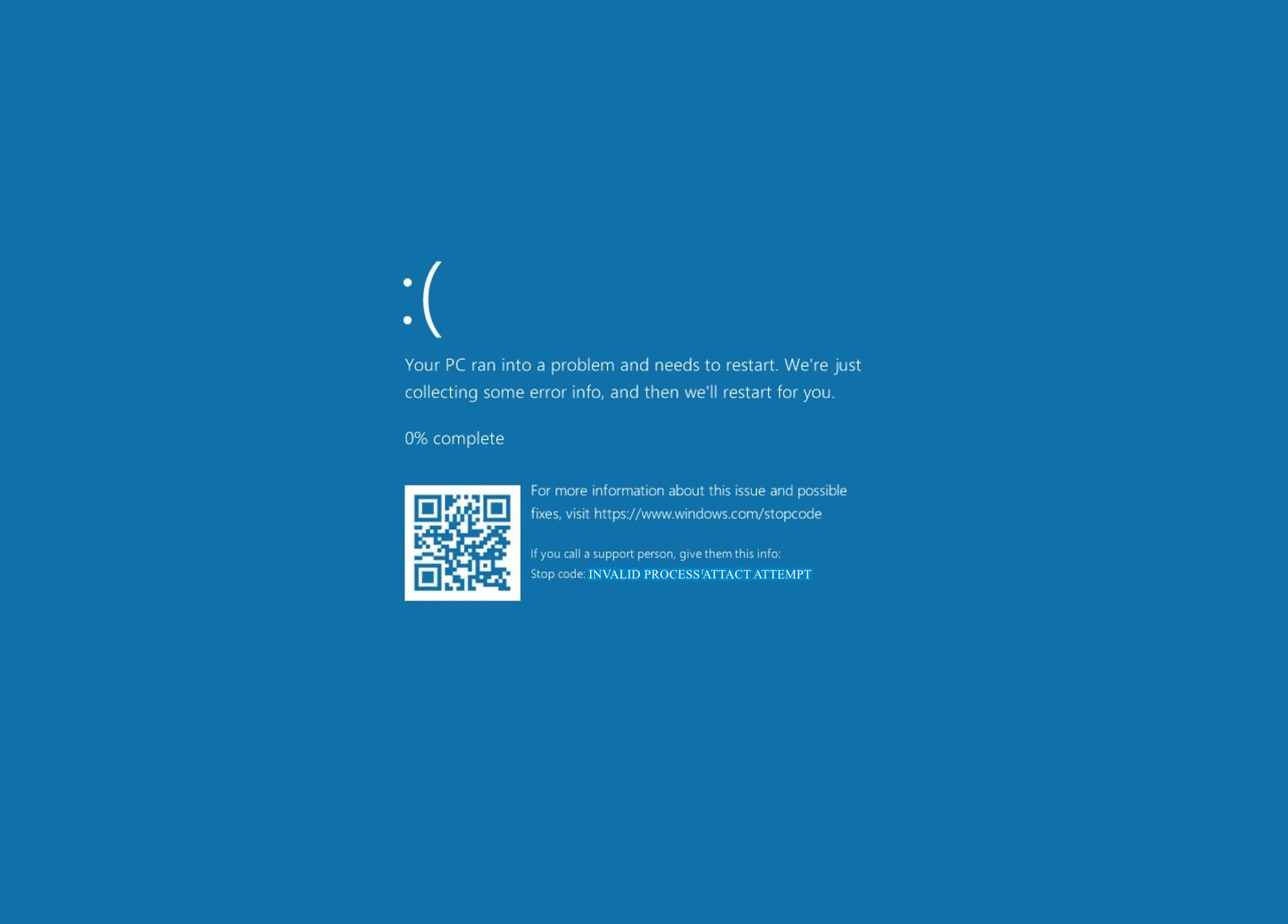

Virkningen af kompromis er dobbelt: For det første kan information om det eller de eksponerede system (er) gå tabt (dvs. kopieres, ødelægges eller ødelægges) og for det andet kan selve systemet bruges som en platform til yderligere angreb på følsomme interne systemer.

For at mindske den første risiko bør DMZ kun tillade adgang gennem begrænsede protokoller (f.eks. HTTP til normal webadgang og HTTPS for krypteret webadgang). Derefter skal systemerne selv konfigureres omhyggeligt til at yde beskyttelse gennem tilladelser, godkendelsesmekanismer, omhyggelig programmering og undertiden kryptering.

Tænk over, hvilke oplysninger dit websted eller din applikation vil indsamle og gemme. Det er det, der kan gå tabt, hvis systemer kompromitteres gennem almindelige webangreb, såsom en SQL-injektion, bufferoverløb eller forkerte tilladelser.

For at mindske den anden risiko bør DMZ-systemer ikke stole på systemer dybere på det interne netværk. Med andre ord bør DMZ-systemer ikke vide noget om interne systemer, selvom nogle interne systemer måske kender til DMZ-systemer. Derudover bør DMZ-adgangskontrol ikke tillade DMZ-systemer at starte nogen forbindelser længere ind i netværket. I stedet bør enhver kontakt til DMZ-systemer initieres af interne systemer. Hvis et DMZ-system er kompromitteret som en angrebsplatform, skal de eneste systemer, der er synlige for det, være andre DMZ-systemer.

Det er afgørende, at it-ledere og virksomhedsejere forstår de typer skader, der er mulige for systemer, der er eksponeret på Internettet, samt mekanismerne og metoderne til beskyttelse, såsom DMZ'er. Ejere og ledere kan kun træffe informerede beslutninger om, hvilke risici de er villige til at acceptere, når de har en klar forståelse af, hvor effektivt deres værktøjer og processer mindsker disse risici.

3 minutter læst