Intel

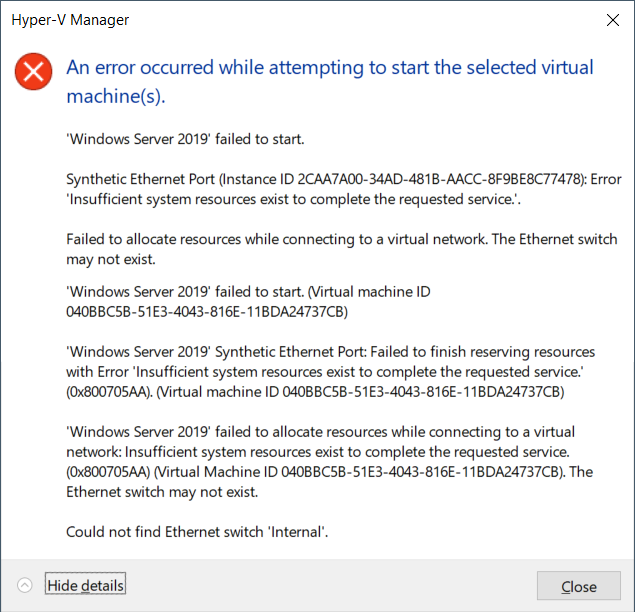

Intel-CPU'er, især brugt i serverne og mainframes, viste sig at være sårbare over for en sikkerhedsfejl, der gør det muligt for angribere at snuse sig ind i data, der behandles. Sikkerhedsfejlen inden for serverkvalitet Intel Xeon og andre lignende processorer kan potentielt tillade angribere at starte et sidekanalangreb, der kan udlede, hvad en CPU arbejder på og gribe ind for at forstå og afhente data.

Forskere ved Vrije University i Amsterdam rapporterede, at Intels processorer af serverklasse lider af en sårbarhed. De har kaldt fejlen, som kan klassificeres som alvorlig, som NetCAT. Det sårbarhed åbner muligheden for angribere at udnytte de CPU'er, der kører processer og udlede dataene. Sikkerhedsfejlen kan udnyttes eksternt, og virksomheder, der er afhængige af disse Intel Xeon-processorer, kan kun forsøge at minimere eksponeringen af deres servere og mainframes for at begrænse chancerne for angreb og datatyveriforsøg.

Intel Xeon-CPU'er med DDIO- og RDMA-teknologier, der er sårbare:

Sikkerhedsforskere ved Vrije University undersøgte sikkerhedssårbarhederne i detaljer og opdagede, at kun et par specifikke Intel Zenon-CPU'er var berørt. Endnu vigtigere var det, at disse CPU'er skulle have to specifikke Intel-teknologier, der kunne udnyttes. Ifølge forskerne havde angrebet brug for to Intel-teknologier, der primært findes i Xeon CPU-linjen: Data-Direct I / O Technology (DDIO) og Remote Direct Memory Access (RDMA) for at få succes. Detaljer om NetCAT-sårbarhed er tilgængelig i et forskningspapir . Officielt er NetCAT-sikkerhedsfejl blevet mærket som CVE-2019-11184 .

Intel ser ud til at have anerkendte sikkerhedssårbarheden i nogle af Intel Xeon CPU-lineup . Virksomheden udsendte en sikkerhedsbulletin, der bemærkede, at NetCAT påvirker Xeon E5-, E7- og SP-processorer, der understøtter DDIO og RDMA. Mere specifikt muliggør et underliggende problem med DDIO sidekanalangreb. DDIO har været udbredt i Intel Zenon-processorer siden 2012. Med andre ord kan flere ældre Intel Xeon-processorer af serverkvalitet, der i øjeblikket bruges i servere og mainframes, være sårbare.

Det er muligt at skelne en persons SSH-adgangskode, når de skriver det i en terminal over netværket ved at udnytte en interessant sidekanalsårbarhed i Intels netværksteknologi, siger infosec-guruer. https://t.co/X0jZpgCSks Og Intel CPU bugs gaver fortsætter med at komme.

- Den bedste Linux-blog i Unixverse (@nixcraft) 10. september 2019

På den anden side sagde Vrije Universitets forskere, at RDMA tillader deres NetCAT-udnyttelse at 'kirurgisk kontrollere den relative hukommelsesplacering af netværkspakker på målserveren.' Kort sagt, dette er en helt anden klasse af angreb, der ikke kun kan snuse information fra de processer, som CPU'erne kører, men det kan også manipulere det samme.

Sårbarheden betyder, at ikke-betroede enheder på et netværk 'nu kan lække følsomme data såsom tastetryk i en SSH-session fra eksterne servere uden lokal adgang.' Det er overflødigt at sige, at dette er en ganske alvorlig sikkerhedsrisiko, der truer dataintegriteten. I øvrigt havde Vrije Universitets forskere ikke kun advaret Intel om sikkerhedssårbarhederne i Intel Zenon-CPU'erne, men også det hollandske nationale cybersikkerhedscenter i juni måned i år. Som et tegn på påskønnelse og for at koordinere sårbarhedens videregivelse med Intel modtog universitetet endda en skøn. Det nøjagtige beløb er ikke blevet oplyst, men i betragtning af problemets sværhedsgrad kunne det have været betydeligt.

Hvordan man beskytter mod NetCAT-sikkerhedssårbarhed?

I øjeblikket er den eneste sikre metode til at beskytte mod NetCAT-sikkerhedssårbarheden fuldstændig at deaktivere DDIO-funktionen i sin helhed. Desuden advarer forskere om, at brugere med de berørte Intel Xeon-processorer også skal deaktivere RDMA-funktionen for at være sikker. Det er overflødigt at sige, at flere systemadministratorer måske ikke vil opgive DDIO på deres servere, da det er en vigtig funktion.

Intel har bemærket, at Xeon CPU-brugere skal 'begrænse direkte adgang fra ikke-tillid til netværk' og bruge 'softwaremoduler, der er modstandsdygtige over for tidsangreb, ved hjælp af konstant-tid-stilkode.' Forskerne ved Vrije University insisterer dog på, at blot softwaremodul måske ikke kan forsvare sig mod NetCAT. Modulerne kunne dog hjælpe med lignende bedrifter i fremtiden.

Mærker Intel

![Fortnite-fejl 91 [Fixed]](https://jf-balio.pt/img/how-tos/07/fortnite-error-91.png)