Et populært WordPress-plugin, der hjælper webstedsadministratorer med vedligeholdelses- og vedligeholdelsesaktiviteter, er ekstremt sårbar over for udnyttelse . Let manipuleret kan pluginet bruges til at gøre det komplette websted inaktivt, eller angribere kan overtage det samme med administratorrettigheder. Sikkerhedsfejlen inden for det populære WordPress Plugin er blevet mærket som 'Kritisk' og tildelt en af de højeste CVSS-scores.

Et WordPress-plugin kan bruges med minimalt tilsyn fra autoriserede administratorer. Sårbarheden efterlader tilsyneladende databasefunktioner helt usikrede. Dette betyder, at enhver bruger potentielt kan nulstille de databasetabeller, de ønsker, uden godkendelse. Det er overflødigt at tilføje, det betyder, at indlæg, kommentarer, hele sider, brugere og deres uploadede indhold let kan udslettes på få sekunder.

WordPress Plugin 'WP Database Reset' Sårbar for nem udnyttelse og manipulation til Websiteovertagelse eller fjernelse:

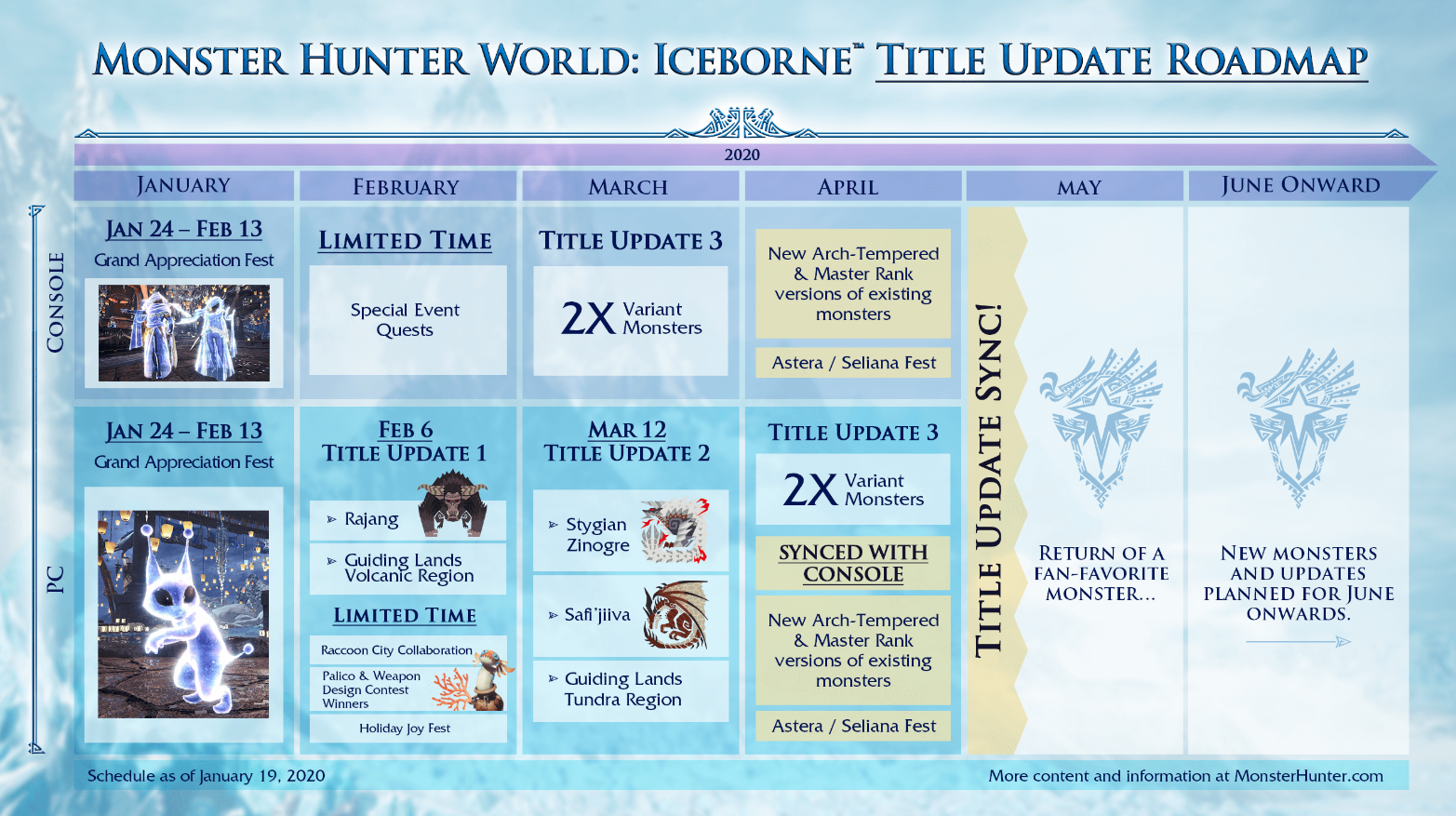

Som navnet antyder, bruges WP Database Reset-plugin til at nulstille databaser. Webstedsadministratorer kan vælge mellem fuld eller delvis nulstilling. De kan endda bestille en nulstilling baseret på specifikke tabeller. Den største fordel ved pluginet er bekvemmelighed. Pluginet undgår den omhyggelige opgave med standard WordPress-installation.

WordPress-plugin WP Database Reset har vist sig at indeholde et udnytteligt sikkerhedsproblem, der kan udnyttes til at overtage sårbare websteder. Ifølge #WordPress bibliotek, er pluginet aktivt på over 80.000 websteder. Opdater pluginet i dag. https://t.co/xrCjyVPvzY

- Vigilant Technologies (@VigilantCloud) 17. januar 2020

Det Wordfence sikkerhedsteam , der afdækkede manglerne, viste, at der blev fundet to alvorlige sårbarheder inden for WP Database Reset-pluginet den 7. januar. Enten af sårbarhederne kan bruges til at tvinge en fuldstændig nulstilling af websitet eller overtagelse af det samme.

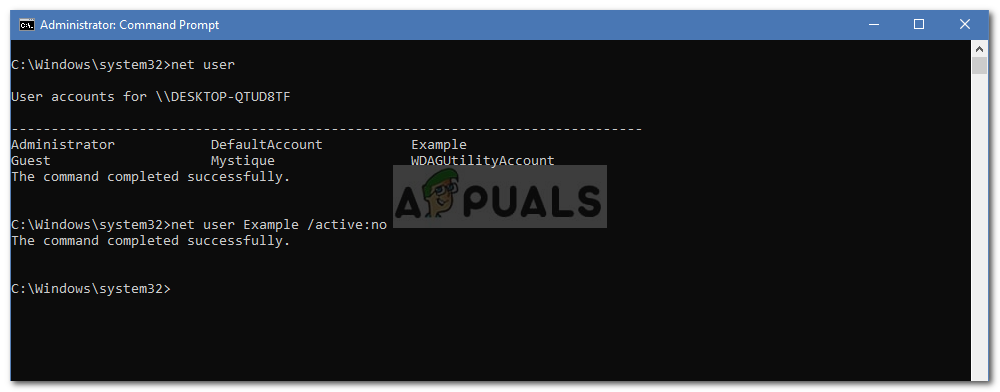

Den første sårbarhed er blevet mærket som CVE-2020-7048 og udstedte en CVSS-score på 9,1. Denne fejl findes i funktionerne til nulstilling af databasen. Tilsyneladende var ingen af funktionerne sikret gennem nogen kontrol, godkendelse eller verifikation af privilegier. Dette betyder, at enhver bruger kan nulstille de databasetabeller, de ønsker, uden godkendelse. Brugeren måtte blot stille en simpel opkaldsanmodning til WP Database Reset-pluginet og kunne effektivt udslette sider, indlæg, kommentarer, brugere, uploadet indhold og meget mere.

https://t.co/zcP3OPb8N5

- GeekWire Security (@geekwiresec) 17. januar 2020

Den anden sikkerhedssårbarhed er tagget som CVE-2020-7047 og udstedte en CVSS-score på 8.1. Selvom en lidt lavere score end den første, er den anden fejl lige så farlig. Denne sikkerhedsfejl tillod enhver godkendt bruger ikke kun at give sig selv administrationsrettigheder på gudeniveau, men også 'droppe alle andre brugere fra bordet med en simpel anmodning.' Chockerende, brugerens tilladelsesniveau betyder ikke noget. Når vi talte om det samme, sagde Wordfence's Chloe Chamberland,

“Hver gang wp_users-tabellen blev nulstillet, droppede den alle brugere fra brugertabellen, inklusive eventuelle administratorer, bortset fra den aktuelt loggede bruger. Den bruger, der sender anmodningen, eskaleres automatisk til administratoren, selvom de kun var abonnent. ”

https://t.co/tjKkqkNEsR

- GeekWire Security (@geekwiresec) 17. januar 2020

Som eneste administrator kunne brugeren i det væsentlige kapre et sårbart websted og effektivt få fuld kontrol over Content Management System (CMS). Ifølge sikkerhedsforskerne er udvikleren af WP Database Reset-pluginet blevet advaret, og en patch til sårbarhederne skulle distribueres i denne uge.

Den seneste version af WP Database Reset-plugin med medfølgende patches er 3.15. I betragtning af den alvorlige sikkerhedsrisiko såvel som de store chancer for permanent eliminering af data skal administratorer enten opdatere pluginet eller fjerne det helt. Ifølge eksperter har omkring 80.000 websteder WP Database Reset-pluginnet installeret og aktivt. Imidlertid synes lidt mere end 5 procent af disse websteder at have udført opgraderingen.

Mærker Cybersikkerhed WordPress