GLEMME

Nyere webteknologier som WebAssembly og Rust hjælper med at reducere den tid, det tager for nogle klientsides processer at færdiggøre, når siderne læses, massivt, men udviklere frigiver nu nye oplysninger, der kan føre til programrettelser til disse applikationsplatforme i de kommende uger .

Flere tilføjelser og opdateringer er planlagt til WebAssembly, hvilket hypotetisk kan gøre nogle af Meltdown- og Spectre-angrebreduktioner ubrugelige. En rapport fra en forsker fra Forcepoint insinuerede, at WebAssembly-moduler kunne bruges til uhyggelige formål, og at visse typer timingangreb faktisk kunne blive værre på grund af nye rutiner, der har til formål at gøre platformen mere tilgængelig for kodere.

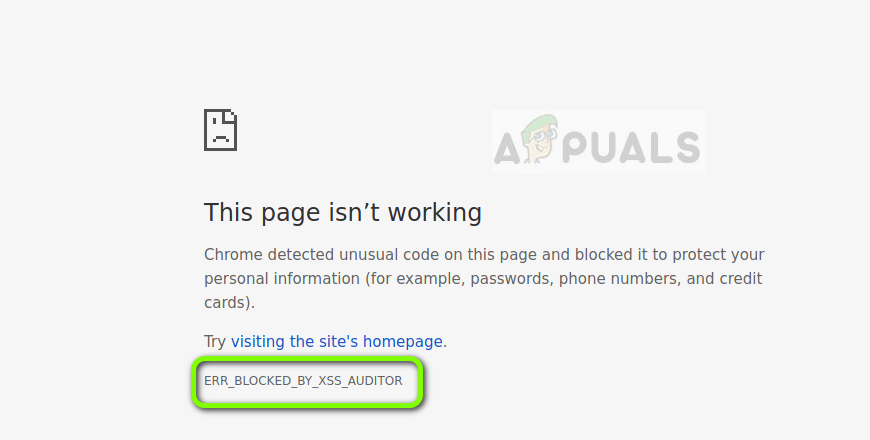

Timingangreb er en underklasse af sidekanaludnyttelser, der giver tredjeparter mulighed for at kigge på krypterede data ved at finde ud af, hvor lang tid det tager at udføre en kryptografisk algoritme. Meltdown, Spectre og andre relaterede CPU-baserede sårbarheder er alle eksempler på tidsangreb.

Rapporten antyder, at WebAssembly ville gøre disse beregninger meget lettere. Det er allerede blevet brugt som en angrebsvektor til installation af cryptocurrency-minesoftware uden tilladelse, og dette kan også være et område, hvor der kræves nye patches for at forhindre yderligere misbrug. Dette kan betyde, at programrettelser til disse opdateringer muligvis skal komme ud, efter at de er frigivet til et flertal af brugerne.

Mozilla har forsøgt at afbøde problemet med timingangreb til en vis grad ved at skrue ned for præcisionen for nogle præstationstællere, men nye tilføjelser til WebAssembly kunne gøre dette ikke længere effektivt, da disse opdateringer kunne tillade uigennemsigtig kode at udføre på en brugers maskine. Denne kode kan teoretisk blive skrevet på et sprog på et højere niveau, før den kompileres igen til WASM bytecode-format.

Holdet, der udvikler Rust, en teknologi, som Mozilla selv har promoveret, har introduceret en fem-trins afsløringsproces samt 24 timers e-mail-kvittering for alle fejlrapporter. Mens deres sikkerhedsteam ser ud til at være ret lille i øjeblikket, svarer dette mere end sandsynligt noget til den tilgang, som mange nyere applikationsplatformkonsortier vil tage, når de beskæftiger sig med denne slags problemer.

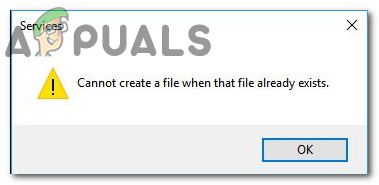

Slutbrugere opfordres som altid til at installere relevante opdateringer for at reducere den samlede risiko for at udvikle sårbarheder relateret til CPU-baserede udnyttelser.

Mærker websikkerhed