Krypteringsillustration

Ud over at udføre cyberspionage ser det ud til, at fraktioner af store og statsstøttede hackinggrupper er involveret i udførelse af økonomisk motiverede cyberangreb. Disse cyberforbrydelser ser ud til at være målrettet mod et par specifikke segmenter, men den mest berørte er den stadigt stigende online videospilindustri. Enkeltpersoner er angiveligt en del af en større gruppe af frodig statsstøttet kinesisk cyberspionageoperation, der kunne bruge værktøjssættet og færdighederne til at få noget overskud undervejs, opdagede forskere. Handlingen med cyberkriminalitet med monetær gevinst som det primære mål stiger støt, da spillere i stigende grad skifter spil til skyen og eksterne servere.

Forskere ved FireEye har sammensat en omfattende rapport om APT41, en produktiv kinesisk cybertrusselgruppe, der udfører statssponseret spionageaktivitet. Gruppen menes stærkt at være sponsoreret eller støttet af den kinesiske administration. Forskere hævder, at APT41-gruppen har gennemført vedvarende angreb på virksomheder, der har forretningshemmeligheder. Udover at udføre cyberspionagemissioner udfører gruppens medlemmer imidlertid også økonomisk motiverede operationer. Forskerne bemærkede, at nogle af medlemmerne brugte malware, der generelt var forbeholdt spionagekampagner.

Kinesisk cyberspionagruppe APT41 gennemfører også økonomisk motiverede cyberangreb:

Statssponserede hackinggrupper eller vedvarende trusselsaktører er ikke almindeligt involveret i udførelse af økonomisk fordelagtige operationer. Disse grupper bruger meget effektive “ Zero Day Exploits ”For at levere malware eller downloade flere nyttelast til de sikre servere fra internationale virksomheder. Disse bedrifter er normalt ret dyrt på det mørke web , men hackere skaffer sjældent disse fra udnyttelsesmæglere til at stjæle digital valuta.

APT41-gruppen ser imidlertid ud til at have hengivet sig til digital tyveri ud over at drive cyberspionage. De digitale røverier ser ud til at blive udført udelukkende for personlige gevinster. Imidlertid ser medlemmerne ud til at bruge malware og anden ondsindet software, der ikke var designet til at målrette mod generelle internetbrugere. Kort sagt bruger hackerne ikke-offentlig malware, der typisk er forbeholdt spionagekampagner. Det udtømmende rapport fra FireEye dækker “historisk og løbende aktivitet tilskrevet APT41, udviklingen af gruppens taktik, teknikker og procedurer (TTP'er), information om de enkelte aktører, en oversigt over deres malware-værktøjssæt, og hvordan disse identifikatorer overlapper hinanden med andre kendte kinesiske spioneringsoperatører. ”

I dag frigiver vi en rapport om # APT41 , en produktiv kinesisk cybertrusselgruppe, der udfører statsstøttet spionageaktivitet parallelt med økonomisk motiverede ops.

Besøg os på #BHUSA for at lære mere af vores #threatintel eksperter.

>> Læs mere: https://t.co/ub4P9b1XHe pic.twitter.com/yXpK8ve0xm

- FireEye (@FireEye) 7. august 2019

Traditionelt har hackere, der går efter digitale hvælvinger for at stjæle penge, målrettet omkring 15 store brancher. Blandt disse er de mest lukrative digitale sundhedsydelser, patenter og anden high-tech, telekommunikation og endda videregående uddannelse. Men den eksploderende online videospilindustri er nu også et attraktivt mål. Faktisk angiver rapporten, at APT41-gruppens medlemmer muligvis er begyndt at målrette mod spilbranchen efter 2014. Gruppens primære mission er dog fortsat cyberspionage. De hjælper tilsyneladende Kina med at fremskynde sin 'Made in China 2025'-mission. Med andre ord arbejder en hel del af de vedvarende trusselgrupper, der ser ud til at stamme fra Kina, generelt mod Kinas femårige økonomiske udviklingsplaner. Kort sagt, de ser ud til at hjælpe landets ambitioner. Chine har gjort det klart, at landet ønsker, at dets stærkt industrialiserede nationale arbejdsstyrke og virksomheder skal begynde at producere produkter og tjenester af højere værdi.

Hvordan angriber APT41-gruppen online videospilindustrien?

APT41-gruppen synes især at være interesseret i at tage sig af virksomheder, der er inden for videregående uddannelse, rejsetjenester og nyheder / medier. Gruppen ser også ud til at spore højt profilerede personer og forsøger at udnytte deres kommunikationsnetværk. Tidligere forsøgte gruppen at få uautoriseret adgang til et hotels reservationssystemer i et tilsyneladende forsøg på at sikre anlægget.

Ud over de førnævnte statsstøttede aktiviteter går nogle af APT41-gruppens medlemmer dog efter videospilindustrien for personlige økonomiske gevinster. Hackerne er på udkig efter virtuelle valutaer, og efter at have observeret andre lignende grupper har APT41 også forsøgt at implementere ransomware .

Særligt råb til @MrDanPerez og resten af vores team til modstandere for deres års arbejde med # APT41 . Mange af de malware-navne, der er anført nedenfor, blev opfundet af vores team - og omvendt grundigt af @williballenthin og andre medlemmer af #FLARE https://t.co/jvlg1VMQQm

- BarryV (@BarryV) 7. august 2019

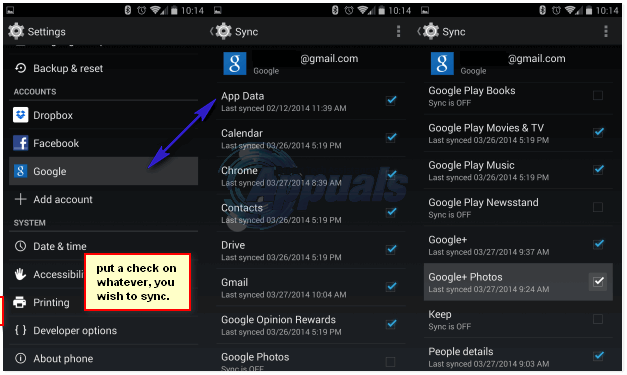

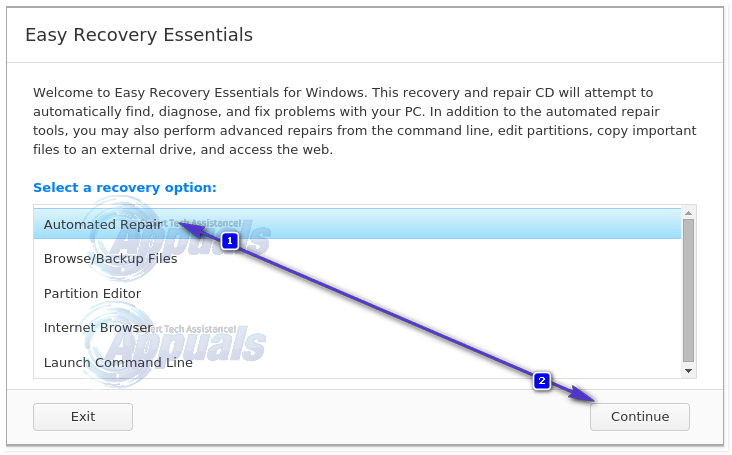

Overraskende forsøger gruppen at få adgang til miljøer til produktion af backend-spil. Gruppen stjæler derefter kildekode samt digitale certifikater, som derefter bruges til at underskrive malware. APT41 er kendt for at bruge sin adgang til produktionsmiljøer til at injicere ondsindet kode i legitime filer. Intetanende ofre, som inkluderer andre organisationer, downloader derefter disse beskadigede filer gennem tilsyneladende legitime kanaler. Da filerne og certifikaterne er underskrevet, installeres applikationerne med succes.

Hvad der er endnu mere bekymrende er, at gruppen efter sigende kan bevæge sig uopdaget inden for målrettede netværk, herunder drejning mellem Windows- og Linux-systemer . Desuden begrænser APT41 implementeringen af opfølgende malware til specifikke ofresystemer ved matching mod individuelle systemidentifikatorer . Kort sagt går gruppen efter udvalgte brugere, muligvis med en stor mængde digital valuta. Det antages, at APT41 har 46 forskellige typer malware, som inkluderer bagdøre, legitimations stjælere, keyloggers og flere rootkits.

Mærker Cybersikkerhed