Cisco sårbarhed CVE-2018-0375. ZLAN-partnere

Netværks- og sikkerhedshardwareproducenten, Cisco , er ramt af sin femte store bagdørssårbarhed for sin Cisco Policy Suite i de sidste fem måneder. Cisco er et firma, der har specialiseret sig i at skabe netværksløsninger til tjenesteudbydere og virksomheder. Dette giver virksomhederne mulighed for at styre, begrænse og overvåge, hvordan kunder og medarbejdere bruger virksomhedens netværkstjenester via netværksintrusive kommandoer, der får adgang til, observerer og indsamler data om brugernes online-aktivitet. Disse oplysninger er tilgængelige via en central administrator, der kontrolleres af det udbydende firma, og virksomhedens politikker med hensyn til internetbrug, såsom blokering af bestemte websteder, håndhæves gennem dette system. Softwaren, som Cisco lægger ud bevidst, indeholder sådanne netværksintrusive funktioner, der giver mulighed for komplet og effektiv systemovervågning af virksomheder. Men hvis administratorens legitimationsoplysninger er kompromitteret, eller en ondsindet outsider er i stand til at få adgang til kommandocentret, kan han / hun skabe kaos på tværs af netværket, have fuld adgang til brugernes aktivitet og være i stand til at kontrollere deres domæner dog s / vælger han. Dette var hvad Cisco lige var i fare for i sin CVE-2018-0375 (bug-id: CSCvh02680 ) som modtog en hidtil uset CVSS alvorlighedsgrad på 9,8 ud af en mulig 10. Sårbarheden blev opdaget gennem en intern sikkerhedstest udført af Cisco.

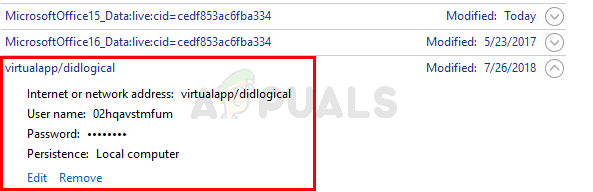

Ciscos rapport om sagen blev offentliggjort den 18. juli 2018 kl. 1600 GMT og rådgivningen blev sat under identifikationsmærket 'cisco-sa-20180718-policy-cm-default-psswrd.' Resuméet af rapporten forklarede, at sårbarheden eksisterede i Cluster Manager i Cisco Policy Suite (før frigivelse 18.2.0), og at den havde potentialet til at tillade en uautoriseret fjernhacker at få adgang til rodkontoen indlejret i softwaren. Rodkontoen har standardoplysningerne, hvilket sætter den i fare for manipulation, som en hacker kan bruge til at få adgang til netværket og kontrollere det med fuld administratorrettigheder.

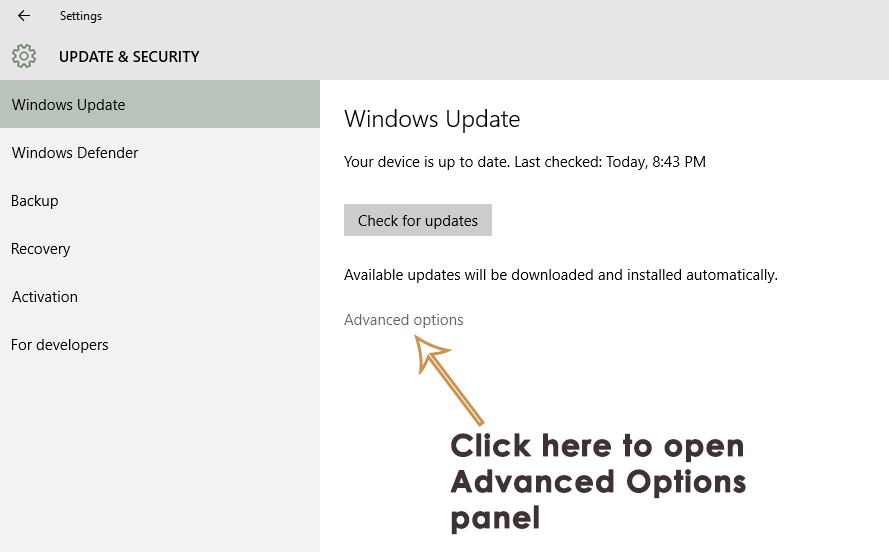

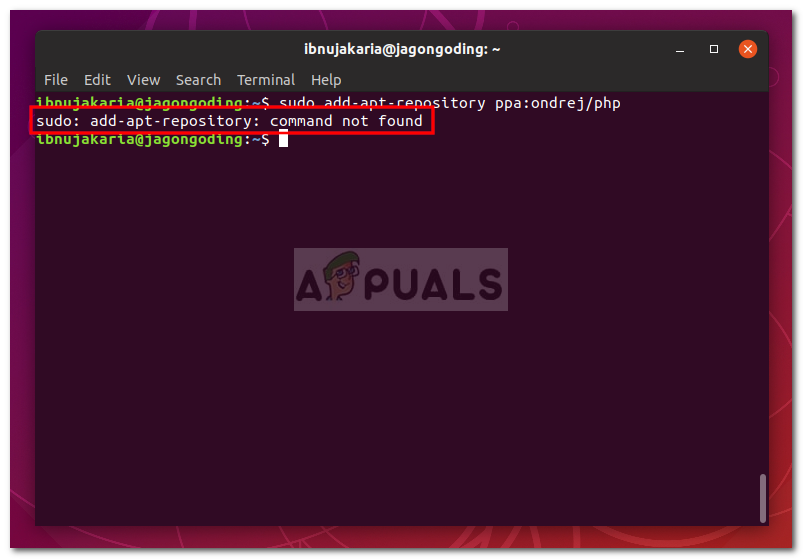

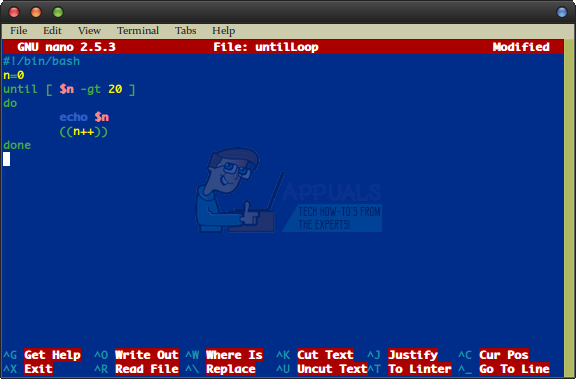

Cisco fastslog, at dette var en grundlæggende sårbarhed, og at der ikke var nogen løsning på dette problem. Derfor frigav virksomheden den gratis patch i version 18.2.0, og alle brugere af deres produkt blev opfordret til at sikre, at deres netværkssystemer blev opdateret til den patchede version. Ud over denne grundlæggende sårbarhed, 24 andre sårbarheder og bugs blev også rettet i den nye opdatering, der omfattede Cisco Webex Network Recording Players Remote Code Execution Sårbarheder og Cisco SD-WAN Solution Arbitrary File Overwrite Sårbarhed.

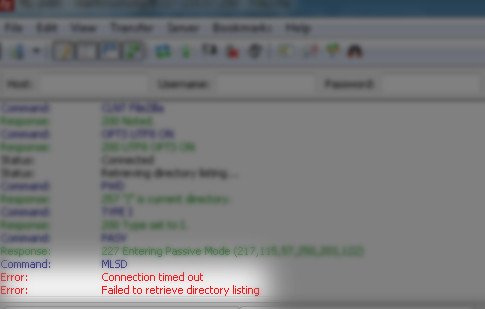

For at sikre, at systemet er opdateret, bedes administratorer kontrollere deres enheder i enhedens CLI ved at indtaste kommandoen about.sh. Dette vil levere et output til administratoren om den version, der er i brug, og om der er anvendt nogen programrettelser på den. Enheder, der bruger en version under 18.2.0, er bekendt sårbare. Dette inkluderer mobiltelefoner, tablets, bærbare computere og andre enheder, som en virksomhed overvåger ved hjælp af Cisco.

24 sårbarheder og fejl inkluderet i version 18.2.0-opdateringen. Cisco / Appuals