WooCommerce-logokilde - WooCommerce

Hvis du nogensinde har ejet et e-handelswebsted, er der sandsynlighed for næsten procent procent, at du skal have hørt om WooCommerce, det populære plugin til e-handelswebsteder. Med over 35% af e-handelswebstederne på internettet og med mere end 4 millioner installationer er WooCommerce et af de mest pålidelige plugin til brugere, der ønsker at have en egen online butik. Hvis du er en WooCommerce-plugin-bruger, er der nogle vigtige nyheder, som du ikke bør gå glip af.

Teknikkerne

Simon Scannell, forsker hos RIPS Technologies GmbH, opdaget en sårbarhed i pluginet (kreditter til HackerNews for at finde blogpost), som efter sigende tillader en ondsindet eller kompromitteret privilegeret bruger at få fuld kontrol over webstedet, forudsat at de bruger den ikke-patchede version af pluginet. Sårbarhedens beskrivelse i Simons blog lyder som følger:

En fejl i den måde, WordPress håndterer privilegier på, kan føre til en eskalering af privilegier i WordPress-plugins. Dette påvirker for eksempel WooCommerce, det mest populære e-handels-plugin med over 4 millioner installationer. Sårbarheden tillader det butikschefer for at slette bestemte filer på serveren og derefter overtage enhver administratorkonto.

Simon afslører yderligere tekniske detaljer om udnyttelsen i sin blogpost. Han afslører, hvordan Wordpress automatisk tillader konti med ' edit_users ”Tilladelse til at redigere legitimationsoplysninger for en administratorkonto også. Men plugins som WooCommerce indeholder metafunktioner, der implementeres som funktioner, og hvis returværdi afgør, om den nuværende bruger kan udføre den handling eller ej. Dette forhindrer Shop Managers i at redigere administratorkonti.

Fejlen

Den største ulempe ved den måde, hvorpå Wordpress håndterer disse kontoprivilegier, er, at metafunktionerne i det givne plugin bliver udført, hvis og kun hvis plugin er aktivt. Hvis WooCommerce-pluginet af en eller anden chance bliver deaktiveret, bliver alle brugerkonti med ' rediger_brugere ”Tilladelse vil også være i stand til at fikle med administratorkontiene og dermed overtage hele hjemmesiden.

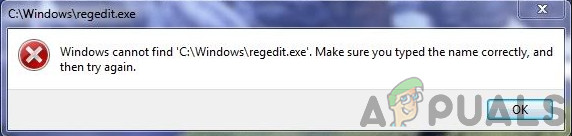

Selvom kun administratorer kan deaktivere plugins, giver en vilkårlig sårbarhed for filsletning i WooCommerce butikschefer mulighed for at slette enhver fil på serveren, der er skrivbar. Denne sårbarhed kan bruges til at deaktivere WooCommerce selv og derved slippe af med alle begrænsningerne på butikschefkontoen, da “ Ved at slette hovedfilen til WooCommerce,woocommerce.php, WordPress kan ikke indlæse pluginet og deaktiverer det derefter ”Som Simon siger i sin blog.

Løsningen

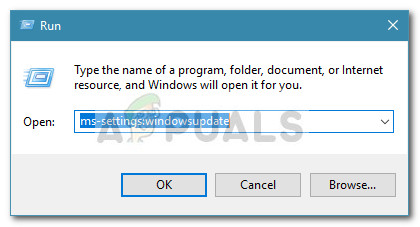

Mens sårbarheden er ret kritisk, er den gode nyhed, at den er patched i version 3.4.6 af WooCommerce, sidste måned. Hvis du bruger WooCommerce på dit websted, det anbefales stærkt, at du også opdaterer dit WooCommerce-plugin og Wordpress selv , for at sikre, at du slipper af den førnævnte sårbarhed.

Mærker Sikkerhed WordPress