UFW står faktisk for ukompliceret firewall og ikke Ubuntu-firewall, som mange mennesker tror. Dette navn afspejler det faktum, at det er overraskende let at konfigurere. De fleste brugere behøver kun at angive bogstaveligt tre muligheder, før de er relativt sikre. De, der ønsker at indstille nogle avancerede konfigurationsindstillinger, behøver ikke gøre meget ud over at redigere en tekstfil. Mens Ubuntu-projektudviklere oprindeligt designet dette bestemte stykke firewall-software, er ufw også tilgængelig i mange andre distributioner. Debian-, Arch-, Linux Mint-, Lubuntu- og Xubuntu-brugere har det mere end sandsynligt allerede installeret.

Problemet er, at relativt få brugere har det tændt. Mens brugerne ikke længere behøver at arbejde direkte med iptables, tvinger Ubuntu ufw til at være standard til off-tilstand. Mange implementeringer af Debian har ikke engang pakkerne installeret som standard. Den gode nyhed er, at enhver med den mindste terminaloplevelse kan hærde deres system.

Metode 1: Aktivering af UFW fra kommandoprompten

Antag, at du har installeret ufw-pakken, før du prøver at installere den separat. Kør disse kommandoer før noget andet. Hvis du oplever fejl midtvejs, kan du altid gå tilbage og installere ufw-pakker senere uden problemer.

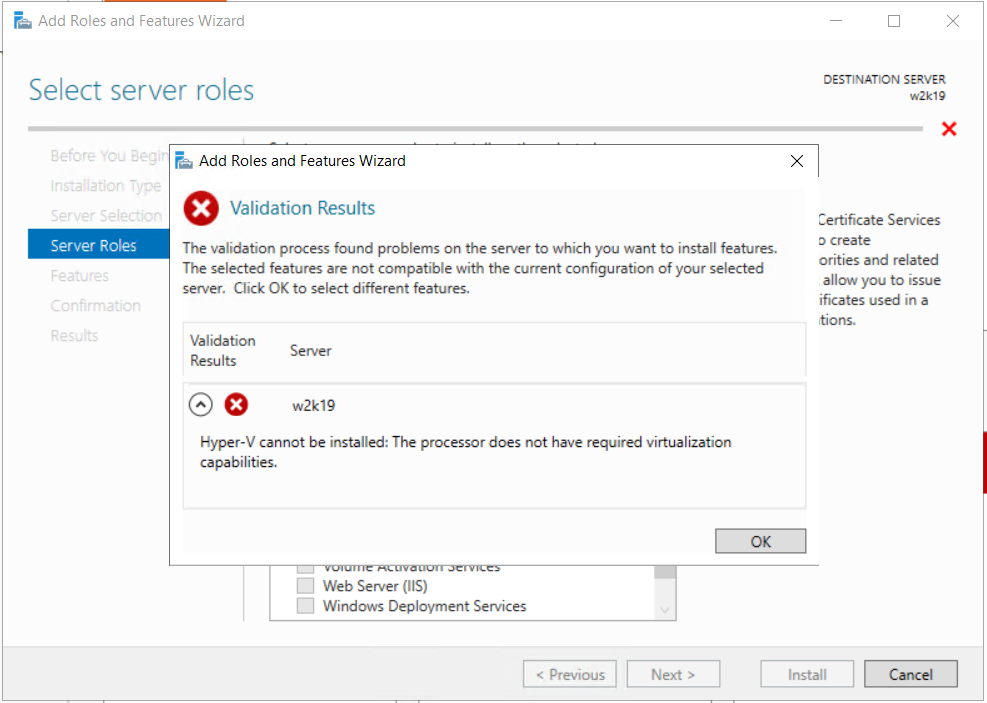

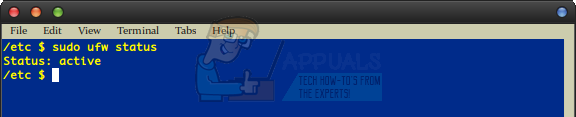

Hvis du arbejder fra en standardbrugerkonto, skal du køre sudo ufw aktivere og skriv din administratoradgangskode, hvis du bliver bedt om det. Du skal have at vide, at ufw er aktiveret og kører automatisk ved opstart. Løb sudo ufw status alligevel bare for at være sikker. Du skal have en enkelt linje med output, der læser 'Status: aktiv' med intet efter det.

På den anden side er du måske blevet fortalt, at ufw ikke er installeret. Brugere af apt-baserede distributioner som Debian skal køre sudo apt-get install ufw . Du ønsker måske at løbe sudo apt-get opdatering og så sudo apt-get opgradering for at sikre, at dine andre pakker er i orden, når du installerer. Arch Linux-brugere skal køre sudo pacman -Syu hvis de vil få deres pakker i orden og derefter sudo pacman -S ufw at installere ufw, men alle brugere kan fortsætte som normalt bagefter. Følg trinnene ovenfor og sørg for, at kører sudo ufw aktivere returnerer ovennævnte “ Status: aktiv ”Linje.

Metode 2: Afsendelse af UFW et grundlæggende regelsæt

Firewall-værktøjer bruger et sæt regler til at kontrollere, om der skal accepteres en pakke, der sendes til din computer på tværs af et netværk. Du vil næsten helt sikkert gerne køre disse to kommandoer næste:

sudo ufw standard tillader udgående

sudo ufw standard nægter indgående

Dette sikrer, at ufw altid giver dig mulighed for at sende udgående trafik til din netværksadapter, hvilket er vigtigt, hvis du laver nogen form for arbejde online. Naturligvis bør du ikke betragte nogen udgående anmodning som farlig. Dette forbyder også indgående anmodninger om at gøre nogen skade, hvilket er den korrekte indstilling for næsten alle hjemmebrugere og forretningsbrugere. Selv de fleste spillere, der spiller intensive FPS-titler online, behøver ikke mere end dette. De fleste mennesker kan stoppe her, så længe sudo ufw-status stadig returnerer en aktiveret besked, selv efter du har genstartet maskinen. Der er ikke meget andet ved konfigurationsprocessen. Brugere med enhver form for ssh eller avancerede netværksmål skal gå videre.

Metode 3: Avancerede UFW-konfigurationsindstillinger

De fleste brugere behøver ikke at læse videre, men disse regler kan være nyttige for nogle. For eksempel, hvis du har brug for at tillade tcp-forbindelser på den fælles 80-port, kan du køre:

sudo ufw tillader 80 / tcp

Du kan også bruge sudo ufw tillader fra ###. ##. ##. ## / ## med en reel IP-adresse og et faktisk undernetnummer efter skråstregmærket. Husk, at 80 er et gyldigt nummer til denne brug, hvis du har brug for at udføre netværk over det. Brug af noget lignende sudo ufw tillader http / tcp er også gyldig og kan være nødvendig i en serversituation, men dette begynder virkelig at åbne en dåse med orme så langt som det tillader forskellige typer forbindelser.

En af de mere populære indstillinger er sudo ufw tillad 22 , der åbner porten for ssh-forbindelser. Nogle brugere sætter det i stedet som sudo ufw tillader ssh , som fungerer lige så godt. Mens nogle guider muligvis beder dig om at tilføje begge linjer, er dette unødvendigt i de fleste tilfælde og kan bare bidrage til en unødvendig mængde overhead i sidste ende.

Når du vil fjerne en af dine regler i fremtiden, kan du bare køre sudo ufw delete efterfulgt af regelnavnet. For eksempel, sudo ufw slet tillad 80 / tcp ville slå et af eksemplerne fra ovenfor.

Nu når du løber sudo ufw status detaljeret du kan muligvis se en langt mere komplet tabel, hvis du har oprettet yderligere regler. Hvis du nogensinde ønsker at deaktivere firewallen i fremtiden, kan du køre sudo ufw deaktivere, men der er meget få situationer, hvor du har brug for at gøre dette.

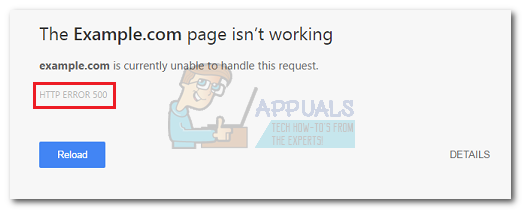

Lejlighedsvis kan du opleve, at du får 504 gateway-timeout-fejl, hvis du bruger ufw på denne måde til at beskytte en server. Ændring af rækkefølgen på nogle få regler kan hjælpe, hvis dette er tilfældet. Tillad regler skal indtastes, før afvise regler, da ufw altid ser efter den første kamp, når man analyserer din liste af sikkerhedsmæssige årsager. Sletning af et par regler og derefter tilføjelse af dem igen ved at skrive sudo ufw standard tillader linje først skal løse dette problem. Du kan også ønske at slette eventuelle duplikatlinjer af ydeevneårsager.

Løb sudo ufw detaljeret og vær opmærksom på, hvilken rækkefølge dine DENY IN- og ALLOW IN-linjer er i. Hvis du har noget på en fælles port som 80 eller 22, der læser DENY IN efterfulgt af Anywhere i diagrammet før andre referencer til disse porte, så er du muligvis forsøger at blokere forbindelser, før de har en chance for at komme igennem. Ombestilling af dem løser problemet. At placere disse kommandoer i den rigtige rækkefølge i første omgang hjælper med at forhindre problemer senere på linjen.

Forhøjede root prompt-brugere behøver faktisk ikke bruge sudo før hver kommando. Hvis du har modtaget en slags fejl om det, kan dette være dit problem. Kontroller slutningen af din prompt for at se, om du har et # eller $ før din markør. Brugere af tcsh, der kun har% for en prompt, skal køre whoami for at se, hvilken bruger de fungerer som.

Almindelige brugere, der kører sudo ufw status detaljeret vil sandsynligvis stadig modtage forholdsvis lidt feedback efter deres prompt. Du vil sandsynligvis ganske enkelt se den samme linje, du havde før.

Dette skyldes, at disse brugere simpelthen arbejder med meget få regler. Et forsigtighedsord kan dog være vigtigt med hensyn til disse regler. Mens ufw-standardkommandoen desuden giver dig mulighed for at bruge afvisningsparameteren, kan du meget let låse dig ud af din egen private serverstruktur eller gøre nogle mærkelige ting. Hvis du har brug for en sudo ufw tillader ssh eller andre lignende linjer i dit regelsæt, skal dette komme, før du anvender standardafvisnings- eller afvisningsregler.

Mens der findes nogle grafiske værktøjer som Gufw og den Qt-baserede kmyfirewall, er det let nok at konfigurere ufw fra kommandolinjen, så du faktisk ikke har brug for dem. Hvis du har brug for at redigere konfigurationsfilerne direkte i stedet, skal du bruge  kommando for at flytte til det korrekte bibliotek og derefter bruge sudo nanofw for at redigere det. Du kan også starte med at bruge mere ufw eller mindre ufw til blot at se teksten først, før du foretager ændringer.

kommando for at flytte til det korrekte bibliotek og derefter bruge sudo nanofw for at redigere det. Du kan også starte med at bruge mere ufw eller mindre ufw til blot at se teksten først, før du foretager ændringer.

Udviklerne tog sig faktisk tid til at give passende kommentarer, så du ikke går tabt, når du redigerer det, selvom du måske ønsker at fjerne dette, hvis du har brug for det.

5 minutter læst