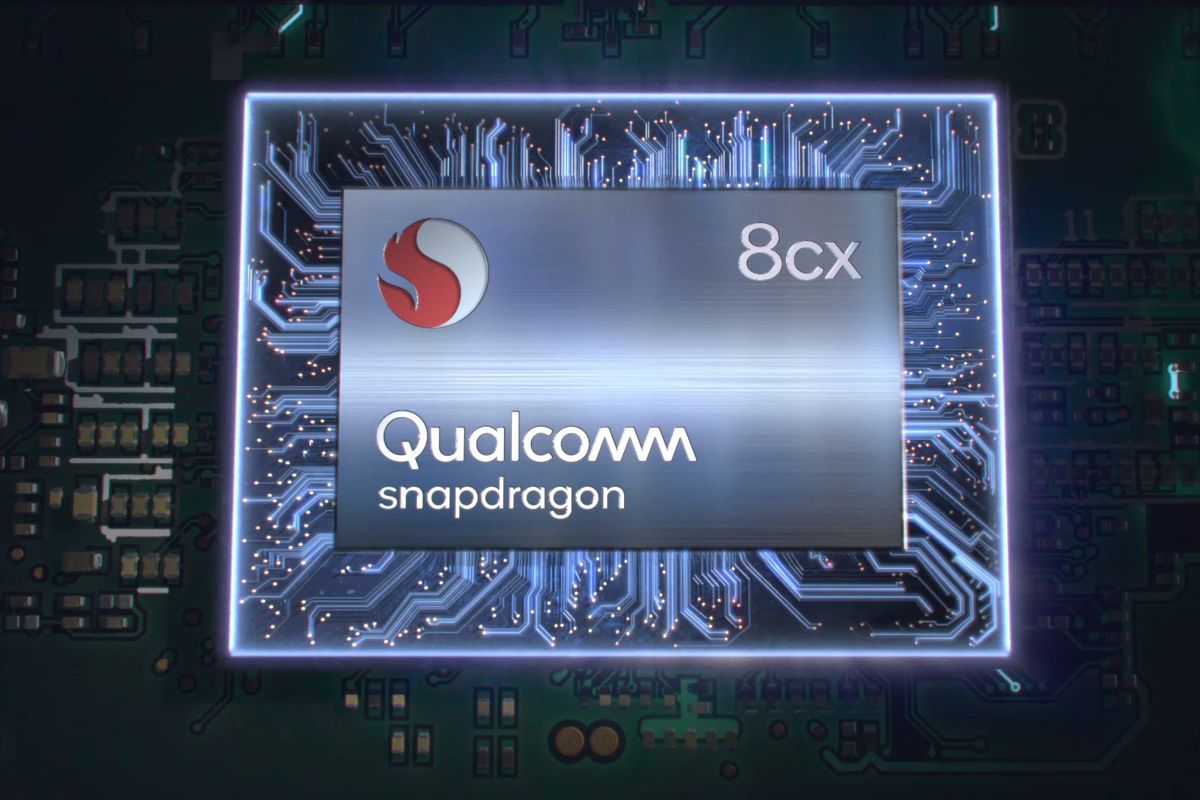

Efter opdagelsen af Specter- og Meltdown-klassesårbarhederne er en femte Intel-processor, der påvirker sårbarheden, blevet opdaget af Giorgi Maisuradze, professor Dr.Christian Rossow, og deres forskerteam ved CISPA Helmholtz Center i Tyskland. Sårbarheden observeres for at give hackere mulighed for at omgå autorisation for at læse data, og det vurderes, at sårbarheden i det mindste findes i alle Intel-processorer i det sidste årti. Selvom sårbarheden kun er undersøgt i Intel-processorer endnu, forventes den at eksistere også i ARM- og AMD-processorer, hvilket egner sig til det faktum, at hackere, der udnytter denne sårbarhed i Intels CPU'er, kan tilpasse deres udnyttelse til at angribe andre processorer som godt.

Ifølge Dr. Rossow, “Sikkerhedsgabet skyldes, at CPU'er forudsiger en såkaldt returadresse til runtime-optimering. Hvis en angriber kan manipulere denne forudsigelse, får han kontrol over spekulativt udført programkode. Det kan aflæse data via sidekanaler, der faktisk skal beskyttes mod adgang. ” Sådanne angreb kan udføres på to primære måder: den første indebærer, at ondsindede scripts på websteder kan få adgang til lagrede adgangskoder, og den anden tager dette et skridt videre ved at lade hackeren læse data på samme måde for ikke-native processer også at nå ud over grænserne for at få adgang til et større udvalg af adgangskoder fra andre brugere på et delt system. Forskernes hvidt papir om sagen viser, at returstabelbuffere, der er ansvarlige for forudsigelsen af returadresser, kan bruges til at forårsage misforudsigelser. Selvom nylige rettelser til at afbøde Specter-klassen sårbarheder også har formået at afbøde RSB-baserede kryds-procesangreb, kan sårbarheden stadig udnyttes i JIT-miljøer for at få adgang til browserhukommelser, og JIT-kompileret kode kan bruges til at læse hukommelse ud af disse grænser med en nøjagtighed på 80%.

Ligesom Spectre-angrebene udnytter processorer ved at manipulere forward-adresser, findes denne sårbarhed i returadresserne, deraf kaldenavnet: inverse Spectre-angreb. Da teknologiproducenter arbejder på at bygge bro over de fire allerede kendte sådanne sikkerhedshuller, forbliver browsere en gateway for ondsindede websteder for at få adgang til information og manipulere processorer på denne måde. Intel blev gjort opmærksom på denne nyfundne sårbarhed i maj og fik 90 dage til at producere en afbødningsteknik alene, inden opdagelsen blev frigivet. Da de 90 dage er slut, fortsætter Intels processorer med at være i fare for sådanne sårbarheder, men fred kan være sikker på, at virksomheden slår gear i håb om at nå frem til en permanent løsning, og hvidbogen står indtil da for at fremvise grundige eksperimenter. og analyse af denne nye sårbarhed.

![[Fix] MME intern enhedsfejl i Premiere PRO og Premiere Rush](https://jf-balio.pt/img/how-tos/03/mme-internal-device-error-premiere-pro.png)

![[FIX] Kørselsfejl ved installation af Malwarebytes (kunne ikke installere Proc)](https://jf-balio.pt/img/how-tos/22/runtime-error-when-installing-malwarebytes.jpg)